Вредоносное ПО существует во многих формах , но вредоносное ПО уровня ядра является одним из самых опасных. Что делает его таким опасным и как от него защититься? Давайте рассмотрим детали ниже.

Что такое вредоносное ПО уровня ядра?

Ядро — это основной компонент операционной системы, отвечающий за управление всеми взаимодействиями между аппаратным и программным обеспечением. Он

Contents

- 1 Что такое вредоносное ПО уровня ядра?

- 2 Как защититься от вредоносных программ уровня ядра

- 2.1 Убедитесь, что безопасная загрузка и TPM 2.0 включены

- 2.2 Включить безопасность на основе виртуализации в Windows

- 2.3 Установите для контроля учетных записей пользователей (UAC) максимальную безопасность

- 2.4 Обновляйте компьютер

- 2.5 Использовать стандартную учетную запись пользователя для ежедневного использования

- 2.6 Иногда запускайте сканирование при загрузке

- 2.7 Избегайте запуска рискованных программ

- 3 Что делать, если ваш компьютер заражен

Что такое вредоносное ПО уровня ядра?

естном как «режим ядра», который дает ему неограниченный доступ ко всем системным ресурсам, включая память, процессор и подключенные устройства. Вредоносное ПО, которое заражает этот уровень привилегий и манипулирует им, называется вредоносным ПО уровня ядра.

Такое вредоносное ПО использует высокие привилегии ядра, позволяя выполнять вредоносные действия с минимальным обнаружением. Работая на этом низком уровне, он может обойти меры безопасности, сохраниться и получить контроль над критическими операциями системы.

Ниже приведены некоторые распространенные примеры вредоносного ПО уровня ядра:

Руткиты ядра. Это одна из самых известных форм вредоносного ПО на уровне ядра, которая предоставляет злоумышленнику незамеченный удаленный контроль над компьютером. Этот доступ позволяет им поставить под угрозу безопасность, установить больше вредоносного ПО, отслеживать активность или использовать устройство в DDoS-атаки .

Буткиты. Это тип руткита, который заражает BIOS ПК или главную загрузочную запись (MBR) для загрузки вредоносного кода до загрузки операционной системы. Они могут устанавливать вредоносный код уровня ядра и сохраняться после перезагрузки и переустановки ОС.

Трояны режима ядра : при более высоких привилегиях эти трояны могут эффективно уклоняться от обнаружения, заменяя процессы или внедряясь в другие процессы. Обычно они предназначены для конкретных задач, таких как запись нажатий клавиш , отключение мер безопасности и изменение системных файлов.

Программа-вымогатель на уровне ядра. Этот тип программа-вымогатель использует привилегии ядра для шифрования данных или предотвращения доступа пользователей к системе. Это может более эффективно обходить систему безопасности и затруднить восстановление.

Как защититься от вредоносных программ уровня ядра

К счастью, вредоносному ПО уровня ядра довольно сложно заразить ваш компьютер. Этот тип вредоносного ПО требует повышенных разрешений, которые операционная система не предоставляет неавторизованным программам. Таким образом, вредоносное ПО уровня ядра обычно использует известные уязвимости или получает физический или удаленный доступ к учетной записи администратора.

Системы безопасности ПК предназначены для обнаружения и предотвращения атак вредоносных программ на уровне ядра. Даже если кто-то попытается намеренно установить такое вредоносное ПО, механизмы безопасности операционной системы, скорее всего, заблокируют установку.

Однако на вашем компьютере все равно должны быть включены функции безопасности, чтобы свести к минимуму уязвимости и быстро обнаружить атаки. Чтобы защититься от вредоносного ПО уровня ядра, выполните следующие действия:

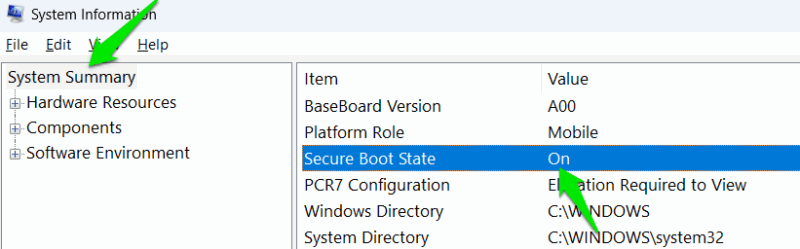

Убедитесь, что безопасная загрузка и TPM 2.0 включены

Безопасная загрузка и TPM 2.0 (доверенный платформенный модуль) являются важными функциями безопасности в Windows и имеют решающее значение для защиты от вредоносных программ на уровне ядра. Вот почему им тоже требуется для установки Windows 11 .

Безопасная загрузка проверяет цифровую подпись всего программного обеспечения во время запуска, блокируя запуск любого непроверенного программного обеспечения.

TPM 2.0 — это чип физической безопасности, в котором хранятся криптографические хэши процесса загрузки. Он обнаруживает любое вмешательство, сравнивая эти хэши при каждом запуске, и предупреждает пользователей, если обнаруживает изменения.

Чтобы проверить, включена ли безопасная загрузка, найдите «информацию о системе» в поиске Windows и откройте приложение Информация о системе. Вы найдете значение Состояние безопасной загрузки в Сводке системы. Убедитесь, что для него установлено значение Включено.

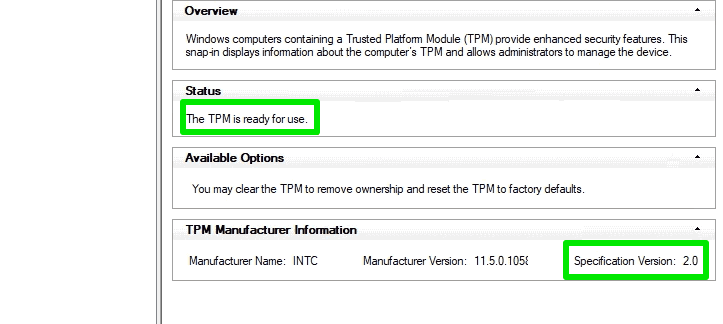

Чтобы убедиться, что TPM 2.0 включен (или поддерживается), нажмите Windows+ Rи введите tpm.mscв диалоговом окне «Выполнит

Как защититься от вредоносных программ уровня ядра

ng> указано Доверенный платформенный модуль готов к использованию, а для Версии спецификации установлено значение 2.0.

Если какой-либо из этих параметров отключен, доступ к BIOS/UEFI и включите значение в категории Безопасность. Включение безопасной загрузки должно быть простым, но TMP 2.0 — это аппаратный чип, которого может не быть на вашем компьютере.

Включить безопасность на основе виртуализации в Windows

Безопасность на основе виртуализации (VBS) использует аппаратную виртуализацию для запуска критически важных системных процессов в изолированной среде, чтобы предотвратить вмешательство в них вредоносных приложений. Поскольку вредоносное ПО уровня ядра часто использует уязвимости в критических системных процессах, эта функция защитит их.

В поиске Windows введите «безопасность Windows» и откройте приложение Безопасность Windows. Перейдите в раздел Безопасность устройства ->Изолирование ядра и убедитесь, что Целостность памяти включена Вкл..

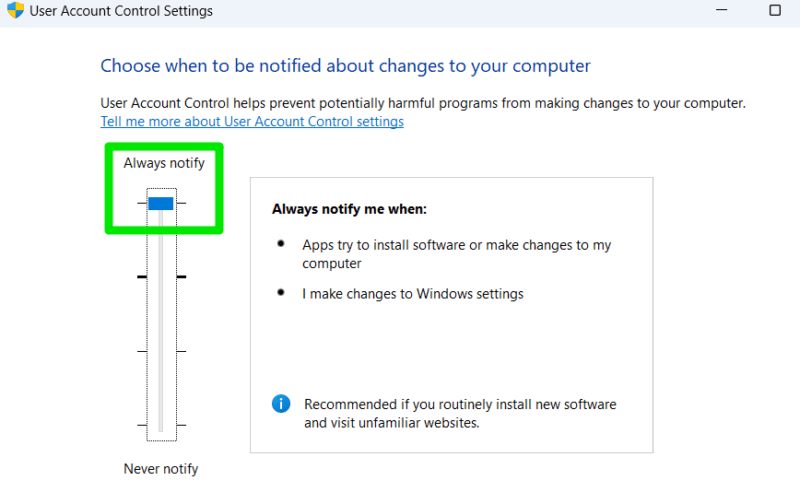

Установите для контроля учетных записей пользователей (UAC) максимальную безопасность

UAC защищает ваш компьютер, не позволяя приложениям устанавливать или вносить изменения на ваш компьютер без вашего разрешения. Вы можете установить максимальную безопасность, чтобы Windows всегда запрашивала ваше разрешение, когда вы или какое-либо приложение пытается что-то установить или изменить настройки.

Найдите «uac» в поиске Windows и нажмите Изменить настройки контроля учетных записей. Установите ползунок на Всегда уведомлять в самом верху.

Обновляйте компьютер

Как упоминалось ранее, вредоносное ПО уровня ядра часто использует уязвимости для заражения ПК. Постоянное обновление вашей системы гарантирует своевременное исправление известных уязвимостей и предотвращение их использования вредоносными программами.

Убедитесь, что вы обновили Windows, драйверы и BIOS/UEFI до последних версий.

Windows: чтобы обновить Windows, перейдите в раздел Центр обновления Windows в настройках Windows и нажмите Проверить наличие обновлений. Если там написано Вы в курсе, все в порядке. В противном случае загрузите и установите рекомендуемые обновления.

Драйверы. Они наиболее уязвимы, поскольку загружаются во время процесса загрузки, а взломанный драйвер может привести к заражению на уровне ядра. Вы можете использовать инструмент обновления драйверов , например iObit Усилитель драйверов , для автоматического обновления всех драйверов.

BIOS/UEFI: обновить BIOS/UEFI немного сложно, так как приходится делать это вручную, но, к счастью, такие обновления встречаются редко.

Использовать стандартную учетную запись пользователя для ежедневного использования

У стандартная учетная запись пользователя ограничен доступ ко многим функциям, но его вполне достаточно для повседневного использования. Поскольку оно ограничено, оно также ограничивает способность вредоносного ПО ядра заразить устройство.

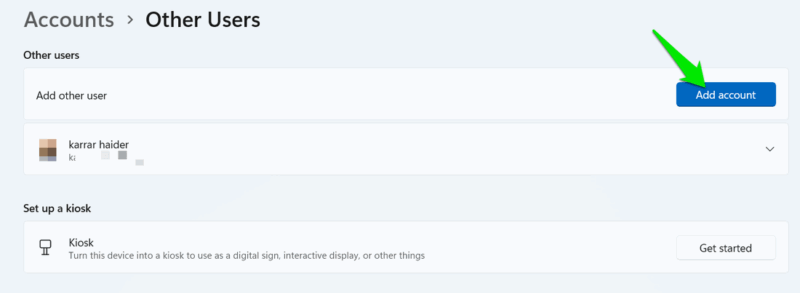

Чтобы создать стандартную учетную запись, откройте «Настройки Windows» и выберите Учетные записи ->Другие пользователи. Нажмите Добавить учетную запись, чтобы создать новую учетную запись, и убедитесь, что вы выбрали Стандартную учетную запись вместо Администратора.

Иногда запускайте сканирование при загрузке

Сканирование при загрузке — стандартная функция в большинство антивирусных программ , включая Microsoft Defender. Это сканирование перезагружает ваш компьютер и сканирует его до полной загрузки операц

Включить безопасность на основе виртуализации в Windows

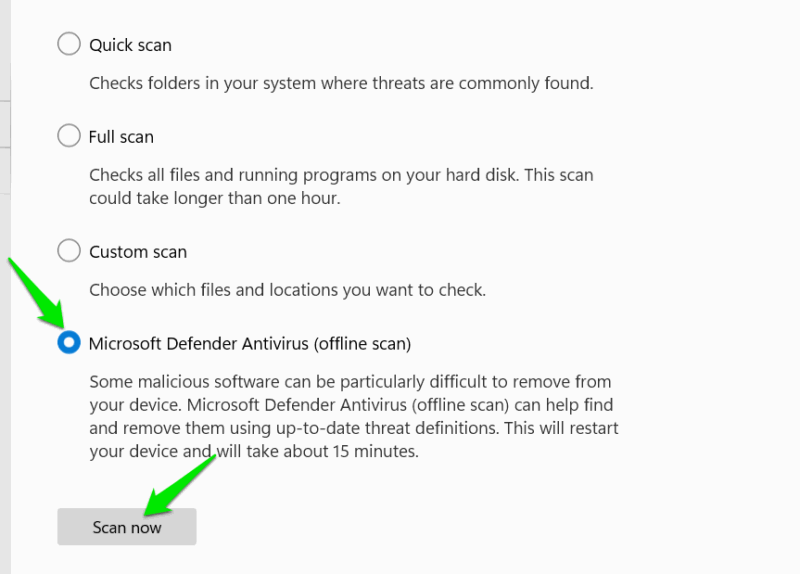

уровня ядра, поскольку позволяет обнаружить их до того, как они попытаются скрыться от операционной системы. Время от времени запускайте его, чтобы убедиться, что ваш компьютер чист.Чтобы запустить это сканирование в Windows, найдите «безопасность Windows» в поиске Windows и откройте приложение Безопасность Windows.

Перейдите в раздел Защита от вирусов и угроз ->Параметры сканирования и выберите Антивирусная программа Microsoft Defender (автономное сканирование). Когда вы нажмете Сканировать сейчас, вам будет предложено перезагрузить компьютер для сканирования.

Избегайте запуска рискованных программ

Это общий совет, позволяющий избегать всех типов угроз безопасности системы, но он особенно важен, когда речь идет о вредоносных программах уровня ядра. Он не может получить доступ к ядру без отключения функций безопасности операционной системы. Это означает, что вредоносное ПО на уровне ядра будет подавать четкие сигналы тревоги, например, просить вас отключить функции безопасности для запуска приложения.Установите для контроля учетных записей пользователей (UAC) максимальную безопасностья видеоигр или пиратских программ премиум-класса. Если приложение требует отключения определенных средств защиты, потенциальный риск, скорее всего, перевешивает любые преимущества, которые оно может предложить.

Что делать, если ваш компьютер заражен

Необычно высокая загрузка процессора , зависания, сбои ( BSOD ) и подозрительная сетевая активность — распространенные признаки заражения вредоносным ПО на уровне ядра. Если вы считаете, что ваш компьютер заражен, вам необходимо действовать немедленно. К сожалению, ваши возможности ограничены, поскольку вредоносное ПО может быть очень липким.

Используйте антивирусное программное обеспечение с функцией удаления руткитов

Большинство антивирусных программ с функциями удаления руткитов могут удалить большинство типов вредоносных программ на уровне ядра. Мы рекомендуем Обновляйте компьютер"Малваребайты">Малваребайты , поскольку он имеет специальную очень эффективную функцию удаления руткитов.

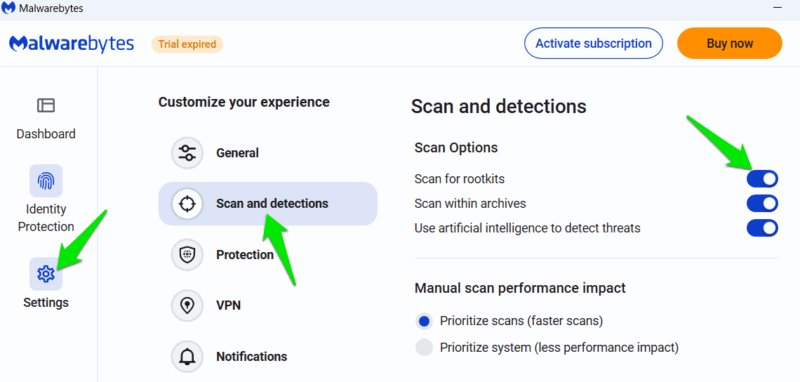

Сначала вам необходимо включить функцию сканирования на руткиты, поскольку по умолчанию она отключена. Нажмите Настройки в Malwarebytes, затем перейдите в раздел Сканирование и обнаружение. Включите параметр Сканировать на наличие руткитов.

Ваше следующее сканирование также будет включать функцию сканирования руткитов, которая может обнаружить вредоносное ПО уровня ядра, заражающее ваш компьютер.

Запустить сканирование при загрузке

Как упоминалось выше, сканирование во время загрузки может обнаружить вредоносное ПО на уровне ядра, которое скрывается перед процессом загрузки. Вы можете запустить сканирование Microsoft Defender, как мы это делали выше, или использовать стороннее приложение. Аваст Один имеет мощную функцию сканирования во время загрузки, которую вы можете попробовать в случае сбоя Microsoft Defender.

Переустановить Windows

Если программное обеспечение безопасности не может обнаружить вредоносное ПО на уровне ядра, переустановка Windows должна решить проблему. Вам следует выполнить новую установку, так как текущий образ может быть заражен. Их несколько способы установки виндовс 11 , поэтому выберите предпочитаемый метод.

В целом вредоносное ПО уровня ядра может быть чрезвычайно опасным, но хакерам сложно проникнуть в ваше устройство. Если у вас возникли проблемы с избавлением от вредоносного ПО уровня ядра, обновление/переустановка биоса может решить эту проблему. Вы также можете обратиться к профессионалу для перепрошивки BIOS и очистки CMOS.