Сам по себе SSH — это безопасный способ подключения к удаленному компьютеру. Однако, если вы по-прежнему хотите повысить безопасность своего SSH-соединения, вы можете добавить двухфакторную аутентификацию, чтобы при подключении через SSH вам предлагалось ввести случайный код проверки. Ранее мы показали вам как это сделать в различных социальных сетях и покажем здесь, как добавить двухфакторную аутентификацию к вашему SSH-соединению.

Примечание : эта инструкция основана на сервере Ubuntu. Если вы используете другой дистрибутив, некоторые команды могут отличаться.

Установка двухфакторной аутентификации для SSH

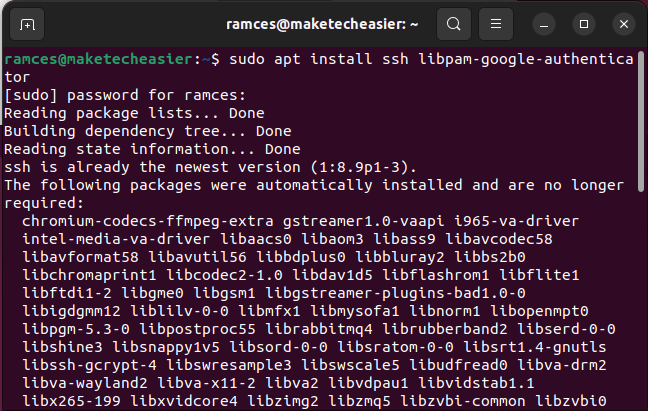

Откройте сеанс терминала на компьютере, где вы установите двухфакторную аутентификацию. Введите следующее:

sudo apt install ssh libpam-google-authenticator

Чтобы

Contents

Установка двухфакторной аутентификации для SSH

uthenticatorСовет : научитесь используйте SSH X-пересылку для запуска удаленных приложений .

Настройка двухфакторной аутентификации SSH

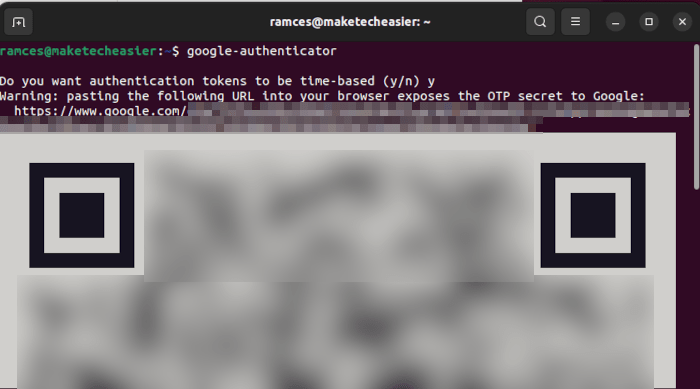

Вам будет предложено ответить на ряд вопросов. В большинстве ситуаций в качестве ответа вы можете ввести «y» (да). Если настройки неверны, нажмите Ctrl+ C, затем снова введите google-authenticator, чтобы сбросить настройки.

- Программа спросит вас, хотите ли вы, чтобы токены аутентификации были основаны на времени. Для этого нажмите Y, затем Enter.

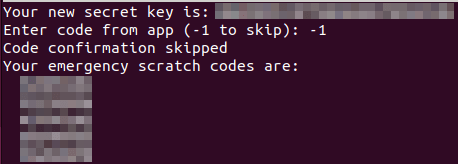

После этого вопроса вы должны увидеть свой секретный ключ и аварийный код. Запишите и сохраните детали. Секретный ключ понадобится вам для настройки приложения Google Authenticator позже.

<старый старт="2">

Настройка двухфакторной аутентификации SSH

Y, затем Enter.

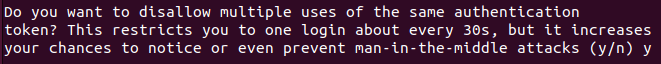

- Когда вас спросят, хотите ли вы запретить многократное использование одного и того же токена аутентификации, это ограничит вас только одним входом в систему каждые 30 секунд. Это может быть полезно, если вы хотите быть уверенным, что только одно активное соединение может использовать токен аутентификации в любой момент времени.

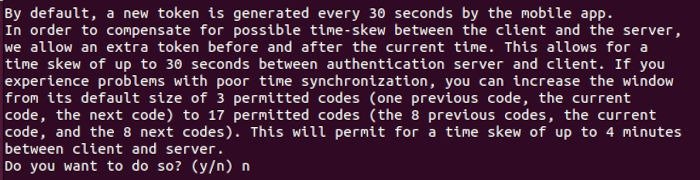

- По умолчанию токены аутентификации действительны только в течение 30 секунд. Чтобы компенсировать возможную разницу во времени между клиентом и сервером, увеличьте размер окна с размера по умолчанию в 1-1/2 минуты примерно до 4. Это может быть полезно в тех случаях, когда часы вашего локального компьютера или удаленного сервера работают неправильно. синхронизировано.

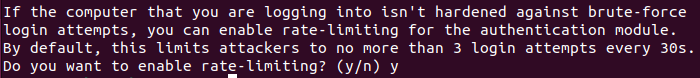

- Включить ограничение скорости для модуля аутентификации. Этот параметр ограничивает злоумышленников не более чем тремя попытками входа в систему каждые 30 секунд.

Настройте SSH для использования Google Authenticator

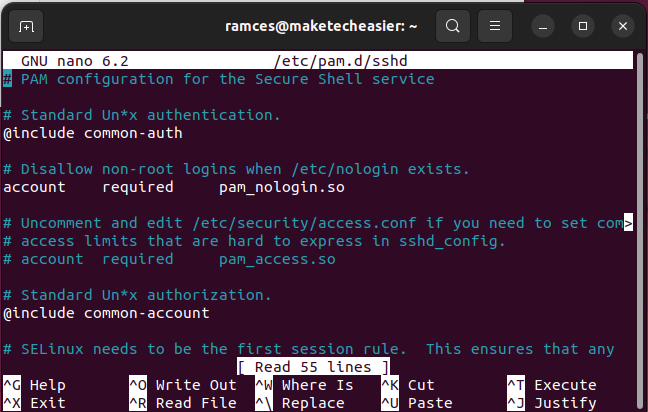

- Откройте файл «/etc/pam.d/sshd»:

sudo nano /etc/pam.d/sshd

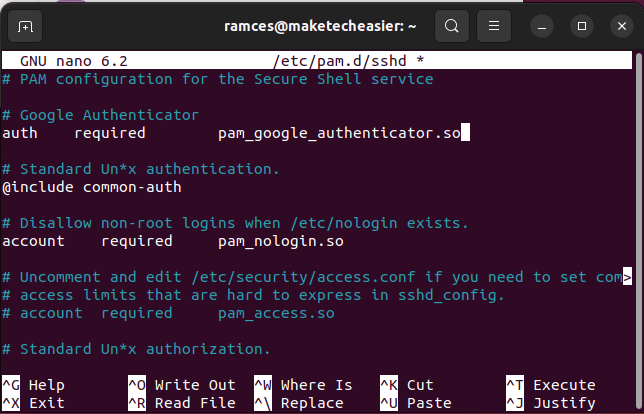

- Добавьте эту строку в начало файла:

auth required pam_google_authenticator.so

- Нажмите Ctrl+ Oи Ctrl+ X, чтобы сохранить файл и выйти из него.

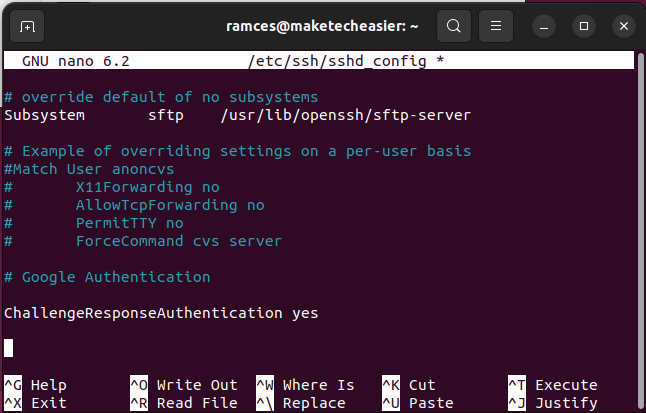

- Откройте файл «/etc/ssh/sshd_config»:

sudo nano /etc/ssh/sshd_config

- Прокрутите файл до конца и введите следующую строку:

ChallengeResponseAuthentication yes

- Сохраните и закройте файл.

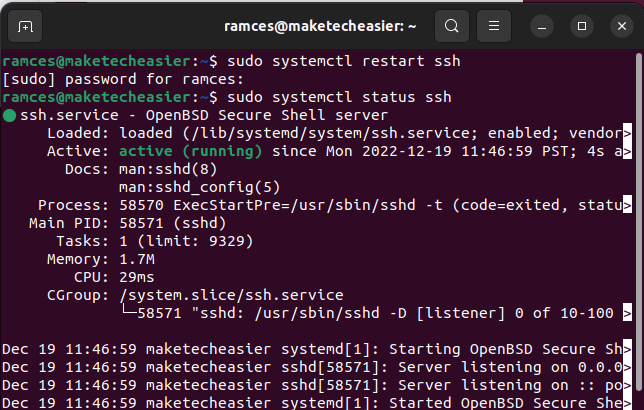

- Перезапустите ssh-сервер:

sudo systemctl restart ssh

Настройка ключа в Google Authenticator

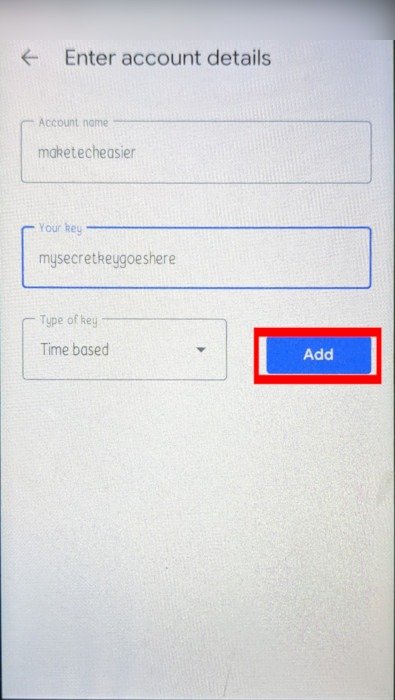

- Откройте приложение Google Authenticator (или одно из его альтернативы ) на своем смартфоне (или Рабочий стол ). Нажмите значок «Плюс» в левом нижнем углу приложения и выберите «Ввести ключ настройки».

- Укажите имя для вашего приложения для аутентификации.

- Введите секретный ключ, который вы сгенерировали ранее, и нажмите «Добавить».

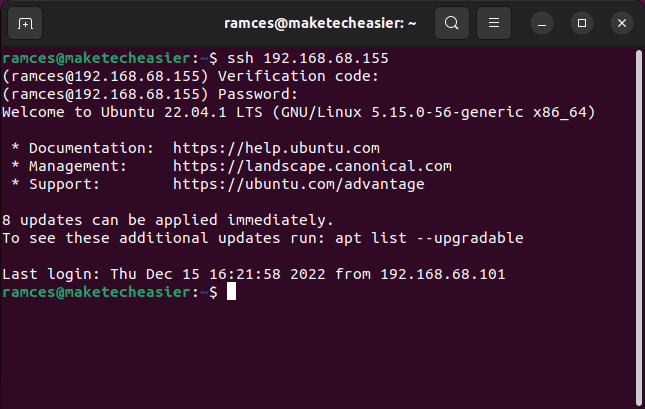

При подключении по SSH к удаленному компьютеру вы увидите запрос ключа проверки.

Примечание. Двухфакторная аутентификация работает только для входа в систему с помощью пароля. Если вам уже использование открытого/закрытого ключа для вашего сеанса SSH , двухфакторная аутентификация обойдется и вы войдете в систему напрямую. Также обратите внимание на больше способов защитить ваш SSH-сервер .

Часто задаваемые вопросы

Я использую Yubikey. Могу ли я по-прежнему использовать двухфакторную аутентификацию в SSH?

Нет. Модуль аутентификации Google работает только со стандартным паролем SSH. Подобно настройке открытого ключа SSH, этот конкретный модуль невозможно использовать с другие внешние двухфакторные решения , например Yubikey.

Можно ли использовать тот же ключ аутентификации на другом телефоне?

Да. Вы можете легко использовать другой телефон с Google Authenticator, если у вас есть секретный ключ или его QR-код. Однако вам необходимо убедиться, что вы полностью

Настройка ключа в Google Authenticator

устройстве, прежде чем импортировать его на новое, поскольку любой злоумышленник, получивший доступ к предыдущему устройству, сможет обойти вашу двухфакторную проверку.Можете ли вы использовать другое приложение для двухфакторной аутентификации с SSH?

Да. Хотя разработчики модуля libpam специально разработали его для работы с Google Authenticator, вы все равно можете использовать его с другими приложениями аутентификации, поскольку формат двухфакторного секретного ключа часто одинаков в разных реализациях.

Изображение предоставлено: Unsplash. Все изменения и скриншоты Рамсеса Реда.