После новостей о том, что российские хакеры влияют на президентские выборы в США, многие представители средств массовой информации задались вопросом, как мы идентифицируем хакеров. Эксперты по кибербезопасности могут найти источник взлома несколькими способами.

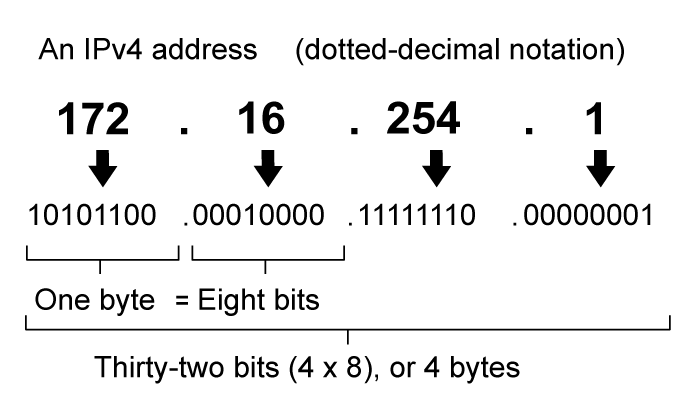

IP-адреса

Первый и наиболее очевидный способ отследить х

IP-адреса

его IP-адрес. Теперь любой достойный хакер будет использовать IP-адрес, на котором отсутствует значимая информация. Они будут работать через Tor, через VPN или, возможно, даже в публичном месте. Но давайте предположим, что хакер, которого мы хотим отследить, исключительно неопытен или случайно раскрыл свой IP-адрес. Найти их по IP-адресу можно следующим образом:1. Хакер успешно достигает своих целей (какими бы они ни были), но оставляет после себя журналы, показывающие доступ к сети с определенного IP-адреса.

2. Компания или частное лицо, подвергшееся взлому, передает эти журналы правоохранительным органам.

3. Сотрудники правоохранительных органов вызывают интернет-провайдера в суд, чтобы выяснить, кому принадлежит этот IP-адрес или кто использовал его во время атаки. Затем следователи смогут связать этот IP-адрес с физическим местоположением.

4. После получения ордера следователи отправляются в физическое место, указанное IP-адресом, и начинают расследование.

5. Если наш хакер действительно был тупым, следователи найдут доказательства взлома повсюду. Если да, то перед тем, как хакера отправят в тюрьму за совершенные преступления, пройдет короткий суд.

Конечно, поскольку большинство хакеров работают через прокси, IP-адреса, полученные правоохранительными органами, не принесут им никакой пользы. Это означает, что им придется использовать другие методы или ждать, пока хакеры допустят ошибку.

Следование за хлебными крошками

При расследовании деятельности опытного хакера компьютерная криминалистика сводится к поиску мелких ошибок и косвенных улик. У вас не будет IP-адреса, указывающего большую красную стрелку на дом злоумышленника. Вместо этого у вас будет набор маленьких хлебных крошек, которые помогут вам сделать хорошее предположение о вероятных преступниках.

Сложность взлома может ограничить число потенциальных злоумышленников высококвалифицированными сотрудниками. Спецслужбы США ведут учет предыдущих атак и соотносят их с конкретными хакерами, даже если не знают их имен.

Например, американские правоохранительные органы назвали хакера DNC APT 29 или Advanced Persistent Threat 29. Мы можем не знать его или ее имени и адреса, но мы все равно можем приписать ему или ей хакерские атаки, основываясь на его или ее стиле, методы работы и пакеты программного обеспечения.

Тип программного пакета, использованного при взломе, может содержать шаблон «подписи». Например, многие хакеры используют специально настроенные пакеты программного обеспечения. Некоторые из них даже можно проследить до государственных спецслужб. В ходе взлома Национального комитета Демократической партии судмедэксперты установили, что использованный при взломе SSL-сертификат Следование за хлебными крошками"_blank" rel="noopener noreferrer" title="идентичный">идентичный соответствовал тому, который использовала российская военная разведка при взломе немецкого парламента в 2015 году.

Иногда это совсем мелочи. Возможно, это странная фраза, повторяющаяся в случайных сообщениях и связывающая взлом с конкретным человеком. Или, может быть, это небольшая цепочка, оставленная их программным пакетом.

Это один из способов ассоциировать хакеров Национального комитета Демократической партии с Россией. Исследователи эксплойта заметили, что в некоторых документах Word, опубликованных в результате взлома, были обнаружены изменения, внесенные пользователем с русской локализацией Word и именем пользователя на кириллице. Инструменты с ошибками могут даже выявить местонахождение хакера. В популярной DDoS-утилите Low Orbital Ion Cannon когда-то была ошибка, которая раскроет определяла местоположение пользователя.

Старомодная работа полиции также помогает находить хакеров. Конкретная цель может помочь идентифицировать преступника. Если правоохранительные органы определят мотивацию нападения, возможно, можно будет объяснить политические мотивы. Если взлом подозрительно выгоден одной группе или отдельному лицу, очевидно, где искать. Хакеры могут переправлять деньги на банковский счет, и это можно отследить. И хакеры не застрахованы от того, чтобы «доносить» друг друга ради спасения собственной шкуры.

Наконец, иногда хакеры просто говорят вам. Нередко можно увидеть, как хакеры хвастаются в Twitter или IRC своими недавними подвигами.

Если следователи смогут отследить достаточно хлебных крошек, они смогут начать создавать более полную картину и попытаться заполучить значимый IP-адрес.

Арест хакеров

Одно дело знать кодовое имя хакера, и совсем другое – заполучить его. Часто арест хакера сводится к небольшой ошибке. Лидеру Lulzsec Сабу, например, был пойман , когда он пренебрег использованием Tor для входа в IRC. Он допустил ошибку всего один раз, но этого оказалось достаточно, чтобы следившие за ним агентства определили его настоящее физическое местонахождение.

Заключение

Правоохранительные органы выявляют хакеров самыми разными способами. Зачастую все сводится к небольшой, но критической ошибке, допущенной преступником.