Ключи GPG — важная часть проверки вашей личности в Интернете. Таким образом, защита от злоумышленников гарантирует, что никто не сможет выдать себя за вас в вашем общении с другими людьми. Здесь мы покажем вам пять простых советов о том, как защитить ключ GPG в Linux.

Совет. узнайте, сколько вам сгенерируйте свой собственный ключ GPG в Linux сегодня.

1. Создайте подразделы для каждой функции GPG

Один из самых простых способов защитить ключ GPG в Linux — создать отдельный подраздел для каждой функции ключа. Подключи — это дополнительные элементы криптографической идентификации, прикрепленные к вашему первичному главному ключу. Из-за это

Contents

1. Создайте подразделы для каждой функции GPG

закрытый ключ, поскольку вы не используете его для действий с общим ключом.Для этого откройте запрос ключа GPG для вашего первичного ключа:

gpg --expert --edit-key YOUR-GPG@EMAIL.ADDRESS

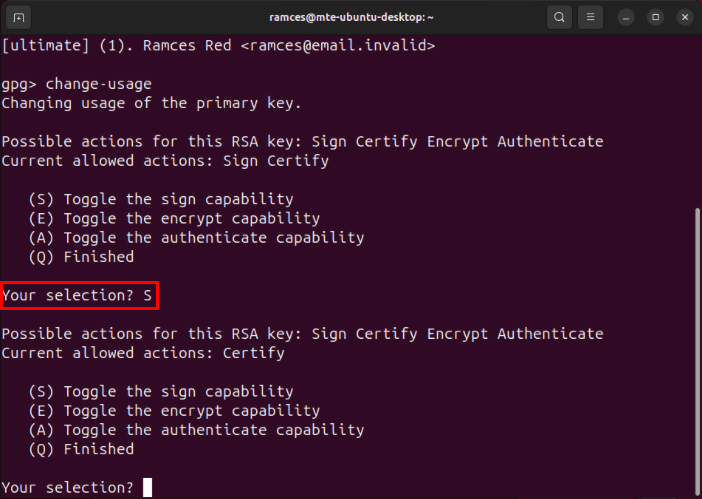

Запустите change-usage, чтобы изменить возможности вашего первичного ключа по умолчанию.

Введите «S», затем нажмите Enter, чтобы отключить возможность подписи вашего первичного ключа.

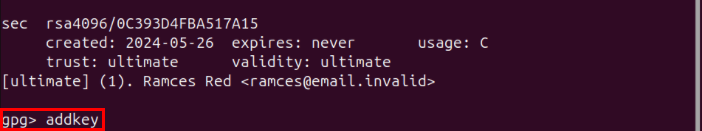

Запустите addkey, чтобы создать второй подраздел вашего первичного ключа.

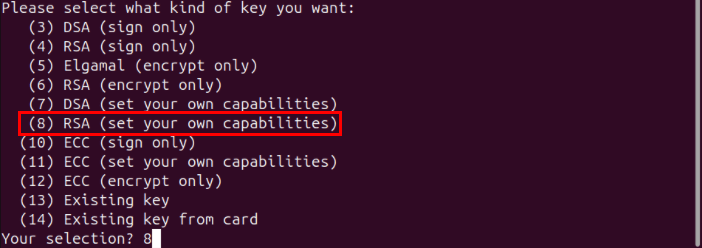

Выберите «8» в строке ключевого алгоритма, затем нажмите Enter.

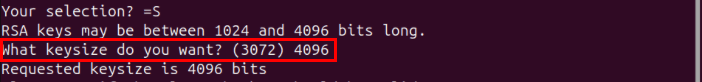

Введите «=S» в командной строке, затем нажмите Enter, чтобы установить для подраздела значение «Только подпись».

Примечание. Вы можете изменить значение «=S» на «=E» или «=A», чтобы установить для функции подраздела значение «Только шифрование» или «Только аутентификация».

Укажите «4096» в строке размера ключа, затем нажмите Enter, чтобы установить размер вашего подраздела RSA на 4096 бит.

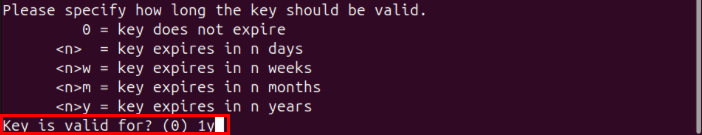

<

<Установите разумный срок действия вашего подраздела. В моем случае я установлю срок действия моего дополнительного ключа через 1 год.

Создайте новый подраздел, набрав «y», а затем нажав Enterв окне подтверждения.

Повторно запустите команду addkeyи создайте два других подраздела для возможностей шифрования и аутентификации.

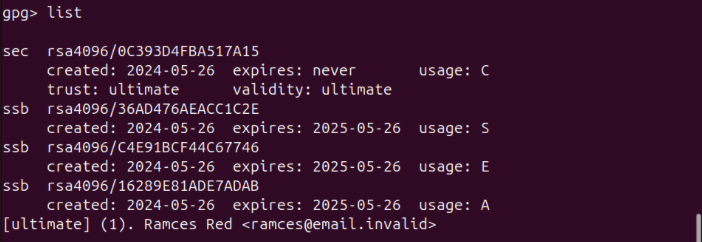

Убедитесь, что у вашего ключа GPG есть подраздел для каждой возможности, выполнив подкоманду list.

Кстати, вы тоже являетесь пользователем Windows? Узнайте, как настроить и использовать GPG в Windows .

2. Установите дату истечения срока действия ваших ключей

Еще один простой способ защитить ключ GPG в Linux — указать дату истечения срока действия основного ключа и дополнительных ключей. Хотя это не влияет на способность ключа подписывать, шифровать и аутентифицироваться, его установка дает другим пользователям GPG повод всегда проверять ваш ключ на сервере ключей.

Начните с открытия первичного ключа в инструменте GPG CLI:

gpg --edit-key YOUR-GPG@EMAIL.ADDRESS

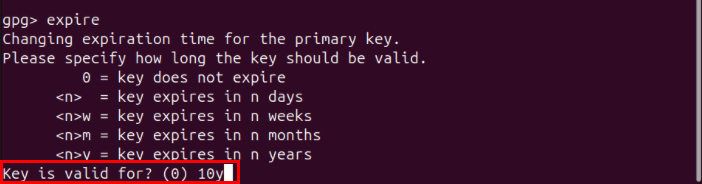

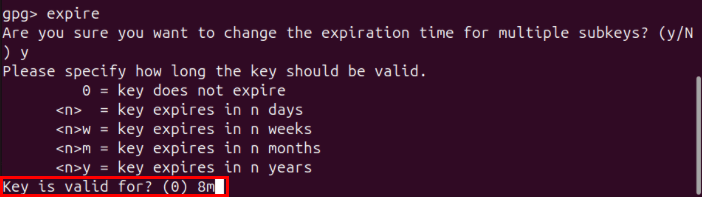

Введите «expire», затем нажмите Enter, чтобы изменить дату истечения срока действия вашего первичного ключа. В моем случае я установлю срок действия через 10 лет.

Укажите пароль для вашего ключа GPG, затем нажмите Enter, чтобы подтвердить новую дату истечения срока действия.

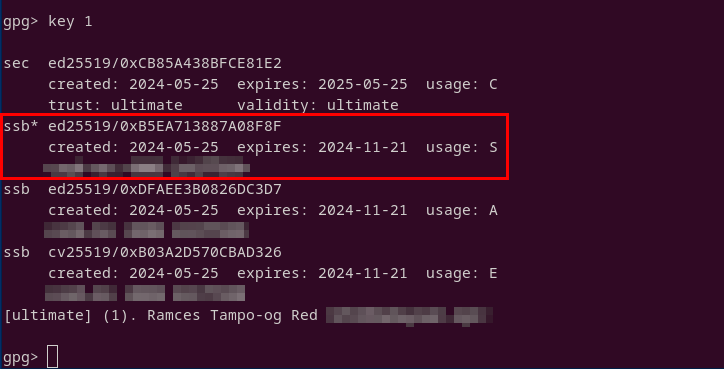

Выполните следующие команды, чтобы выбрать внутренние подразделы ключа GPG:

key 1 key 2 key 3

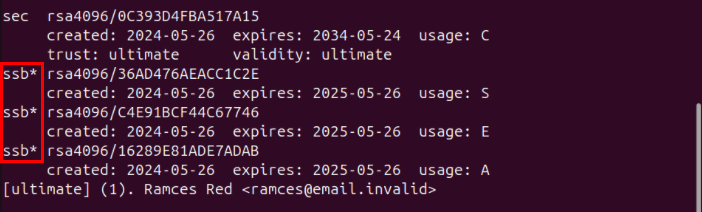

Запустите expire, затем укажите дату истечения срока действия ваших подразделов. В большинстве случаев срок действия этих ключей истекает раньше, чем срок действия вашего первичного ключа. Лично я установлю срок их действия через восемь месяцев.

Введите «сохранить», затем нажмите Enter, чтобы сохранить изменения в связке ключей GPG.

Убедитесь, что срок действия вашего ключа правильный, выполнив: gpg --list-keys.

Полезно знать: узнайте, как использовать GPG с графическим интерфейсом с ГНУ Клеопатра .

3. Сохраните ключи GPG в электронном ключе

Ключи безопасности — это небольшие устройства, специально предназначенные для хранения конфиденциальных данных аутентификации. В связи с этим вы также можете использовать их для хранения ключей GPG без ущерба для общей безопасности.

Начните с подключения ключа безопасности к компьютеру, а затем выполните следующую команду, чтобы проверить, обнаруживает ли его GPG:

gpg --card-details

Откройте приглашение GPG для вашего основного ключа, затем запустите list, чтобы распечатать все сведения о связке ключей:

gpg --edit-key YOUR-GPG@EMAIL.ADDRESS

Найдите подраздел со значением использования «S», затем запустите ключ, а затем его порядковый номер в списке подразделов. Например, мой подраздел «S» — первый ключ в моем списке, поэтому я буду использовать key 1.

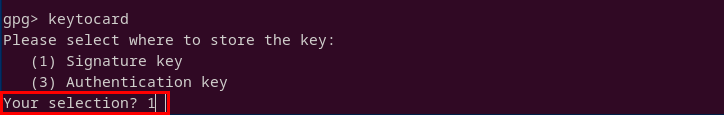

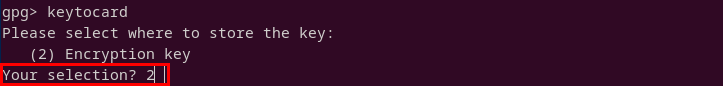

Переместите подраздел «S» во внутреннюю память электронного ключа:

keytocard

Выберите «1» в запросе на передачу, укажите пароль для вашего основного ключа GPG, затем снова запустите команду key, чтобы отменить выбор первого подраздела.

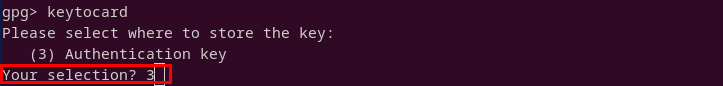

Найдите подраздел со значением использования «A», затем выполните команду key, за которой следует порядковый номер подраздела.

Перенесите подраздел «A» на свое устройство безопасности с помощью команды keytocard, выберите «3» в запросе на передачу, затем повторно запустите команду ключа, отменив выбор подраздела «A».

Найдите подраздел со значением использования «E», затем выберите его с помощью команды key.

Перенесите подраздел «E» на свое устройство безопасности с помощью команды keytocard, затем выберите «2» в командной строке.

Запустите save, затем нажмите Enter, чтобы сохранить изменения в связке ключей GPG.

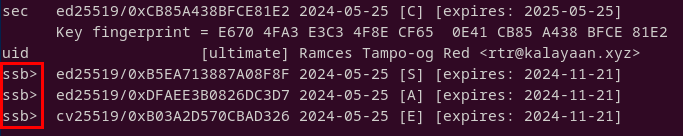

Наконец, убедитесь, что вы правильно экспортировали подразделы со своего компьютера, запустив gpg --list-secret-keys [email protected]. При этом рядом с метками «ssb» ваших подразделов должен быть напечатан символ «больше» (>).

4. Сделайте резервную копию вашего основного закрытого ключа на бумаге

Помимо ключей безопасности, вы так

3. Сохраните ключи GPG в электронном ключе

овав его в текстовый файл для печати. Бумажный ключ — это простая утилита командной строки, которая берет ваш закрытый ключ и разделяет его до основных секретных байтов. Это полезно, если вы ищете способ сохранить ключ GPG вне цифровых устройств.Для начала установите paperkey из репозитория пакетов вашего дистрибутива Linux:

sudo apt install paperkey

Экспортируйте двоичную версию вашего основного закрытого и открытого ключей:

gpg --export-secret-key --output secret.gpg YOUR-GPG@EMAIL.ADDRESS gpg --export --output public.gpg YOUR-GPG@EMAIL.ADDRESS

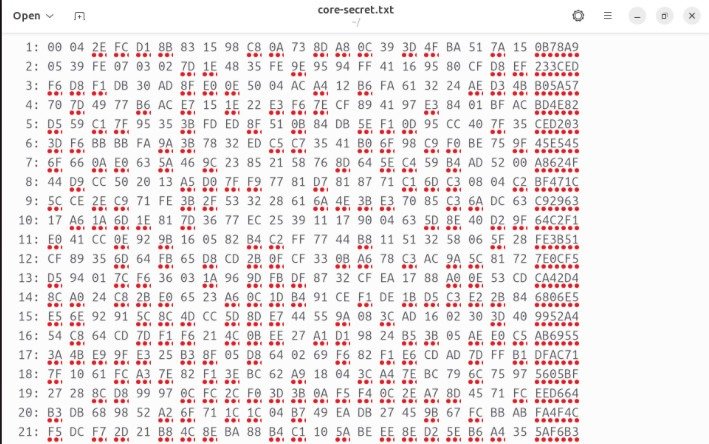

Преобразуйте свой двоичный закрытый ключ в его основные секретные данные:

paperkey --secret-key secret.gpg --output core-secret.txt

Подтвердите, что вы можете восстановить свой основной закрытый ключ из резервной копии бумажного ключа:

paperkey --pubring public.gpg --secrets core-secret.asc --output secret.gpg

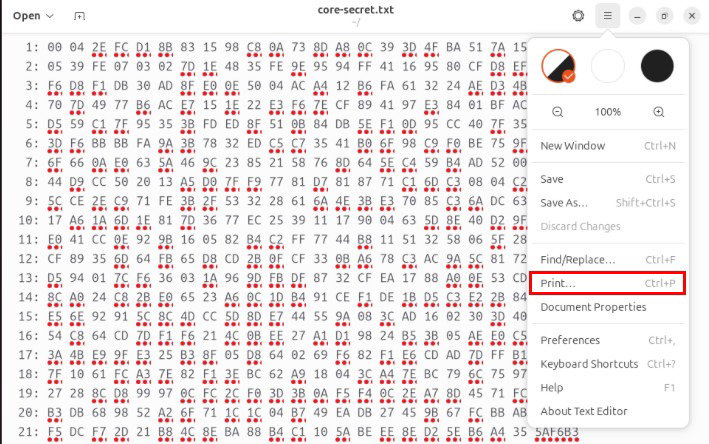

Откройте свой основной секретный файл с помощью вашего любимого графического текстового редактора. В моем случае я использую текстовый редактор GNOME по умолчанию.

Нажмите меню «Параметры» в правом верхнем углу окна, затем выберите пункт подменю «Печать».

Полезно знать: узнайте, как распечатать файлы с терминала с помощью lp .

5. Удалите свой основной закрытый ключ из системы

Когда вы создаете новый ключ GPG, ваш компьютер сохраняет копии открытого и закрытого ключей внутри вашей файловой системы. Это удобно, но может стать проблемой, если вы используете компьютер, подключенный к сети или с общим доступом.

Один из способов решения этой проблемы — удалить закрытый ключ из вашего собственного набора ключей GPG. Это гарантирует, что любой злоумышленник не сможет извлечь ваш закрытый ключ с вашего компьютера для подписи и сертификации каких-либо дополнительных ключей.

Начните с резервного копирования исходного первичного закрытого ключа и подразделов GPG:

gpg --export-secret-key --armor --output private.asc YOUR-GPG@EMAIL.ADDRESS gpg --export-secret-subkeys --armor --output sub-private.asc YOUR-GPG@EMAIL.ADDRESS

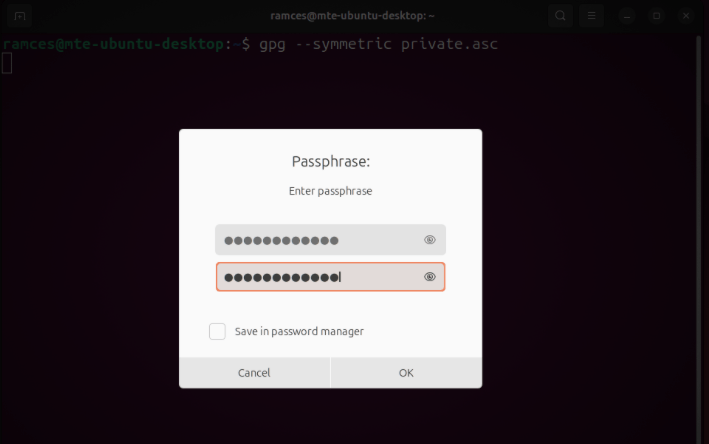

Зашифруйте вывод основного закрытого блока ключей с помощью симметричного шифрования:

gpg --symmetric private.asc

Укажите относительно надежный пароль для данных вашего закрытого ключа, затем нажмите Enter.

Сохраните зашифрованный закрытый ключ GPG на внешнем запоминающем устройстве.

Удалите все данные закрытого ключа из вашей пары ключей GPG:

gpg --delete-secret-key YOUR-GPG@EMAIL.ADDRESS

Импортируйте блок секретного подраздела обратно в пару ключей GPG:

gpg --import sub-private.asc

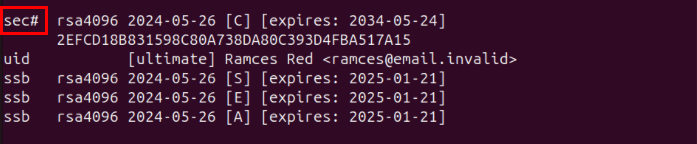

Выполните следующую команду, чтобы проверить, существует ли ваш первичный закрытый ключ в вашей системе:

gpg --list-secret-keys YOUR-GPG@EMAIL.ADDRESS

При этом рядом с меткой «sec» первичного ключа должен появиться знак решетки (#). Это означает, что вашего закрытого ключа больше нет в вашей связке ключей GPG.

Изучение того, как защитить свой ключ GPG с помощью этих простых советов, — это лишь часть изучения обширной экосистемы криптографии с открытым ключом. Погрузитесь глубже в эту программу к вход на SSH-серверы с помощью GPG .

Изображение предоставлено: 4. Сделайте резервную копию вашего основного закрытого ключа на бумагеrrer noopener nofollow" title="FlyD через Unsplash">FlyD через Unsplash . Все изменения и скриншоты Рамсеса Реда.