1. Tor over VPN (VPN-подключение к охране входа Tor)

и это вполне заслуженно. Однако, если вы используете Tor для просмотра обычных веб-страниц, имейте в виду, что, хотя выходные узлы Tor (которые направляют ваши исходные данные из сети Tor) не знают, кто вы, они по необходимости имеют доступ к исходные данные, которые вы отправили через сеть.Существует несколько выходных узлов, которыми управляют киберпреступники и правительства в надежде собрать ценные данные, генерируемые теми, кто по какой-то причине ищет конфиденциальности. Узнайте, как защитить себя от вредоносных выходных узлов Tor.

Читайте также: Как настроить прокси-сервер Tor с помощью Raspberry Pi

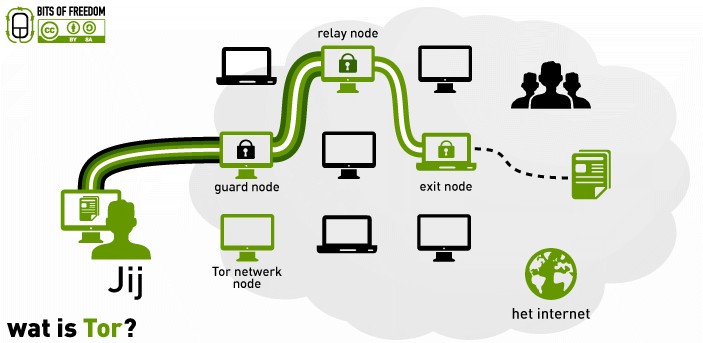

Что происходит под капотом Tor?

Команда Тор соединение для неонионового (т. е. обычного интернет-сайта) выглядит следующим образом:

- Ваш компьютер устанавливает зашифрованное соединение с сетью Tor и находит защиту входа, которой может быть любой ретрансля

Contents

Что происходит под капотом Tor?

ю и историей безотказной работы. Браузер рассчитывает случайный маршрут через сеть Tor (он меняется каждые 10 минут) и шифрует ваши данные в несколько уровней. - Ваши данные перемещаются между узлами на маршруте, каждый из которых знает только об узле перед ним и узле после него, а это означает, что ваш исходный адрес запутывается после одного возврата. Каждый узел Tor может расшифровать один уровень, предоставив ему информацию о следующем месте отправки данных — отсюда и «луковичная» терминология, связанная с Tor.

- После достижения конечного узла последний уровень шифрования удаляется, и данные отправляются на сервер за пределами сети Tor, куда они изначально направлялись.

Последний узел является самым слабым звеном в сети Tor, поскольку шифрование Tor отключено и любые незашифрованные данные теперь доступны для чтения узлом. Однако если трафик был зашифрован до того, как он попал в сеть Tor, это шифрование остается в силе до тех пор, пока трафик не достигнет внешнего целевого сервера, что является ключом к поддержанию вашей конфиденциальности и безопасности.

Кто управляет плохими выходными узлами?

Двумя основными категориями злоумышленников на выходных узлах являются киберпреступники и правительства. Киберпреступникам нужны пароли и другие личные данные, которые они могут использовать, а правительства хотят отслеживать преступную деятельность, следить за гражданами и даже проверять другие страны.

Вредоносные выходные узлы были обнаружены или продемонстрированы в ходе многочисленных независимых экспериментов:

- 2007: Исследователь безопасности Дэн Эгерстад управляет пятью выходными узлами Tor и перехватывает конфиденциальные данные, включая конфиденциальные дипломатические сообщения. Впоследствии он был арестован, но ему не было предъявлено обвинение.

- 2014 г.: исследователи обнаружили «многочисленные» вредоносные выходные узлы .

- 2015: Независимый исследователь Хлоя настраивает поддельные логины для разных узлов и использует их через незашифрованное соединение Tor. Ее сайт-приманка получает много посещений и около 30 попыток входа.

- 2016 год: Кто управляет плохими выходными узлами?верситета">Исследователи из Северо-Восточного университета выявили более сотни некорректно работающих ретрансляторов.

- 2017 г.: Jigsaw Security идентифицирует узлы географически расположены на территориях, принадлежащих правительственным учреждениям США и российскому Кремлю.

Как защититься от вредоносных выходных узлов

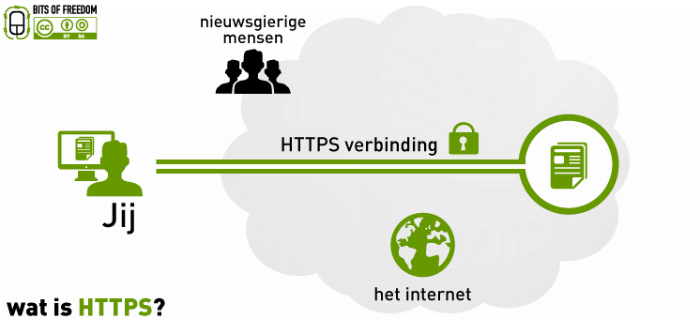

1. Просматривайте только по протоколу HTTPS

Несомненно, лучший способ защитить ваши данные от слежки за выходными узлами — старый добрый HTTPS . Решительные злоумышленники на выходном узле теоретически могут обойти это, но поскольку трафик через HTTPS шифруется на всем пути от вашего компьютера до целевого сервера и обратно, это означает, что ваш трафик никогда не будет по умолчанию отображаться в открытом виде на любом узле Tor. Даже выходной узел отправляет на сайт зашифрованную информацию.

Tor автоматически обновляет все возможные соединения до HTTPS, но если вы когда-нибудь окажетесь на незашифрованном соединении (например, HTTP-сайты), имейте в виду, что ваш трафик виден выходному узлу. К счастью, большинство современных сайтов по умолчанию используют HTTPS, но будьте осторожны: не входите в систему и не передавайте конфиденциальную информацию по HTTP-соединению.

2. Сведите конфиденциальную информацию к минимуму

Для максимальной конфиденциальности лучше всего предположить, что кто-то наблюдает, и зашифровать все соответствующим образом, даже если соединение использует HTTPS. Если у вас есть конфиденциальные данные, которые вы хотите передать кому-то, сначала зашифруйте их с помощью кода типа ПГП . Не предоставляйте личную информацию и не входите в учетные записи, связанные с вами настоящим.

На практике, если вы используете соединение HTTPS, вы, вероятно, сможете нормально просматривать страницы, но не теряйте бдительности.

3. Используйте только сайты.onion

Сайты

.onion размещаются в сети Tor и не требуют выхода через выходной узел, а это означает, что злонамеренный узел не имеет возможности увидеть ваш расшифрованный трафик. Крупных сайтов с луковыми версиями немного, но вы можете хотя бы прочитать Газета «Нью-Йорк Таймс и просмотреть Фейсбук (если вам это кажется хорошей идеей).

А как насчет VPN + Tor?

Tor хорош для конфиденциальности, а VPN хороши для конфиденциальности, поэтому VPN + Tor = двойная конфиденциальность, верно? Ну, это немного сложнее. Использование комбинации может быть полезным для некоторых целей, но оно сопряжено с определенными недостатками, особенно с точки зрения скорости.

1. Просматривайте только по протоколу HTTPS

одключитесь к VPN, а затем с помощью браузера Tor. Это обеспечит некоторую безопасность. Он не позволяет узлам входа видеть ваш IP-адрес и не позволяет вашему интернет-провайдеру узнать, что вы используете Tor. Однако это означает, что вы должны доверять своему провайдеру VPN, а также сети Tor, а также не делать ничего, чтобы защитить вас от плохих выходных узлов. Однако за обход цензуры, блокирующей Tor, мостовые реле, наверное, лучше .2. VPN через Tor (VPN после выходного узла)

Настроить VPN через Tor немного сложнее, поскольку вам нужно настроить соединение с VPN, отправить данные через Tor, а затем передать их на VPN-сервер. Это означает, что плохие выходные узлы не могут читать незашифрованные данные, но это также делает вас менее анонимным, поскольку выходной узел и сайт видят ваш VPN-сервер. Вы также не можете получить доступ к сайтам.onion и не можете воспользоваться некоторыми функциями анонимизации сети Tor, такими как переключение каналов. По этому поводу ведется много споров, но в целом лучше использовать зашифрованные соединения HTTPS, а VPN через Tor полезен только в определенных случаях.

По сути, вы можете использовать VPN с Tor, но простой способ не защитит вас от плохих выходных узлов, а сложный способ сопряжен с некоторыми существенными проблемами. Эти подходы могут быть полезны, но лучше осознавать возможные компромиссы.

Хороший, плохой и Tor

Tor — отличный способ обойти цензуру и сохранить конфиденциальность в Интернете, но важно помнить о его ограничениях и ми2. Сведите конфиденциальную информацию к минимуму

ных действий, и когда вы ее используете, вы потенциально раскрываете свой трафик людям и учреждениям, которые нацелены именно на это. Даже если вредоносные выходные узлы Tor составляют меньшинство в сети, факт остается фактом: они существуют, и большинство владельцев — не просто любопытные исследователи.

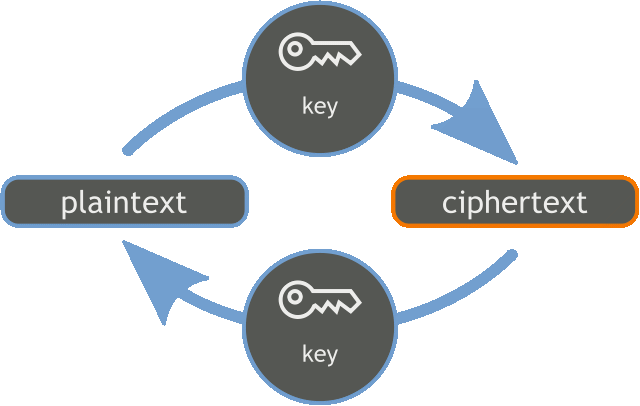

Авторы изображений: География Тора , Оранжево-синяя симметричная криптография , HTTPS-диаграмма , 3. Используйте только сайты.onion://www.flickr.com/photos/binary_koala/37802059622/" target="_blank" aria-label=" (opens in a new tab)" rel="noreferrer noopener nofollow" class="ek-link" title="Луковый маршрутизатор AR Walking TOR">Луковый маршрутизатор AR Walking TOR , Что такое Тор