4. Джон Потрошитель

жество видов инструменты проникновения для оценки состояния безопасности ваших устройств и сетей. Независимо от того, хотите ли вы продвинуться по карьерной лестнице в качестве этического тестировщика или найти уязвимости своих систем, эти мощные инструменты дадут отличные результаты. Почти все они должны быть доступны из главного терминала Кали Линукс .Примечание. Если вы являетесь специалистом по этическому тестированию, у вас должны быть необходимые разрешения для доступа к устройству другого человека, если только вы не проводите тестирование на своих собственных устройствах.

1. Платформа Metasploit

Среда Metasploit — очень распространенный инструмент проникновения. Его цель — обнаружить любые потенциальные уязвимости в системе. Если тест на проникновение пройдёт успешно, Metasploit можно будет использовать для доступа к таким устройствам, как Телефоны Android и камерам, о которых мы подробно рассказывали ранее.

Contents

- 1 1. Платформа Metasploit

- 2 2. Гидра

- 3 3. Найтимойхеш

- 4 4. Джон Потрошитель

- 5 5. Взломщик Wi-Fi Fern

- 6 6. эксплуатируется

- 7 7. Треск

- 8 8. Маршрутизатор

- 9 9. Макченджер

- 10 10. Вскрытие

- 11 11. sqlmap

- 12 12. sqlninja

- 13 13. Проксистрайк

- 14 14. Спарта

- 15 15. Кисмет

- 16 16. Скипфиш

- 17 17. Поисковый сплойт

- 18 18. Радар

- 19 19. Нмап

- 20 20. Вайршарк

- 21 21. Атаки на устройства Arduino

1. Платформа Metasploit

droid-Kali-Linux-Multihandler-1.jpg" alt="Доступ к мультиобработчику Android Kali Linux">Фреймворк запускается в сочетании с MSFvenom, Meterpreter и другими полезными нагрузками. Если атака Metasploit не может обойти безопасность вашего телефона или другого устройства, это означает, что производитель устройства проверил этот вектор атаки.

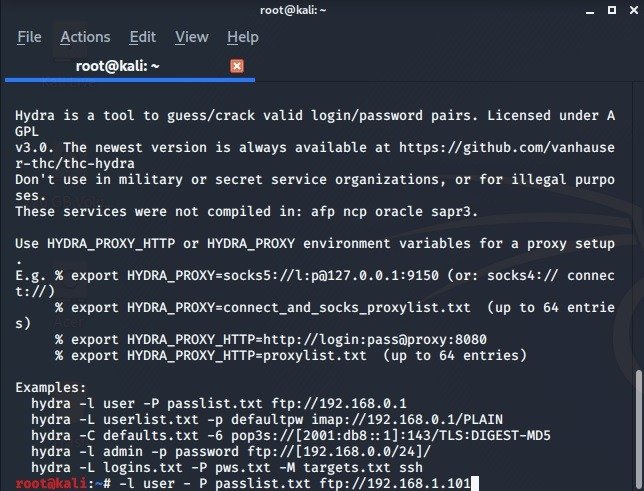

2. Гидра

Если вы только начали работать с Kali Linux, Hydra — это очень полезный инструмент проникновения, используемый для угадывания или взлома действительных пар логина и пароля. В одном из используемых им методов имеется полный список атак по словарю и сохраненных паролей в файле, сохраненном в «корневой» папке. Прочитав пароли из списка, Hydra попытается сопоставить их с учетной записью входа в сеть. Это помогает исследователям безопасности понять, использовались ли очень простые пары логина и пароля.

3. Найтимойхеш

Findmyhash — это исполняемый файл на основе Python, который пытается определить хеш-значения целевых паролей посредством грубого тестирования. Проникновение может быть направлено против хэшей, перечисленных в сохраненном списке учетных данных пользователя веб-сайта. По сути, это означает, что если веб-сайт передает незашифрованные данные, этот инструмент поможет вам оценить лазейки. Современные веб-сайты используют зашифрованный трафик.

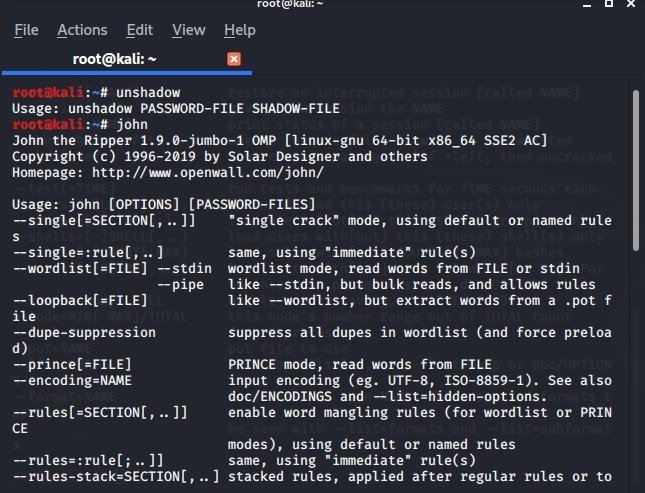

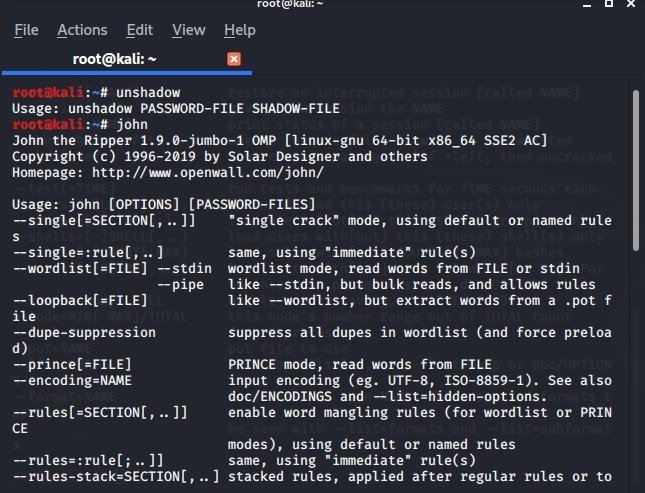

4. Джон Потроши2. Гидра

the Ripper — очень распространенный инструмент для взлома паролей, который Kali Linux использует в качестве взломщика по умолчанию. Он бесплатен и имеет открытый исходный код, и его основная цель — обнаружение слабых и ненадежных паролей. Список паролей по умолчанию для John the Ripper можно найти в папке «user» Kali Linux.

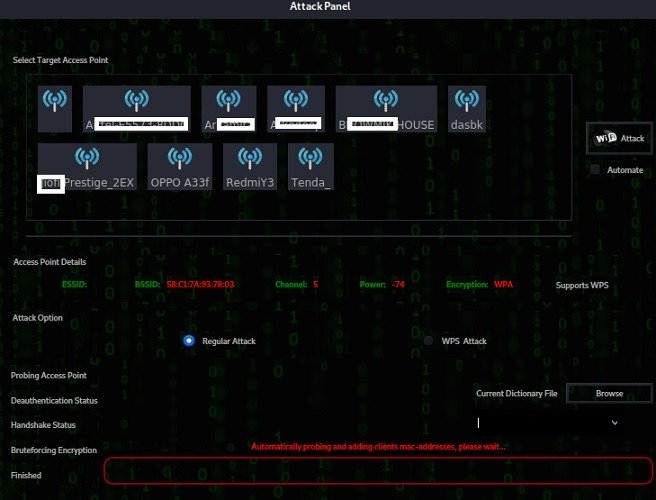

5. Взломщик Wi-Fi Fern

Хотите знать, доступна ли ваша сеть Wi-Fi посторонним? Один из способов это выяснить — использовать взломщик Fern Wi-Fi в сочетании с Kali Linux. Как только вы включите «активный» узел сканирования Wi-Fi, он определит список ближайших сетей Wi-Fi.

На следующем этапе вы сможете просмотреть сведения о точке доступа и запу

3. Найтимойхеш

вение для деаутентификации сети. Если сеть Wi-Fi не зашифрована или используется слабый пароль, это означает, что сеть Wi-Fi уязвима для атак.

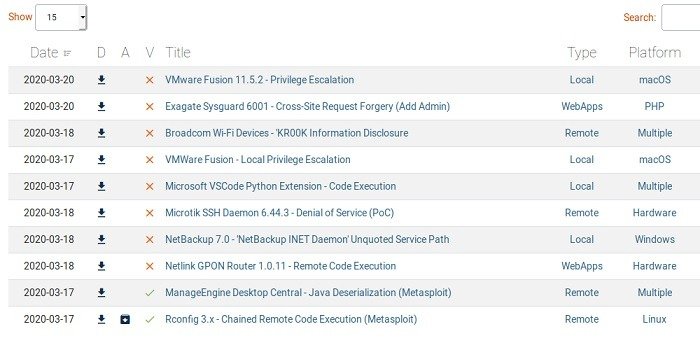

6. эксплуатируется

exploitdb содержит полный список атак на проникновение на все виды устройств и операционных систем. Из Linux, macOS, Windows и веб-систем атаки могут быть запущены непосредственно из терминала Kali Linux. Например, это полезно для знания защиты ваших веб-сайтов и устройств от атак с использованием SQL-инъекций.

7. Треск

Crackle — это еще один инструмент, используемый для определения бэкдор-доступа к сети посредством угадывания временного ключа (TK). Это атака методом перебора, которая оценивает, нужно ли менять учетную запись аутентификации системы.

8. Маршрутизатор

У вас есть старый маршрутизатор? Вы обеспокоены тем, что это может быть видно хакерам? Routersploit — это эксплойт, который оценивает выявленные уязвимости маршрутизаторов, а также других встроенных устройств. Он запускает так называемый «файл cookie несчастья» на целевом IP-адресе. (Чтобы узнать IP-адрес в Kali Linux, введите #ifconfig.) Если цель не уязвима, результатов нет.

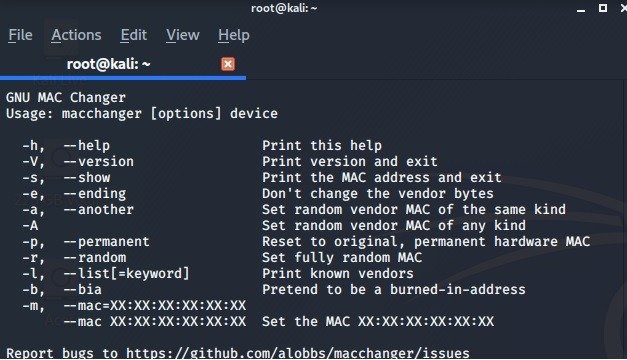

9. Макченджер

Если у вас есть возможность уда

5. Взломщик Wi-Fi Fern

левого устройства (обычно с помощью атак Metasploit или Hydra, описанных выше), вы можете использовать Macchanger, чтобы определить, можно ли изменить его MAC-адрес. Этот инструмент проникновения полезен для оценки уязвимости вашей системы к подмене MAC-адресов и другим атакам.

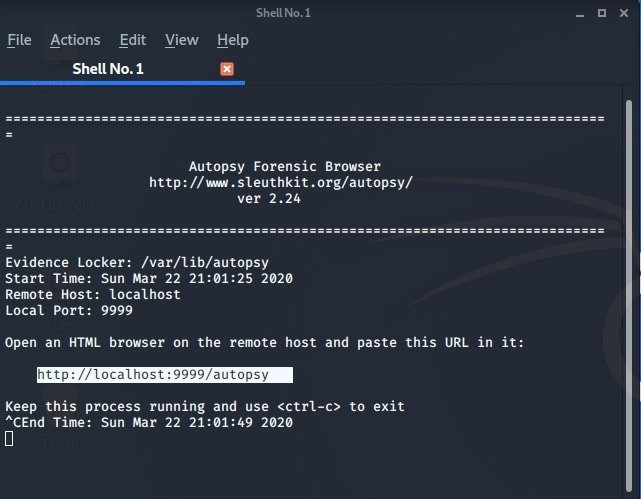

10. Вскрытие

Вскрытие – это инструмент цифровой криминалистики, который помогает нам определить целостность различных файлов и паролей. Когда вы запустите инструмент, он попросит вас вставить URL-адрес в HTML-браузер, например «Iceweasel». Как только вы это сделаете, выполните следующие шаги, чтобы узнать, что случилось с вашими файлами и паролями и пытался ли кто-нибудь получить к ним доступ.

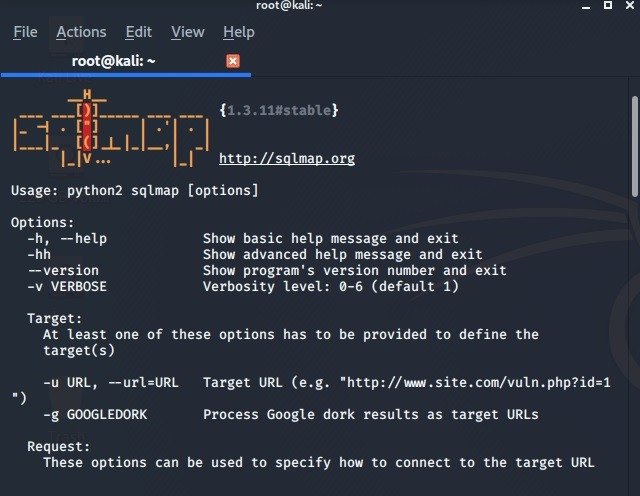

11. sqlmap

sqlmap — это инструмент с открытым исходным кодом, который помогает определить, можно ли проникнуть в ваши серверы баз данных с помощью атак с использованием SQL-инъекций. Он проверяет наличие уязвимостей в комплексном наборе 6. эксплуатируетсяiya-dannyh-dlya-proektirovaniya-baz-dannyh/" title="Базы данных SQL и Nosql">Базы данных SQL и Nosql , включая Oracle, MySql, SAP, Microsoft Access, IBM DB2 и другие.

12. sqlninja

В отличие от sqlmap, предназначенного для всех баз данных SQL и NoSQL, sqlninja используется для проникновения в приложения, созданные на базе Microsoft SQL Server. Тест на проникновение в основном предназначен для веб-систем.

13. Проксистрайк

Proxystrike используется при атаках прослушивания прокси-серверов для веб-приложений. Это инструмент анализа, который

7. Треск

ко же уязвимостей, сколько существует в приложениях на основе Javascript. Если вы обеспокоены атаками на ваши учетные данные на стороне сервера, этот инструмент будет полезен.14. Спарта

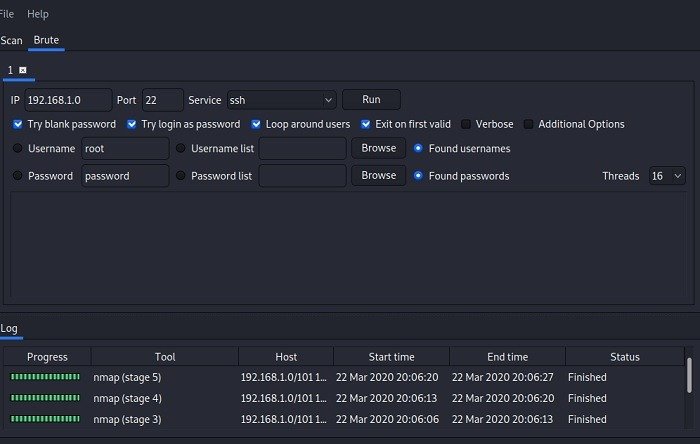

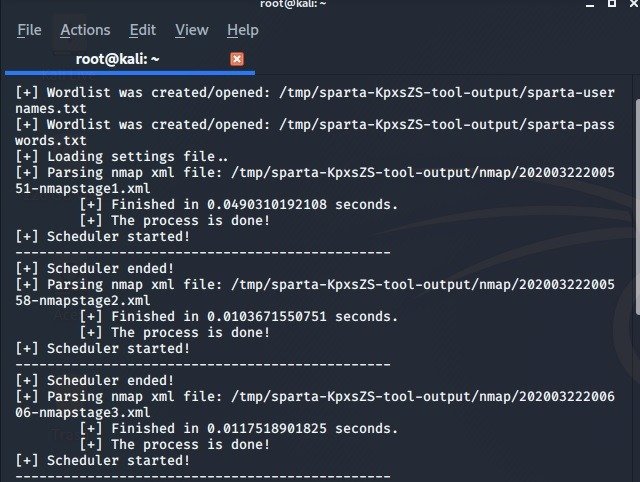

Sparta — это очень распространенный набор инструментов, который перечисляет все IP-адреса в заданном диапазоне и сканирует их на наличие потенциальных «найденных имен пользователей и паролей». Ход сканирования мо

8. Маршрутизатор

ла.

Sparta использует атаки по спискам слов, аналогичные атакам John the Ripper и Hydra, для определения любого уязвимого IP-адреса.

15. Кисмет

Kismet — это детектор беспроводных сетей, анализатор и инст

9. Макченджер

ржений. Он используется для определения значений сети посредством сводных данных и определения того, незашифрованы ли те или иные системы.16. Скипфиш

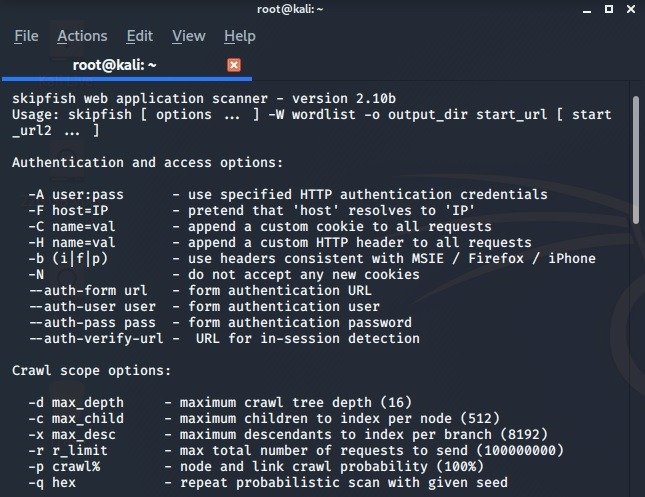

Skipfish – это очень распространенный инструмент, который исследует всю вашу сеть с помощью зондов на основе словаря и попыток проникновения в списки слов.

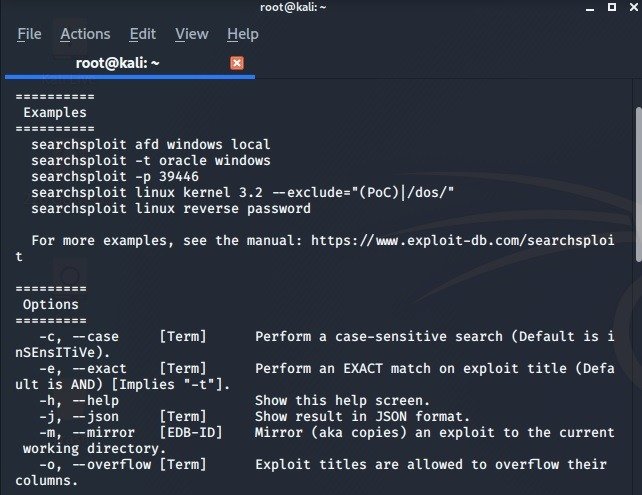

17. Поисковый сплойт

Searchsploit — это легкодоступный инструмент командной строки, который помогает выполнять оценку безопасности в автономном режиме в локальном репозитории. Он может искать любые вредоносные файлы и полезные данные, которые могли быть вставлены в вашу систему злоумышленниками. Таки

10. Вскрытие

ет поддерживать вашу систему Kali Linux в хорошем состоянии.

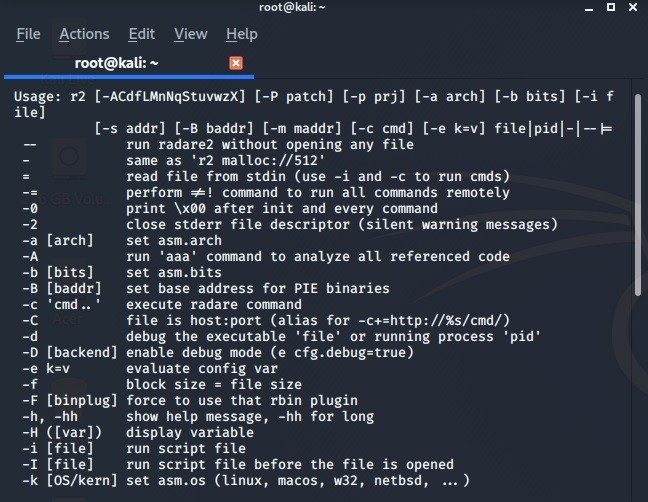

18. Радар

Radare — это тест на проникновение, основанный на обратном инжиниринге. Это очень продвинутый инструмент для определения атак на уровне реестра и отладки файлов.

19. Нмап

Nmap — это распространенный инструмент, который создает отчеты о сканировании для определения времени безотказной работы сетевого узла (как показано здесь), аудита безопасности, управления инвентаризацией сети и отладки.

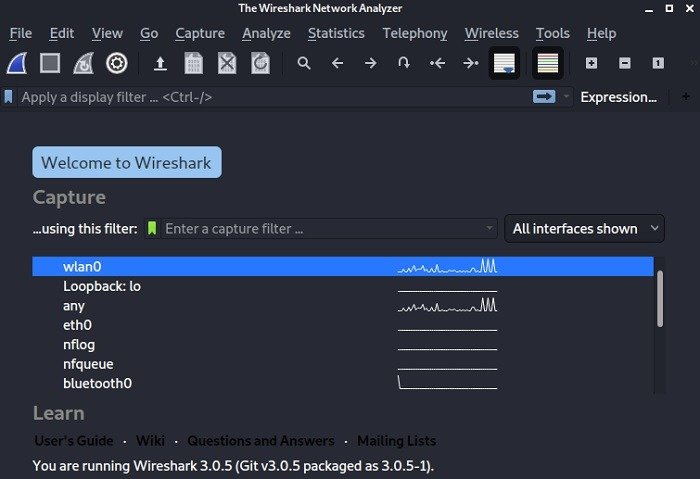

20. Вайршарк

Wireshark — очень популярный инструмент в Kali Linux. Это анализатор сетевых протоколов, который собирает живые данные всех возможных сетевых подключений и интерфейсов. Используя Wireshark и зная, что находится в вашей сети на микроскопическом уровне, вы сможете защитить свою сеть от многих видов атак.

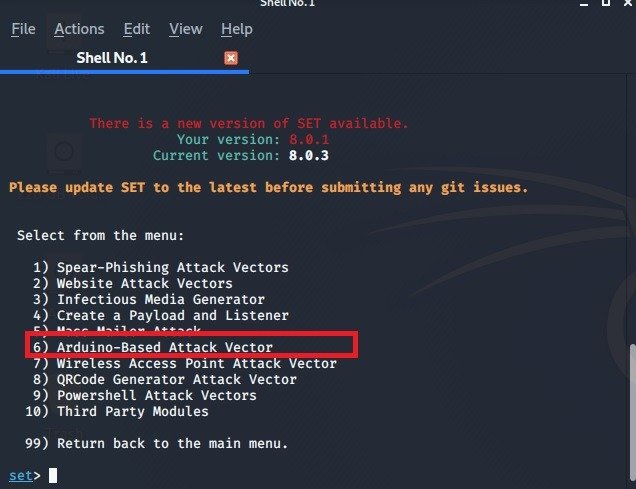

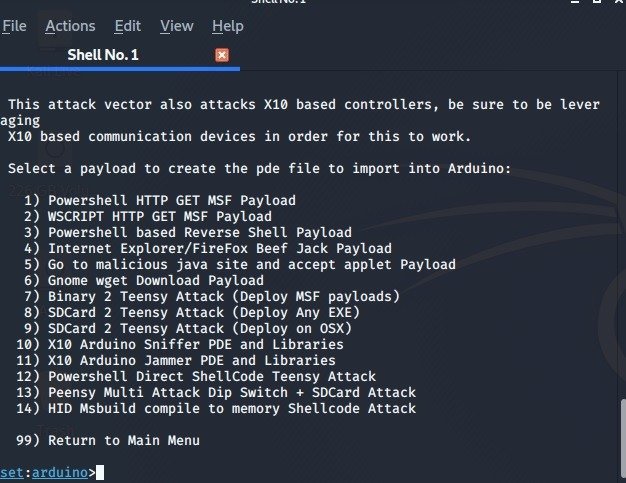

21. Атаки на устройства Arduino

Kali Linux можно использовать для проникновения в системы тестовых устройств, таких как оборудование Arduino. Для этого откройте инструмент тестирования социальной инженерии (SET) и выберите вектор атаки

12. sqlninja

>

На следующем экране выберите тип полезной нагрузки Arduino, которую вы хотите внедрить. Если с

13. Проксистрайк

ть, она выдаст положительный результат.

Kali Linux охотно используется многими специалистами по этическому тестированию для оценки целостности своих устройств, данных и сетей с разных точек зрения. Прежде чем вы сможете его использовать, вам необходимо 14. Спарта его">установить его или запустить его с LiveCD.

Приведенный выше список представляет собой основной набор часто используемых инструментов проникновения. В будущем мы обсудим больше этих инструментов более глубоко и подробно.