Черви, вирусы, вредоносные программы и ужасные руткиты — настоящее проклятие существования каждого администратора сервера. В зависимости от архитектуры у злоумышленников может быть множество вариантов изучения кода в зараженных системах, сбора конфиденциальной информации и/или затрат организаций при этом на значительные деньги.

К счастью, вам не нужно поднимать флаг поражения перед лицом таких кибер-врагов — обнаружить их на вашем сервере возможно, и существует множество инструментов, которые помогут вам просканировать ваш Linux-сервер на наличие вредоносного ПО и руткитов.. И самое главное, многие из этих инструментов можно использовать бесплатно.

Читайте также: Лучшие антивирусные программы для Ubuntu

1. Моллюск AV

Этот антивирус командной строки предназначен для тесной интеграции с почтовыми серверами и доступен для всех типов систем, включая известные дистрибутивы Linux, такие как SuSE, Fedora и Ubuntu.

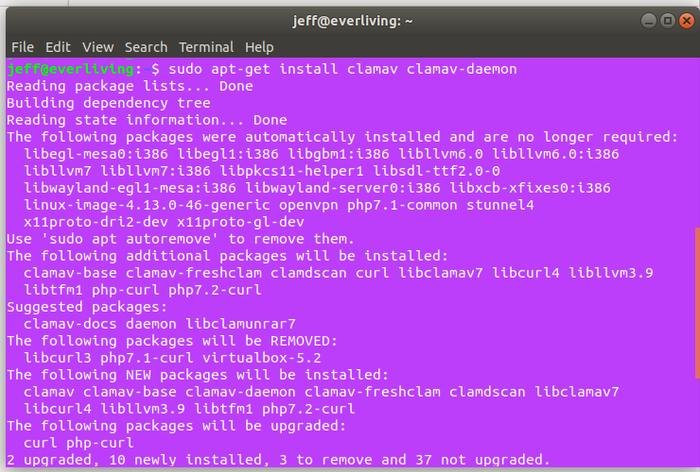

Установить в Ubuntu так же просто, как выполнить следующую команду:

sudo apt install clamav clamav-daemon

После установки clamav можно использовать с терминала для тщательной проверки всей системы и дезинфекции любых зараженных файлов. В дополнение к этому, Clam AV также предоставляет мощные утилиты сканирования и мониторинга ресурсов в реальном времени.

Чтобы запустить простое сканирование файловой системы вашего сервера, используйте следующий код из корневого каталога:

clamscan -r -i

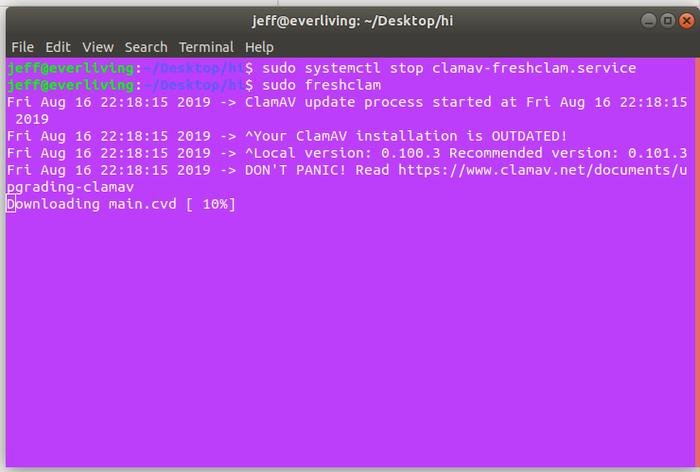

Приведенная выше команда даст указание Clam AV выполнить рекурсивное сканирование (проверку файлов внутри файлов) и распечатать на терминал только зараженные документы. Имейте в виду, что перед запуском этого кода вам необходимо дать Clam AV достаточно времени для установки базы данных сигнатур вирусов на ваш компьютер. Чтобы следить за этим процессом, вы можете отменить службу и перезапустить ее вручную с помощью следующего кода:

sudo systemctl stop clamav-freshclam.service

далее:

sudo freshclam

Чтобы автоматически удалить зараженные файлы из системы во время сканирования, используйте следующий код. (Будьте осторожны с этим параметром!):

clamscan -r -i --remove

2. chkrootkit

Этот инструмент выполняет ряд тестов для обнаружения вредоносных загружаемых модулей ядра, червей и полноценных руткитов.

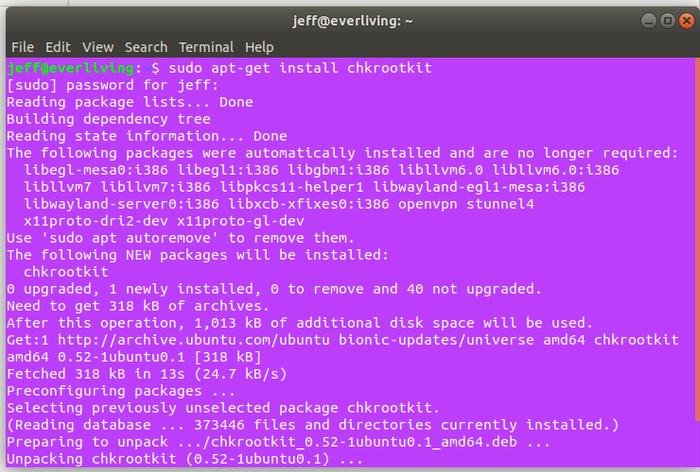

Для Ubuntu этот инструмент доступен в официальном репозитории. Используйте следующий код для его установки:

sudo apt install chkrootkit

В отличие от Clam AV, chkrootkit является пассивным инструментом и не имеет функций для устранения любых обнаруженных угроз. Все подозрительное, что он обнаружит в файловой системе вашего сервера, необходимо будет исследовать и удалить вручную, поэтому сохраните копию его вывода для дальнейшего использования.

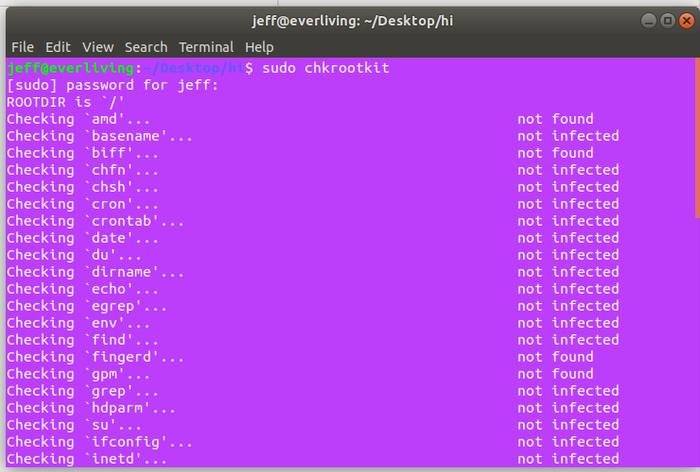

Чтобы запустить этот инструмент, используйте следующую команду:

sudo chkrootkit

Список, который предоставляет chkrootkit, является хорошей отправной точкой для дальнейшей диагностики.

3.ПОМОЩНИК

Название этого инструмента представляет собой аббревиатуру, означающую «Расширенная среда обнаружения вторжений» — совершенно бесплатную замену аналогичного инструмента под названием Tripwire.

AIDE позволяет вам внимательно следить за файлами вашей системы, чтобы отслеживать, когда и как они изменяются или иным образом получают доступ. Этот инструмент легко установить из официальных репозиториев Ubuntu с помощью apt.

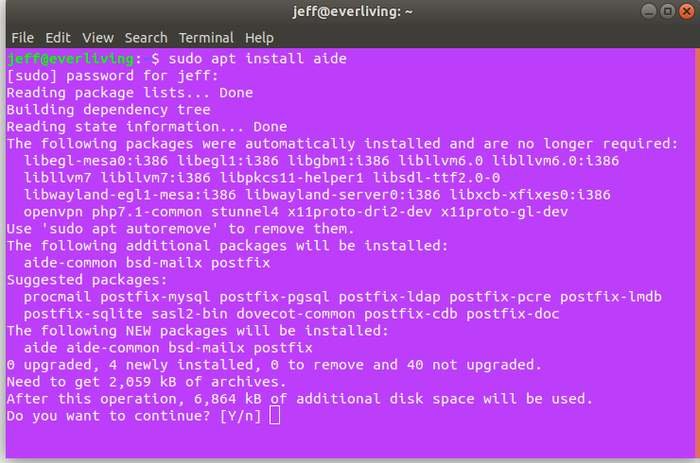

sudo apt install aide

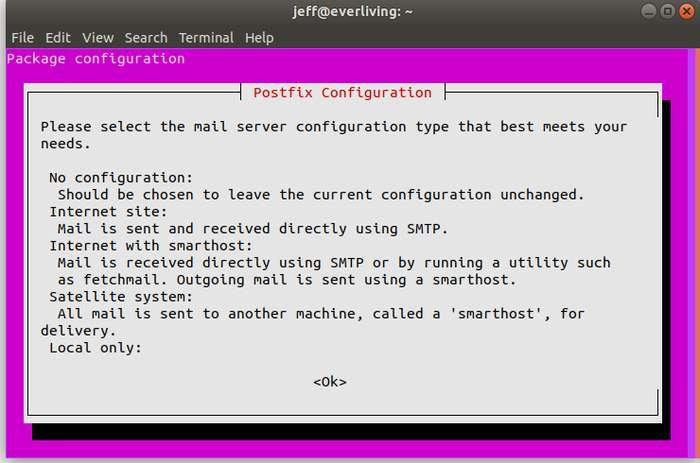

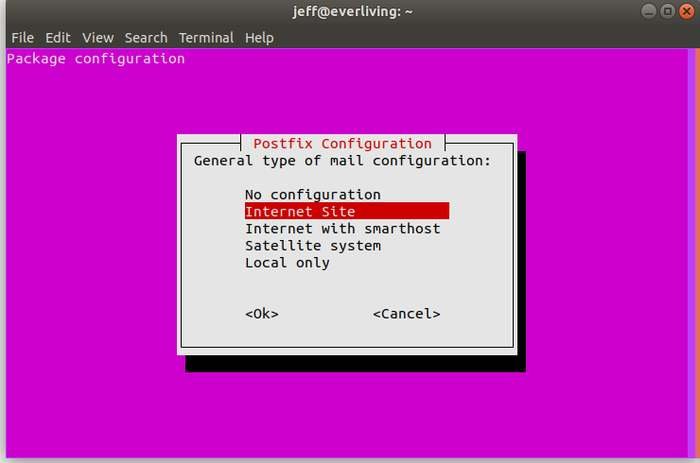

Для завершения процесса установки вам необходимо настроить Postfix с помощью представленных вам опций. Для навигации по ним можно использовать клавишу Tabили кнопки со стрелками, а затем нажать Enter для выбора нужного параметра. Postfix используется для отправки информации на ваш адрес электронной почты по расписанию, которое вы можете контролировать.

Для настройки AIDE требуется небольшая манипуляция с файлами. Вам потребуется обрабатывать файлы в следующих местах:

/var/lib/aide /etc/aide

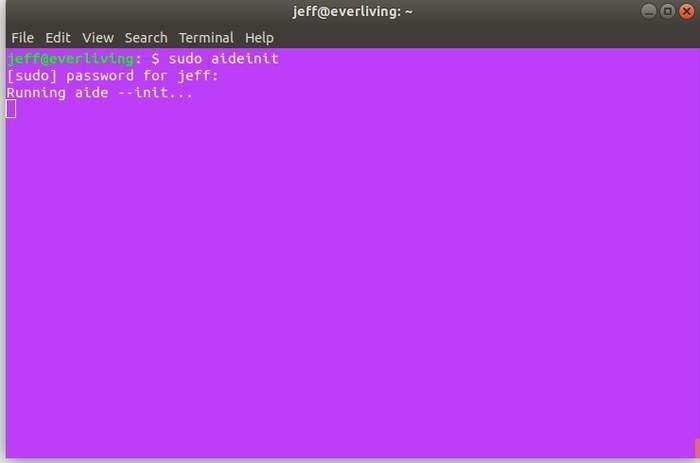

Сначала мы создадим базу данных и файлы конфигурации, выполнив следующую команду:

sudo aideinit

После завершения этого процесса база данных и файлы конфигурации, которые он генерирует, помещаются в «/var/lib/aide/» под именами «aide.db.new» и «aide.conf.autogenerated». Для правильной работы оба файла необходимо скопировать как «aide.db» и «aide.conf» соответственно.

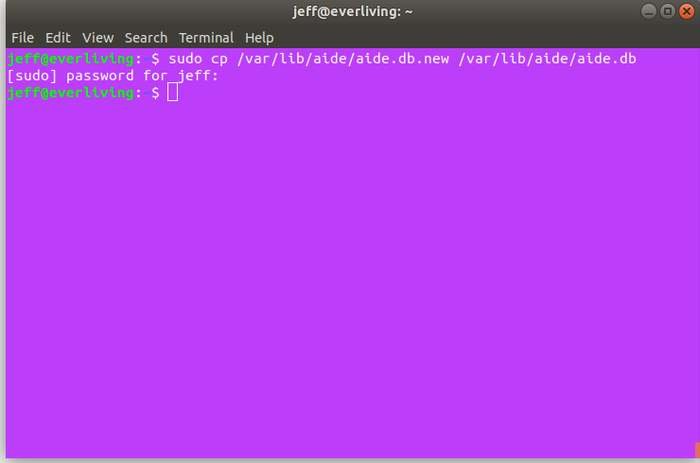

Создать копию файла базы данных с новым именем легко с помощью следующего кода:

sudo cp /var/lib/aide/aide.db.new /var/lib/aide/aide.db

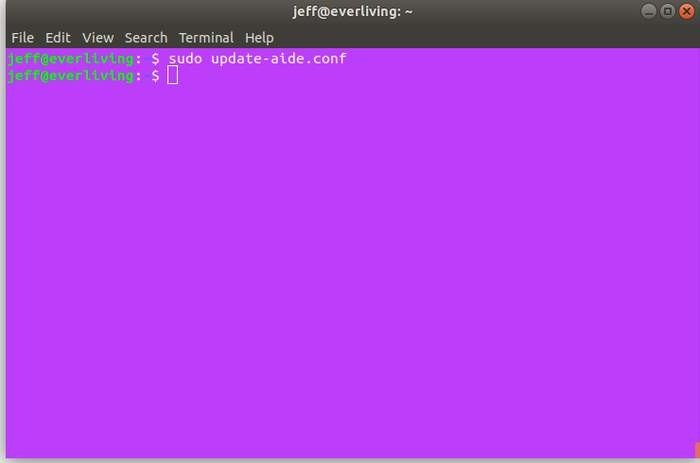

Перед переименованием и копированием файла конфигурации обновите его с помощью следующей команды:

sudo update-aide.conf

После обновления файла конфигурации скопируйте его в нужную папку с помощью следующей команды:

sudo cp /var/lib/aide/aide.conf.autogenerated /etc/aide/aide.conf

Теперь AIDE должна работать на вашем сервере и активно следить за ХЭШИРОВАННЫМ представлением вашей файловой системы, которое она сгенерировала.

AIDE можно настроить на исключение папок, периодический запуск и многое другое, изменив файл конфигурации, но следующей команды достаточно, чтобы увидеть выходные данные вашей системы:

aide -c /etc/aide/aide.conf -C

AIDE наиболее эффективен, когда доступ к его конфигурации осуществляется из места, доступного только для чтения, поскольку руткиты могут позволить злоумышленникам изменить файл. Рассмотрите возможность реализации такой настройки для получения оптимальных результатов.

Инструменты, описанные в этой статье, помогут вам просканировать ваш Linux-сервер на наличие вредоносных программ и руткитов, используя различные методы. Руткиты — самые сложные цифровые угрозы, но их можно предотвратить, если проявить должное усердие.