Как правило, когда разработчик приложения добавляет функции, повышающие безопасность, конфиденциальность и производительность, он не получает за это особой критики. Однако реализация Mozilla DNS через HTTPS (зашифрованный способ поиска веб-адресов вашим компьютером) позволила ей стать финалистом конкурса рейтинг «Интернет-злодеев» , проводимого Британской ассоциацией интернет-провайдеров (ISPA), и некоторые негативные комментарии со стороны государственных органов.

Почему? Потому что эта функция шифрует запросы, которые ваш компьютер отправляет, когда пытается найти веб-сайт. Британские интернет-провайдеры должны соблюдать правила блокировки и отслеживания Интернета, многие из которых реализованы на уровне DNS, поэтому они не очень любят, когда люди получают возможность обходить их фильтры.

Однако большая часть Интернета не согласна с ISPA, поскольку зашифрованный DNS делает практически все лучше: он делает ваш просмотр более конфиденциальным, помогает предотвратить кибератаки и даже работает немного быстрее, чем обычный DNS.

Что такое DNS? А что в этом плохого?

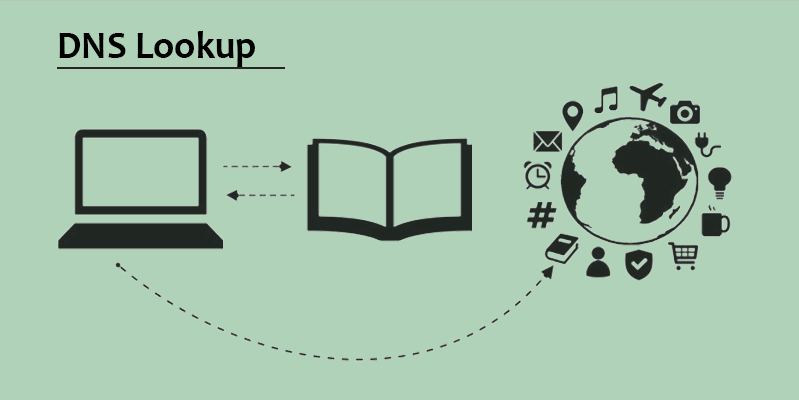

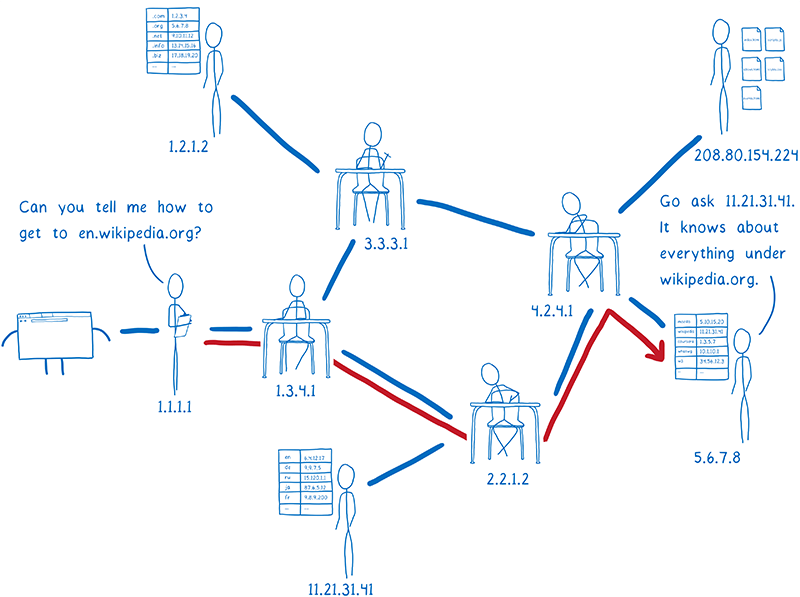

Если вы забыли, как работает обычный DNS (сервер доменных имен), вот краткая информация:

- IP-адреса всех веб-сайтов состоят из цифр, но нам их трудно запомнить, поэтому мы используем имена.

- Чтобы сопоставить введенное нами имя с номером, наш запрос должен быть отправлен на DNS-сервер, который хранит список IP-адресов, сопоставленных с именами. Это DNS-запрос – запрос к серверу «телефонной книги» сообщить нам фактический числовой адрес сайта, который мы пытаемся посетить.

- Ваш сервер по умолчанию, если у вас нет изменил это , б

Contents

Что такое DNS? А что в этом плохого?

вается вашим интернет-провайдером. Ваш запрос попадет туда, и сервер проделает кучу причудливой работы, перенаправив ваш запрос в несколько разных мест, чтобы соединить его части. - Через несколько микросекунд нужный вам адрес должен вернуться на ваше устройство, что позволит вам установить соединение с сервером, на котором находится нужный вам веб-сайт.

По сути, это сложный процесс поиска в телефонной книге, и все это занимает несколько миллисекунд, что весьма впечатляет. Однако вся эта информация пересылается в виде обычного текста, то есть любой, кто ее просматривает (обычно ваш интернет-провайдер, но может быть и злоумышленник), может сказать, куда вы направляетесь, и, возможно, помешать вашему соединению, либо заблокировав его, либо отправив обратно сообщение. неправильный адрес, чтобы попытаться заставить вас посетить вредоносный веб-сайт.

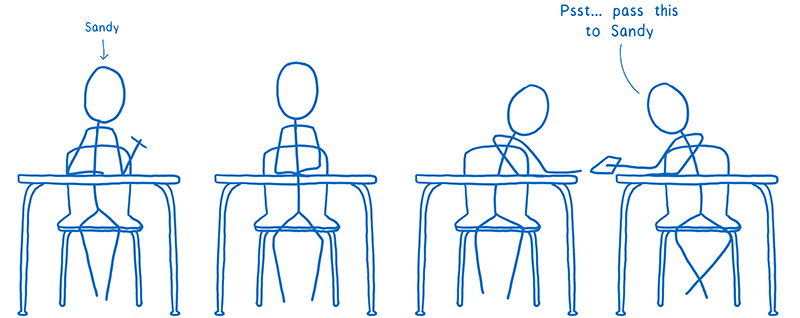

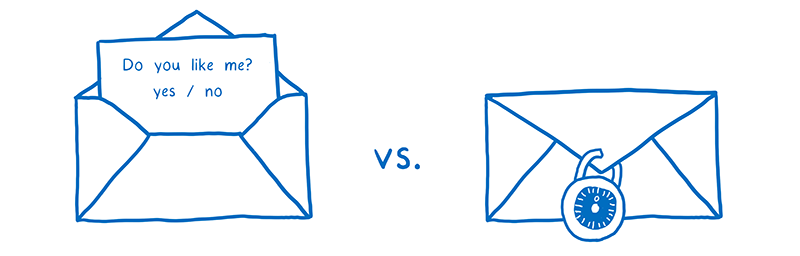

Лин Кларк в Mozilla использует метафору передачи в классе заметки с написанным на ней чьим-то именем. Она может дойти до цели, но теперь все знают, кому вы передаете заметку, и если они хотят, чтобы они могли прочитать его или изменить. Не было бы лучше, если бы существовал способ писать заметки секретным кодом и доставлять их получателю так, чтобы никто не знал, кто это? Это DNS поверх HTTPS.

Чем DNS отличается от HTTPS?

Если вы отправляете данные с помощью HTTP (основного протокола передачи данных через Интернет), они передаются в виде обычного текста, что делает их доступными для чтения практически любому (например, обычный DNS). Однако HTTPS зашифрован, поэтому никто, кто перехватит данные, не сможет их прочитать. DNS через HTTPS — это примерно то, на что это похоже: ваш DNS-запрос отправляется на сервер имен по тому же защищенному каналу, который передает данные вашей кредитной карты, когда вы оформляете заказ на сайте покупок.

Никто, включая интернет-провайдера, не знает, что внутри. Если они попытаются его открыть, это будет выглядеть как тарабарщина. Запрос невозможно заблокировать или зарегистрировать, поэтому таким странам, как Великобритания и Китай, будет сложнее фильтровать и отслеживать трафик. Это не делает его полностью неотслеживаемым, поскольку ваш интернет-провайдер по-прежнему может видеть адрес, к которому вы в конечном итоге подключаетесь, но это усложняет блокировку и скрывает множество подробностей о вашей активности.

Firefox также сотрудничает с Cloudflare, которая согласилась на сверхстрогие стандарты конфиденциальности для пользователей Firefox, а также использует «Минимизацию QNAME», которая по сути разбивает ваш запрос на части, чтобы ни один сервер не мог получает весь адрес, который вы ищете.

Как это получить?

DNS через HTTPS в настоящее время не включен по умолчанию в Firefox, но это легко сделать.

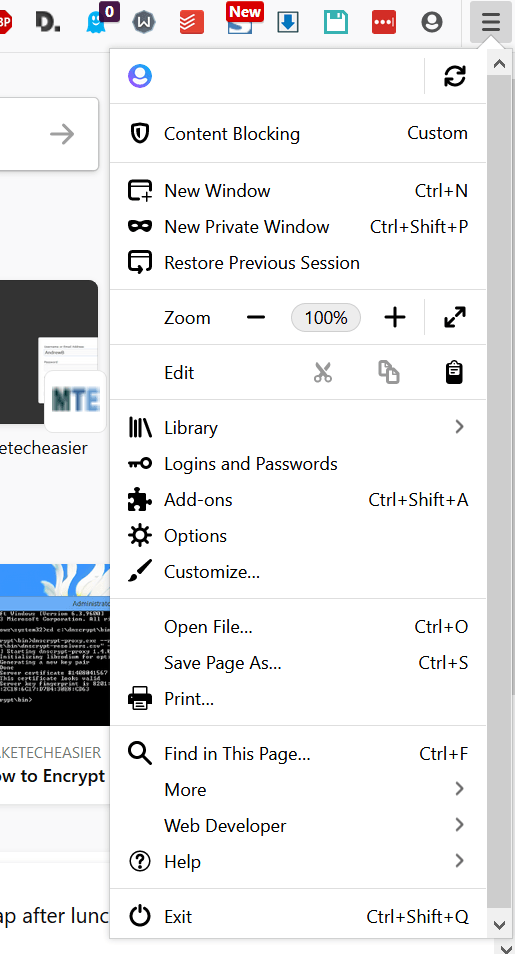

1. Откройте гамбургер-меню в правом верхнем углу.

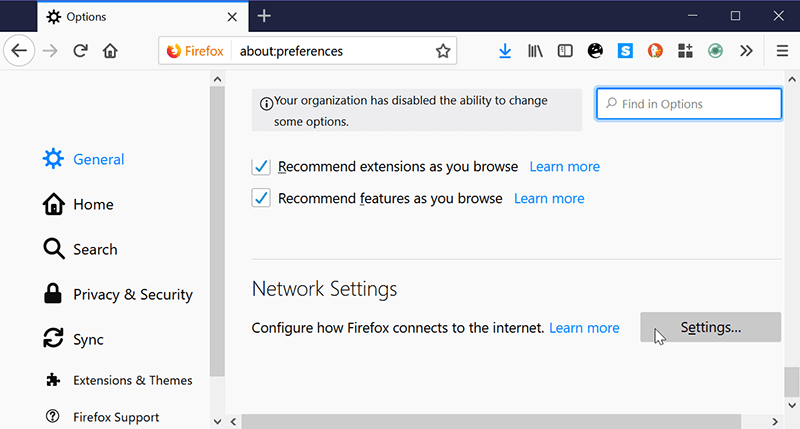

2. Перейдите в «Параметры» и прокрутите раздел «Общие», пока не увидите «Настройки сети».

3. Установите флажок «Включить DNS через HTTPS». Вы можете использовать Cloudflare по умолчанию (рекомендуется, поскольку он имеет множество дополнительных функций конфиденциальности) или ввести свой собственный.

Готово! Вы можете проверить и убедиться, что это работает на Тест на утечку DNS . Вы должны увидеть всплывающие DNS-серверы Cloudflare. Вы только что добавили несколько очков конфиденциальности, безопасности и устойчивости к цензуре в свою таблицу статистики. Поздравляем!

Если вы больше являетесь пользователем Chrome, вам придется подождать, пока Google включит его там, и вполне вероятно, что они это сделают, но вы все равно можете изменить DNS своей системы на что-то более конфиденциальное, чем ваш интернет-провайдер .

Может быть, ISPA стоило промолчать?

Во всем этом прописан эффект Стрейзанд: вы пытаетесь подавить то, что вам не нравится, и в конечном итоге делаете это более популярным, чем могло бы быть в противном случае. Попытка ISPA опозорить Mozilla на самом деле закончилась тем, что информация о DNS через HTTPS распространилась лучше, чем Mozilla, вероятно, могла бы сделать сама.

Если достаточное количество людей начнет его использовать, это определенно создаст проблемы для стран, которые используют DNS для цензуры в Интернете, но это вряд ли единственный способ заблокировать сайты, поэтому это ни в коем случае не является полным решением. VPN по-прежнему остается лучшим способом обойти цензуру и/или отслеживание, и, вероятно, так и останется, поскольку все больше правительств и интернет-провайдеров адаптируют свои стратегии наблюдения.

Изображение предоставлено: введение в DNS через HTTPS