Преступная деятельность, связанная с криптовалютой, не является чем-то новым. Поскольку люди перетаскивают майнеров на серверы, а мошенники используют валюту как средство заработка, криптовалюта стала объектом злонамеренной деятельности. Последняя атака в мире криптовалют направлена на незаметное перенаправление платежей, сделанных злоумышленнику, а не предполагаемому получателю.

Как это работает?

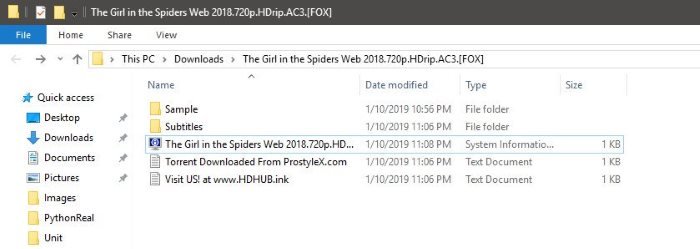

Вредоносная программа впервые была обнаружена на торрентах из The Pirate Bay. Несколько видеороликов, например загрузка «Девушки в паутине», содержали странный файл.LNK, замаскированный под видеофайл. Когда файл был открыт, чтобы посмотреть, что он делает, люди обнаружили очень хитрую вредоносную програ

Как это работает?

т работы пользователя в Интернете.

Поначалу это казалось довольно «безобидным» — он проверял, посещал ли пользователь определенную веб-страницу, а затем размещал на сайте рекламу, чтобы принести доход распространителям вредоносного ПО. После небольшого дополнительного анализа выяснилось, что он делал гораздо больше — пытался обманом заставить людей платить криптовалюту на чужой кошелек!

Читайте также: Как вредоносное ПО Anubis для Android крадет деньги у пользователей

Взлом адреса

У вредоносной программы было несколько различных методов атаки. Один из них заключался в перехвате поиска Google с целью размещения вредоносных результатов наверху. Компания также добавила в Google рекламу, чтобы подзаработать разработчикам.

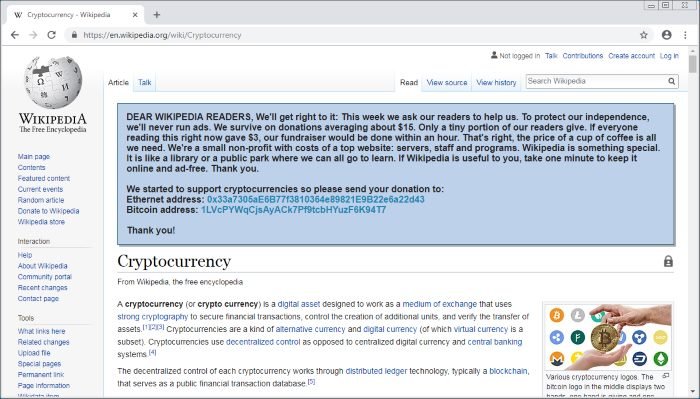

Если вы углубитесь в код, вы обнаружите еще несколько тревожных методов атаки. Один из них специально нацелен на Википедию. Когда пользователь посещает сайт, вредоносное ПО выдает фальшивый запрос на пожертвование со ссылками на криптовалютный кошелек. Однако ссылка на кошелек не принадлежит Википедии; вместо этого он ссылается на кошелек разработчика вредоносного ПО. Любой, кто выполнит эту просьбу, вообще не поможет Википедии; они просто набьют карманы людей, разработавших эту вредоносную программу!

Атака идет еще

Взлом адреса

определяя, когда ссылка на кошелек BitCoin появляется на веб-странице. Когда он находит такую ссылку, он молча заменяет ссылку на ссылку, которая перенаправляет на собственный кошелек разработчика вредоносного ПО. Если вы никогда раньше не видели ссылку на кошелек, то она представляет собой случайную строку букв и цифр. Если пользователь заранее не знал, как выглядит ссылка на кошелек, у него не было бы оснований полагать, что ссылка была подменена у него из-под носа.Как победить

К счастью, избежать этой вредоносной программы не так уж сложно. Это зависело от того, что пользователь загружал фильм в The Pirate Bay, а затем открывал файл, которому давалось такое же имя, как и у других файлов фильмов. К счастью, более пристальный взгляд на файл показал, что это вовсе не файл фильма; это был.LNK, который никогда не используется для воспроизведения фильмов. Если бы пользователи потратили время на изучение скачанного файла, они бы не заразились вредоносным ПО.

Это показывает важность двойной проверки файлов перед их загрузкой или запуском, особенно из незаконных или ненадежных источников. Если файл «выглядит странно» или использует другой тип файла, чем вы ожидали, проявите осторожность и убедитесь, что вы знаете, что открываете, прежде чем делать это.

Читайте также: Новое вредоносное ПО крадет криптовалюту, извлекая ее из буфера обмена

Ложные файлы

Появление нового вредоносного ПО для криптовалюты напоминает нам, насколько важно дважды проверять файлы, которые мы открываем из неизвестных источников. Теперь вы знаете об этом новом вредоносном ПО и о том, как оно работает.

Считаете ли вы, что атаки с использованием криптовалют станут самым распространенным видом вредоносного ПО в 2019 году? Дайте нам знать ниже.

Изображение предоставлено: Bleeping Computer