Создать файловую систему на разделе

легко извлечь из ноутбуков или компьютеров. В таком случае все меры безопасности, реализованные вашей операционной системой, теряют смысл. Если у вас есть данные, которые вы хотите защитить, вы можете создать зашифрованный контейнер. Вы можете хранить там конфиденциальные файлы, а несекретные файлы хранить на обычных разделах.Проще всего использовать настроить зашифрованный раздел при установке дистрибутива Linux. Установщик может помочь вам в этом. Но если вы упустили эту возможность, следуйте инструкциям в этом руководстве, чтобы создать свое секретное хранилище.

Читайте также: Как зашифровать файлы в Linux с помощью GPG, Ccrypt, Bcrypt и 7-Zip

Предварительные условия

Для этого процесса вам понадобится пустой раздел. Это означает, что он не отформатирован (без файловой системы).

Если ваши отформатированные разделы в настоящее время занимают все свободное место на вашем устройстве хранения данных, вам нужно будет использовать GParted, чтобы сжать один из них.

Внимание. Рекомендуется сначала создать резервную копию данных. Когда вы сжимаете раздел и его файловую систему, существует небольшой риск. Во время процесса ваш компьютер может выйти из строя или потерять питание. Это может привести вашу файловую

Contents

Предварительные условия

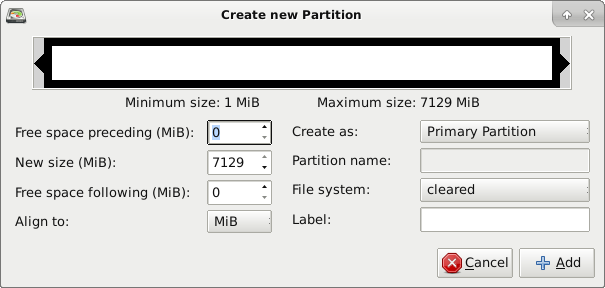

ние, которое будет трудно восстановить.Выполните первые шаги этого руководства до изменить размер раздела с помощью GParted . Или, если есть раздел, который вам больше не нужен, вы можете удалить его. (После того, как вы освободите некоторое пространство и оно отобразится как «нераспределенное», пропустите остальные шаги из руководства.) В частности, не создавайте раздел, отформатированный как ext4. Вместо этого щелкните правой кнопкой мыши нераспределенное пространство, как показано в руководстве. В открывшемся диалоговом окне вы увидите поле с надписью «Файловая система». Обычно здесь по умолчанию следует выбирать ext4. Нажмите на него и измените его на «Очищено».

После того, как вы выберете «Добавить», нажмите зеленую галочку, чтобы применить изменения.

Установить cryptsetup

Если вы загрузили работающую операционную систему для редактирования разделов с помощью GParted, перезагрузитесь обратно в основной дистрибутив Linux.

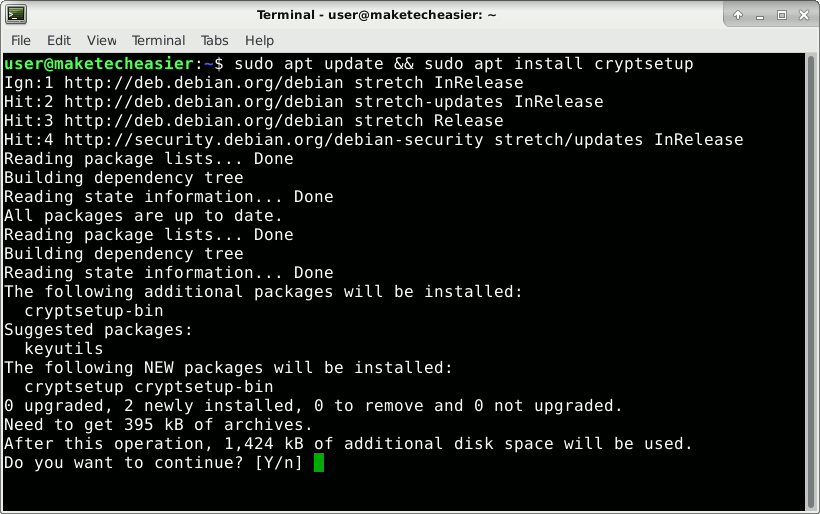

Откройте эмулятор терминала. В системах на базе Debian, таких как Ubuntu или Linux Mint, введите следующую команду:

sudo apt update && sudo apt install cryptsetup

В таких дистрибутивах, как Fedora, CentOS и других, которые используют пакеты RPM вместо DEB, cryptsetup может быть уже установлен. Если нет, вы можете установить его с помощью:

sudo yum install cryptsetup

В OpenSUSE, если cryptsetup не предустановлен, его можно установить с помощью:

sudo zypper refresh && sudo zypper install cryptsetup

А в дистрибутивах на основе Arch вы можете использовать эту команду:

sudo pacman -S cryptsetup

Найдите имя блочного устройства вашего раздела

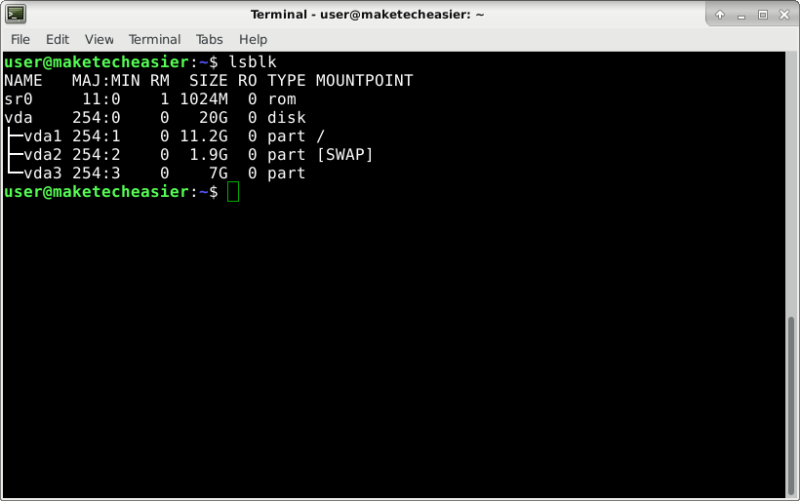

Введите следующую команду:

lsblk

В примере, представленном на рисунке, устройство хранения данных — «vda». от «vda1» до «vda3» — это разделы.

Чтобы найти подготовленный вами раздел, запомните размер, который вы для него зарезервировали. Вы найдете его среди разделов без точек монтирования. В вашем случае это может быть что-то вроде «/dev/sda2» вместо «/dev/vda3».

Шифрование раздела приведет к перезаписыванию данных на нем (е

Установить cryptsetup

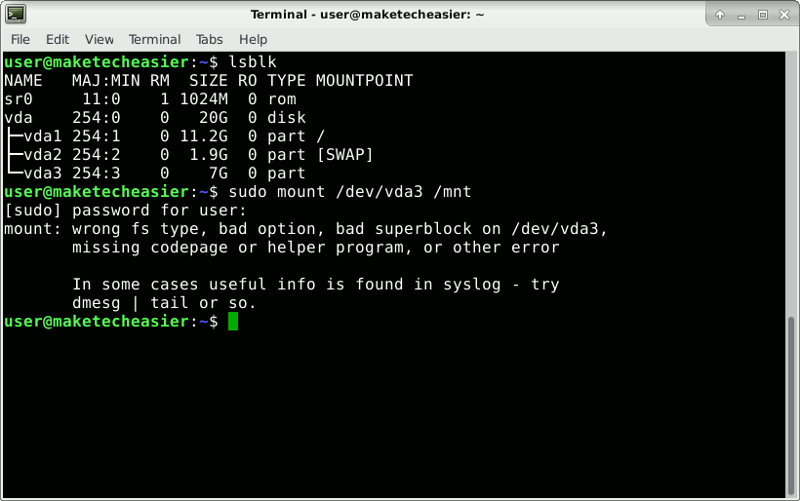

что если вы ошибетесь в имени устройства, вы можете в конечном итоге уничтожить полезные данные. Чтобы убедиться, что вы правильно указали имя устройства, вы можете установить GParted и посмотреть структуру разделов. Имена устройств будут перечислены в графическом интерфейсе пользователя. Не используйте имя, которое вы видели в GParted при загрузке из работающей системы (если вы это делали). Макет, отображаемый в действующей системе, будет отличаться от макета, который вы видите при загрузке с установленного вами дистрибутива.Есть еще один способ убедиться, что вы не пишете не на то блочное устройство. Попробуйте его смонтировать. Обычно он должен отказаться это делать, поскольку на нем нет файловой системы.

Важно : не забывайте всегда заменять «vda3» именем вашего устройства:

sudo mount /dev/vda3 /mnt

В вашем случае это может быть команда sudo mount /dev/sda2 /mntили что-то другое.

Вот сообщение, которое вы должны получить.

Настроить заголовок LUKS

Убедившись, что у вас правильное имя устройства, добавьте в раздел заголовок LUKS.

sudo cryptsetup luksFormat /dev/vda3

Введите «ДА», а затем выберите надежный пароль для зашифрованного раздела. Введите тот же пароль, когда вас попросят подтвердить парольную фразу.

Создать файловую систНайдите имя блочного устройства вашего раздела

изическое устройство с виртуальным устройством. То, что записывается на виртуальное устройство, будет зашифровано перед сохранением на физическом устройстве.

sudo cryptsetup luksOpen /dev/vda3 encrypted-partition

sudo cryptsetup luksOpen /dev/vda3 encrypted-partition

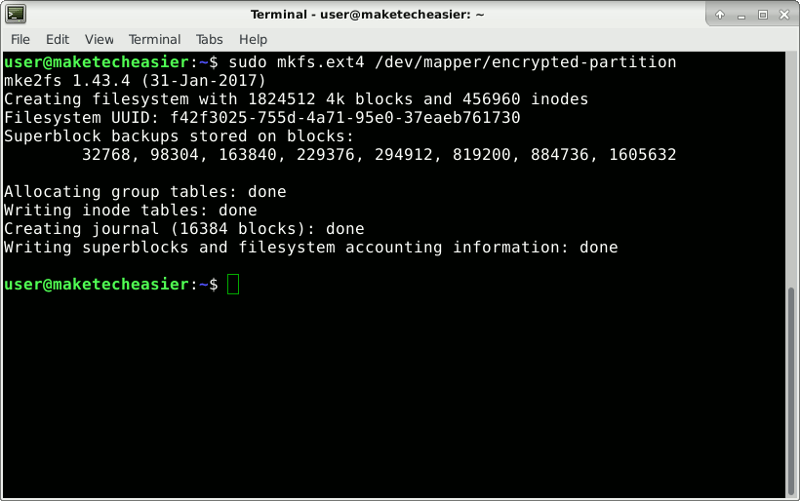

Для использования раздела необходима файловая система. Создайте файловую систему ext4 с помощью этой команды:

sudo mkfs.ext4 /dev/mapper/encrypted-partition

Подключить зашифрованный раздел

Создайте каталог, в который вы будете монтировать файловую систему из раздела.

mkdir ~/encrypted-storage

Смонтировать файловую систему:

sudo mount /dev/mapper/encrypted-partition ~/encrypted-storage

Перейти в этот каталог:

cd ~/encrypted-storage

На данный момент писать здесь может только пользователь root. Предоставьте своему пользователю разрешение на запись в этой файловой системе, сделав его владельцем каталога верхнего уровня. Скопируйте и вставьте всю команду, включая «.» в конце.

sudo chown $USER:$USER .

Запретить другим пользователям читать и писать в этот каталог.

chmod o= .

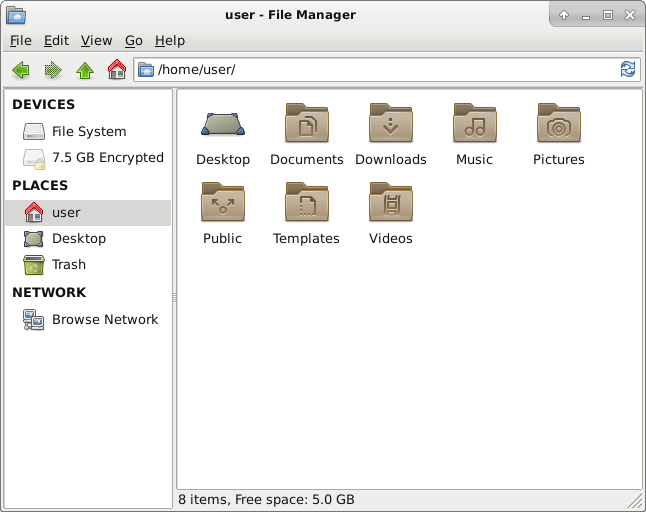

На этом этапе большинство файловых менеджеров должны показать вам в интерфейсе новое зашифрованное устройство. Это показывает, как это выглядит в файловом менеджере Thunar, который по умолчанию используется в среде рабочего стола XFCE.

Если том не смонтирован, при нажатии на него вам будет предложено ввести пароль тома и пароль sudo. Том будет смонтирован автоматически, и вы сможете его просматривать. Точка монтирования будет отличаться от «~/encrypted-storage». Это может быть что-то вроде «/media/user/f42f3025-755d-4a71-95e0-37eaeb761730/»,

Это неважно; разрешения, которые вы установили ранее, все еще применяются. Важно не забыть щелкнуть его правой кнопкой мыши и отключить, когда закончите работу с томом. Размонтирование и закрытие виртуального устройства гарантирует, что никто не сможет прочитать данные из зашифрованного раздела, даже ваша операционная система.

Если по какой-то причине ваш файловый менеджер не поддерживает эту функцию, вы можете смонтировать его с терминала.

sudo cryptsetup luksOpen /dev/vda3 encrypted-partitionНастроить заголовок LUKS

an> /dev/mapper/encrypted-partition ~/encrypted-storage

Теперь вы можете получить доступ к тому, перейдя в «/home/username/encrypted-storage» в файловом менеджере. Когда вы закончите, отключите файловую систему и закройте виртуальное устройство:

cd && sudo umount /dev/mapper/encrypted-partition sudo cryptsetup luksClose /dev/mapper/encrypted-partition

Заключение

Теперь у вас есть сейф для важных файлов. Знание того, что никто не увидит, что вы там храните, должно придавать вам некоторое спокойствие.