2. Перехват/кража данных для входа

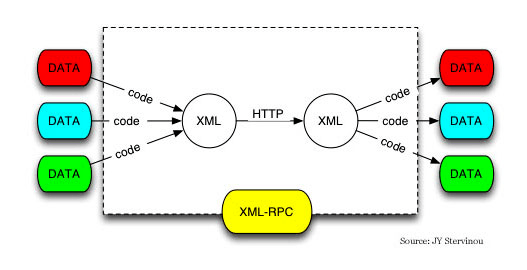

шая функция, встроенная в CMS WordPress. Это средство стандартизации связи между сайтом WordPress и другими веб- или мобильными технологиями. Если вы являетесь пользователем WordPress, из этого руководства вы узнаете, что такое XML-RPC и почему рекомендуется отключить его, чтобы защитить себя.Как работает XML-RPC

Ваш веб-сайт WordPress предназначен для работы в Интернете. Он использует основные веб-технологии, такие как HTML, CSS и PHP. Все эти файлы аккуратно спрятаны в папках на вашем хостинг-сервере.

Contents

Как работает XML-RPC

на ваше доменное имя или любое из его производных, он попадает на вашу веб-страницу. Конкретная папка, содержащая нужную информацию, загружается в их браузер. Теперь браузер интерпретирует эту информацию и показывает ее.Но что, если вы не хотите заходить на свой сайт через браузер? Что, если вы хотите получить к нему доступ из специального программного обеспечения администратора или даже мобильного приложения?

WordPress XML-RPC решает эту проблему.

XML-RPC – это API, который упаковывает важную информацию в простой XML-файл и отправляет ее в мобильное приложение или удаленное программное обеспечение. Затем мобильное приложение дополняет эту информацию своим собственным предварительно настроенным дизайном. В этом случае мобильному приложению больше не нужно загружать значительные файлы веб-страниц, и вы по-прежнему можете получить доступ к своим данным в удобном приложении.

Как бы хорошо это ни казалось, единственная проблема заключается в том, что вам придется отправлять свое имя пользователя и пароль каждый раз, когда вы хотите пройти аутентификацию через XML-RPC. Это делает его очень уязвимым для хакерских атак.

Как XML-RPC делает вас уязвимыми

XML-RPC делает ваш сайт уязвимым для атак как минимум двумя способами: атаки методом перебора и кража учетных данных.

1. Атаки грубой силы

Злоумышленники пытаются заразить ваш сайт с помощью грубой силы.

Атака методом грубой силы — это всего лишь игра в угадайку. Злоумышленник пытается угадать ваш пароль снова и снова, пока ему это не удастся.

Это происходит несколько тысяч раз в секунду, поэтому они могут попробовать миллионы комбинаций за короткий период времени.

На сайте WordPress вы можете легко ограничить атаки грубой силы, ограничив попытки входа на ваш сайт. Однако проблема XML-RPC в том, что он не ограничивает попытки входа на ваш сайт.

Злоумышленник, обманывая ваш сервер, может продолжать предполагать, что он администратор, пытающийся получить некоторую информацию. А поскольку у них нет правильных учетных данных, они пока не могут получить доступ к вашему сайту, поэтому продолжают попытки несколько раз без конца.

Поскольку количество испытаний не ограничено, получение ими доступа — лишь вопрос времени. Таким образом, хакер также может легко вывести из строя сайт, выполнив DDOS-атаку XML-RPC (отправляя волны запросов «pingback» на XML-RPC, чтобы перегрузить и п

Как XML-RPC делает вас уязвимыми

ват/кража данных для входа

Еще одним недостатком XML-RPC является

1. Атаки грубой силы

фикации. Каждый раз, когда вы отправляете запрос на доступ к вашему веб-сайту, вы также должны предоставить свои учетные данные для входа. Это означает, что ваше имя пользователя и пароль раскрыты.Хакеры могут скрываться за углом, чтобы перехватить этот пакет информации. Как только они добьются успеха, им больше не придется подвергаться суровым атакам методом грубой силы. Они просто заходят на ваш сайт, используя ваши действительные учетные данные.

Следует ли отключить XML-RPC в WordPress?

Начиная с версии WordPress 3.5, код XML-RPC был настолько улучшен, что команда WordPress сочла его достаточно безопасным, чтобы включить его по умолчанию. Если вы используете мобильные приложения или удаленное программное обеспечение для управления своим сайтом WordPress, вам, вероятно, не следует отключать XML-RPC.

Если вы очень заботитесь о безопасности своего сервера, возможно, лучше отключить его, поскольку это скрывает один из возможных способов, которыми хакеры могут атаковать ваш сайт.

Как отключить XML-RPC в WordPress

XML-RPC включен в WordPress по умолчанию, но есть несколько способов отключить его.

Примечание : если вы используете популярный плагин ДжетПак , вы не можете отключить XML-RPC, поскольку он необходим Jetpack для связи с сервером. Кроме того, прежде чем отключать XML-RPC, убедитесь, что ни один из ваших плагинов или тем его не использует.

Отключение XML-RPC

1. Найдите папку своей темы (обычно «wp-content/themes/») и откройте файл «functions.php».

2. Вставьте следующие команды в конец файла:

// Disable use XML-RPC add_filter( 'xmlrpc_enabled', '__return_false' );

Сохраните файл «functions.php». Это отключит функциональность XML-RPC в WordPress. Обратите внимание, что этот метод только отключает XML-RPC, но не мешает хакерам атаковать ваш сайт, поскольку файл xml-rpc.php существует.

Блокировка доступа к файлу XML-RPC

Лучший способ предотвратить атаку хакеров — заблокировать доступ к файлу xml-rpc.

Сервер Apache

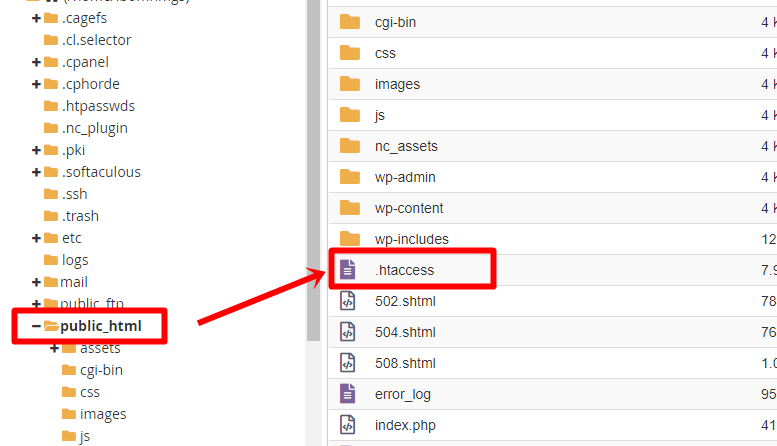

Если ваш сайт WordPress работает на сервере Apache (если вы видите файл «.htaccess» в папке установки WordPress, вы можете быть уверены, что ваш сайт размещен на сервере Apache), выполните следующие действия.

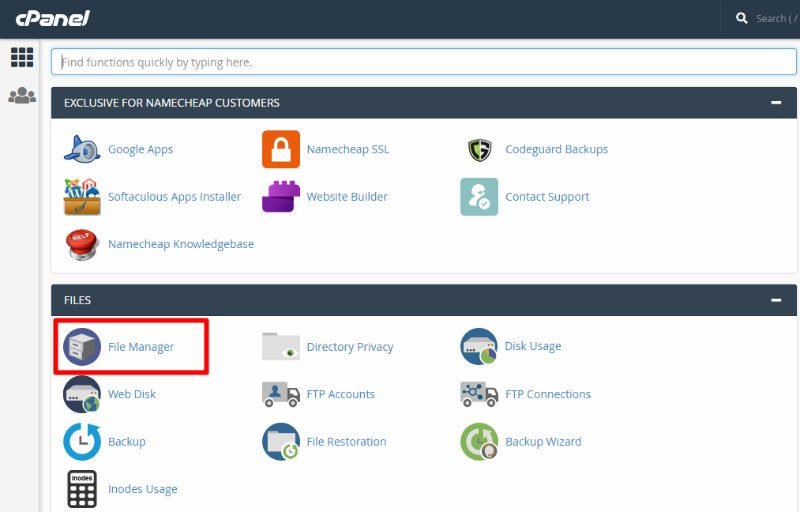

1. Войдите в свою CPanel. Найдите файловый менеджер.

2. Откройте файловый менеджер. Перейдите в папку «public_html», а затем в документ «.htaccess».

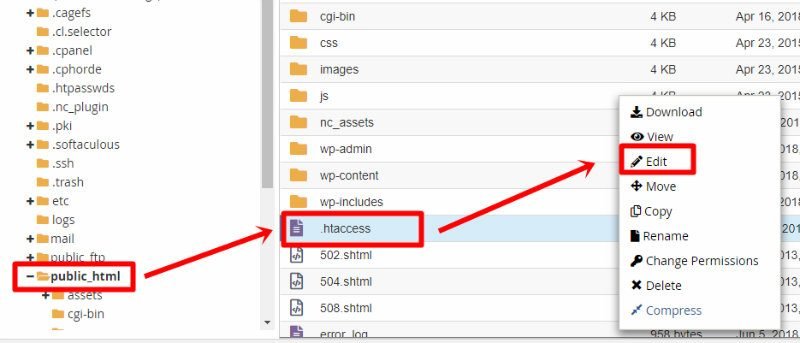

3. Щелкните правой кнопкой мыши, чтобы отредактировать файл.

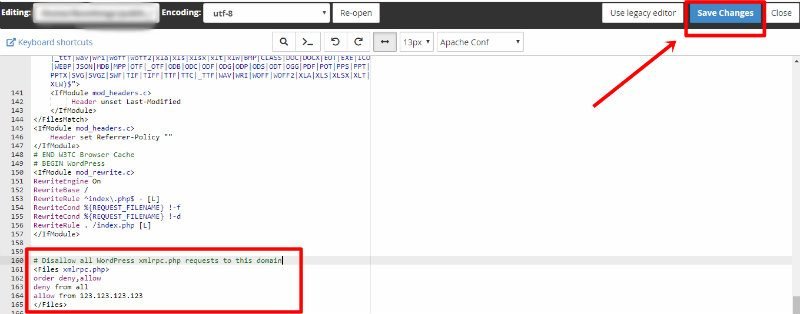

4. Внизу файла вставьте следующий код:

# Disallow all WordPress xmlrpc.php requests to this domain <Files xmlrpc.php> order denyСледует ли отключить XML-RPC в WordPress?

all </Files>

5. Сохранить и выйти.

Сервер Nginx

Для сервера Nginx вставьте следующий код в файл конфигурации сервера:

# nginx block xmlrpc.php requests location /xmlrpc.php { deny all; }

Теперь ваш сайт защищен от атак.

В заключение

Атаки методом грубой силы и кража данных по-прежнему будут создавать проблемы для владельцев сайтов. Это ваш долг — убедитесьКак отключить XML-RPC в WordPress

XML-RPC — один из эффективных способов сделать это. Следуйте инструкциям выше и защитите свой сайт и посетителей от хакеров прямо сейчас.