Без современных методов криптографии Интернет в том виде, в котором мы его знаем, не существовал бы. Безопасная связь обеспечивает практически все онлайн-взаимодействия. Алгоритмы шифрования обеспечивают безопасный обмен данными и надежную проверку личности. Без этих общих криптографических инструментов наше современное объединенное общество не могло бы функционировать так, как сегодня.

Алгоритмы шифрования с симметричным ключом

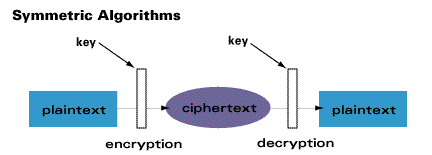

Алгоритмы шифрования с симметричным ключом полагаются на безопасный пароль, который выступает в качестве ключа. Это старейшая форма ши

Contents

Алгоритмы шифрования с симметричным ключом

о: от кодовых замков до современного шифрования жестких дисков. AES, DES и Blowfish – это современные алгоритмы шифрования с симметричным ключом.Поскольку для симметричного шифрования требуется общий ключ, обмен ключами должен выполняться безопасно. Хотя современные методы, такие как обмен ключами Диффи-Хеллмена, позволяют обмениваться общим секретом по незащищенным линиям, для этого требуются значительные накладные расходы на связь, а также общее доверие между соединениями. Если общий ключ не может быть безопасно обменен, связь невозможна.

Хотя в онлайн-коммуникациях используется шифрование с симметричным ключом, оно почти всегда сочетается с шифрованием с открытым ключом, что обеспечивает безопасную связь по открытым каналам.

Читайте также: Шифрование PGP: как оно работает и с чего начать

Алгоритмы шифрования с асимметричным ключом (открытым ключом)

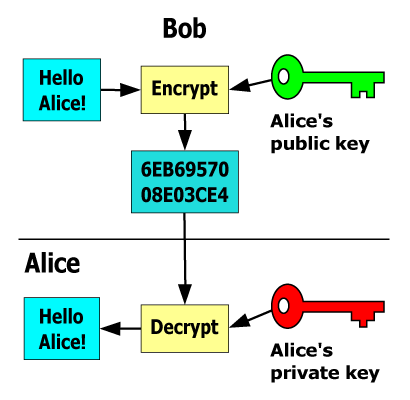

Асимметричное шифрование или шифрование с открытым ключом использует пару криптографических ключей. Эти ключи связаны друг с другом математически. Открытый ключ, широко используемый, шифрует сообщение. Закрытый ключ расшифровывает сообщение. В результате любой отправитель может зашифровать сообщение открытым ключом получателя. Тогда они могут быть уверены, что только предполагаемый получатель сможет расшифровать сообщение, поскольку стороны не разделяют никакой тайны; им не нужно доверие.

В качестве практического примера рассмотрим эту аналогию. Что, если Алиса хочет безопасно общаться с Бобом, но не доверяет ему?

- Алиса покупает замок и комбинацию ключей. Она открывает замок своим ключом и отправляет открытый замок Бобу.

- Боб кладет свое сообщение в коробку и запирает ее замком Алисы.

- Боб возвращает Алисе запертую коробку, запертую на висячий замок Алисы.

- Алиса открывает коробку ключом от замка, который есть только у нее.

Для удобства общения Алиса может продублировать незапертый замок и широко опубликовать его. Любой, у кого есть замок, может отпра

Алгоритмы шифрования с асимметричным ключом (открытым ключом)

е сможет получить ключ только из замка.Безопасность в (больших) цифрах

Чтобы обеспечить безопасность, эти алгоритмы основаны на сложных математических задачах, связанных с висячими замками, эффективное решение которых неизвестно. Эти неразрешимые проблемы определяют односторонние функции: их легко вычислить в одном направлении, но чрезвычайно сложно — в обратном направлении. RSA, широко используемый алгоритм с открытым ключом, основан на сложности поиска простых множителей целых чисел с сотнями десятичных цифр.

Для начала пользователь RSA генерирует два очень больших простых числа. Затем эти числа умножаются для получения продукта. Пользователь хранит в секрете основные факторы, составляющие закрытый ключ. Пользователь публикует открытый ключ, полученный из произведения простой пары. Открытый ключ шифрует сообщения; их расшифровывает закрытый ключ.

Без знания главных множителей нахождение главных множителей продукта заняло бы невероятное количество времени. RSA-1024, минимальный стандарт, использует 1024-битные двоичные произведения, состоящие из 512-битных двоичных простых чисел. Согласно математике , без ключа для расчета потребуется 5,95 × 10^211 лет. Для сравнения: Вселенная существует сравнительно недолго — 13,75 x 10^19 лет.

Хеш-функции

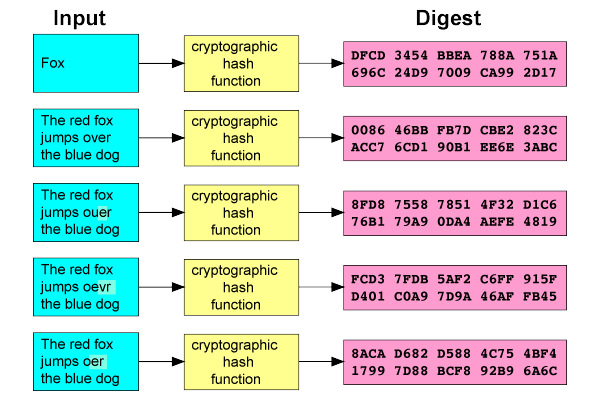

Хеш-функция преобразует сообщение произвольной длины в строку фиксированной длины, называемую хешем или дайджестом. Криптографические хеши детерминированы: одни и те же входные данные всегда дают один и тот же результат. Даже незначительные изменения в сообщении приведут к совершенно другому хешу. Обнаружение двух уникальных сообщений, которые создают одно и то же значение хеш-функции, называемое коллизией хеш-функций, должно быть невозможным.

Цифровые подписи и аутентификация по паролю используют хэш-функции, такие как SHA. Вместо аутентификации вашего обычного текстового пароля серверы входа используют хэш пароля. Сервер сравнивает этот хеш с сохраненным хешем сервера. Тот же хэш, тот же пароль.

Соленые хеши

Безопасность в (больших) цифрахрования-онлайн-хэш-соль">

Для хранения паролей компании обычно перед хешированием добавляют «соль». Эта случайно сгенерированная строка объединяется с текстом пароля перед хешированием, гарантируя, что даже два одинаковых пароля будут создавать разные хэши. Это также защищает от словарной атаки на украденную таблицу хешированных паролей.

Заключение

Вплоть до 1970-х годов шифрование основывалось на симметричных ключах. Только после доказательства шифрования с открытым ключом для связи можно было использовать два разных ключа — один для шифрования, другой для дешифрования. Это революционное изменение, позволяющее общаться без доверия, позволяет Интернету существовать в той форме, которую он принимает сегодня. На нем основано все: от банковских операций и покупок до обмена сообщениями и просмотра веб-страниц.