С момента изобретения компьютерных сетей хакеры всегда пытались незаконно проникнуть в системы и получить контроль над различными ресурсами в Интернете. Обычно они делают это, пытаясь уговорить пользователей загрузить зараженное программное обеспечение, которое дает им доступ к машинам жертв.

Но что, если им не нужно никаких уговоров? Что, если они распространят свои вирусы по законным каналам, перехватив обновление программного обеспечения? Именно это произошло, когда где-то в сентябре 2017 года хакеры захватили распространение обновления CCleaner 5.33 и Cisco обнаружил атаку позже в том же месяце .

Об атаках на цепочки поставок

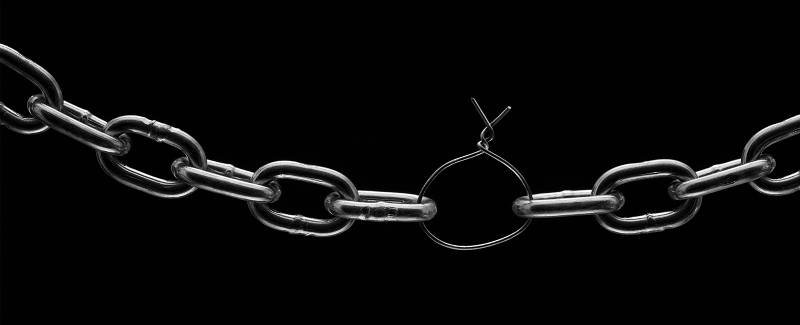

Инцидент, с которым только что столкнулись пользователи CCleaner, известен как атака на цепочку поставок. Хакеры воспользовались безопасностью его разработчика (не меньше Avast), внедрили в CCleaner собственное вредоносное ПО и плавно выпустили обновление 5.33 на 700 тысяч компьютеров. Вредоносное ПО не только поместило все эти компьютеры в состояние ботнет , но и атаковало двадцать различных крупных технологических компаний (включая Cisco), пытаясь получить информацию об их системах и операциях.

Это очень изощренная форма шпионажа, которую мы часто наблюдаем со стороны государственных учреждений и других коррумпированных организаций, способных нанять команду опытных программистов.

Атаки на цепочку поставок особенно опасны, поскольку поврежденное программное обеспечение попадает на ваш компьютер по законным каналам. Хакеры получат несанкционированный доступ к этим серверам, используя те же методы, которые они используют для входа на любой другой сервер, обычно либо используя уязвимость в программном обеспечении, которое они используют, либо используя сложные формы фишинг .

Что вы можете сделать, чтобы остановить эти атаки?

Мы установили, что при атаке на цепочку поставок вредоносное ПО поступает из законных каналов. Это означает, что даже если вы сделаете все возможное, чтобы предотвратить заражение (например, загрузите программное обеспечение только из надежных источников), вы все равноможете стать жертвой такого рода атаки, даже не подозревая об этом. Возможно, наиболее тревожным аспектом подобных атак является тот факт, что все, что можно сделать, чтобы предотвратить это, полностью находится под контролем организации, распространяющей программное обеспечение. Вы буквально не можете контролировать профилактику.

Однако вы можете смягчить ущерб, наносимый такой атакой, постоянно обновляя свое программное обеспечение. Я знаю, это звучит контрпродуктивно, учитывая, что вы все еще полагаетесь на дистрибьютора, который предоставил вам программное обеспечение. Но поскольку именно они были скомпрометированы хакерами, они также выпустят «последующее» обновление своего программного обеспечения.

Однако будьте осторожны с программным обеспечением, которое не обновлялось какое-то время (от нескольких месяцев до года). Вполне возможно, что разработчик отказался от проекта. Но если это программное обеспечение автоматически обновляется, хакеры могут воспользоваться этим и передать вам зараженную копию.

Поскольку разработчик отказался от проекта, есть вероятность, что они не выпустят исправление. Хотя можно было бы ожидать, что заброшенные программные проекты отключат свои серверы обновлений, это не всегда происходит. Иногда разработчик также размещает на том же сервере другие проекты, которые могут быть активными.

Но вот что интересно: даже если сервер больше не работает, срок действия URL-адреса в какой-то момент истечет. Тогда все, что нужно сделать человеку для распространения вредоносного ПО по законным каналам, — это купить DNS и просто протолкнуть свою «новую» версию. Единственное, что вы можете сделать, чтобы предотвратить это, — это отключить автоматическое обновление устаревшего программного обеспечения.

Подобные вещи случаются редко, но если что-то вроде CCleaner может быть взломано таким образом, маловероятно, что атаки на цепочки поставок будут иметь тенденцию к снижению. Напротив, мы можем ожидать, что подобное событие вдохновит хакеров оставить свой след.

Есть ли у вас какие-либо другие советы, которые могут быть полезны в этом сценарии? Давайте поговорим об этом в комментариях!