Вредоносное ПО — это вредоносное программное обеспечение, целью которого является нарушение бесперебойной и нормальной работы компьютерной системы или сервера, сбор конфиденциальной информации или просто получение несанкционированного доступа к системе/серверу. Известно, что в системах Linux меньше вредоносного ПО по сравнению с Windows, но это не значит, что пользователи Linux должны быть спокойны.

Большинство атак на Linux направлены на использование ошибок в таких службах, как Java-контейнеры и браузеры, и их основная цель — изменить принцип работы целевой службы, а иногда и полностью отключить ее.

Одна из самых опасных атак на систему Linux — это когда злоумышленник пытается получить учетные данные пользователя. Если это удастся, хакер сможет запустить все, что захочет, и получить доступ к конфиденциальным данным. Они также могут атаковать другие машины, подключенные к серверу Linux. Чтобы бороться с этим, пользователи могут использовать Maldet для обнаружения и удаления вредоносного ПО из Linux, а также для поддержания чистоты своих систем.

Обнаружение вредоносного ПО для Linux

Maldet также известен как средство обнаружения вредоносных программ для Linux (LMD). Это сканер вредоносных программ для Linux, разработанный для борьбы с угрозами, распространенными в общедоступных хостинговых средах. Он использует данные об угрозах из систем обнаружения вторжений на периферии сети для извлечения вредоносного ПО, которое активно используется в атаках, и генерирует сигнатуры для обнаружения. Хотя это звучит сложно, использовать его легко.

Установка Maldet

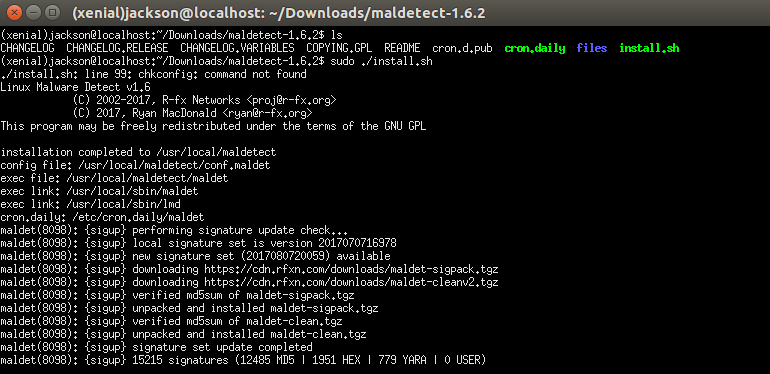

Откройте терминал и выполните команду ниже, чтобы загрузить приложение:

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

Contents

- 1 Обнаружение вредоносного ПО для Linux

- 2 Установка Maldet

- 3 Конфигурация

- 4 Сканирование вредоносного ПО

- 5 Как поместить затронутые файлы в карантин

- 6 Восстановление файлаУстановка Maldet class="toc_number toc_depth_1">7 Автоматическое сканирование

- 8 Заключение

Обнаружение вредоносного ПО для Linux

качанный архивный файл с помощью команды ниже:tar -xvf maldetect-current.tar.gz

Измените активную папку на папку, содержащую извлеченный файл обнаружения ошибок:

cd maldetect-x.y

«x.y» — номер версии приложения. В этой папке находится скрипт install.sh. Следующим шагом будет запуск сценария с помощью следующей команды:

sudo ./install.sh

Если установка прошла успешно, вы получите уведомление. Вам также сообщат, где был установлен Maldet. В моем случае он был установлен как «/usr/local/maldetect».

Конфигурация

После установки Maldet в каталоге Maldet создается файл конфигурации под названием «conf.maldet». Чтобы отредактировать его, откройте его с помощью текстового редактора.

gksu gedit /usr/local/maldetect/conf.maldet

Или вы можете использовать «nano» или «vi», чтобы отредактировать его в терминале:

sudo nano /usr/local/maldetect/conf.maldet

Ниже приведен пример параметров, которые можно установить:

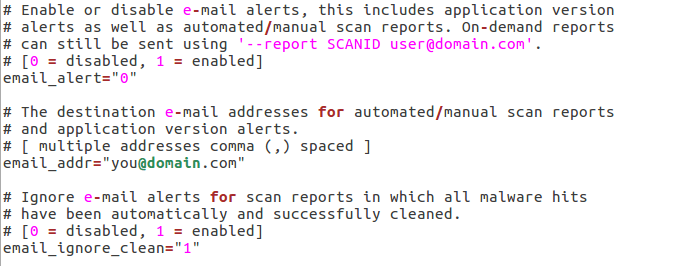

Уведомление по электронной почте

Получайте уведомление по электронной почте при обнаружении вредоносного ПО.

- Установите для параметра email_alert значение 1.

- Добавьте свой адрес электронной почты в параметр «email_addr».

- Измените значение «email_ignore_clean» на 1. Это используется для игнорирования предупреждений, отправляемых вам при автоматической очистке вредоносного ПО.

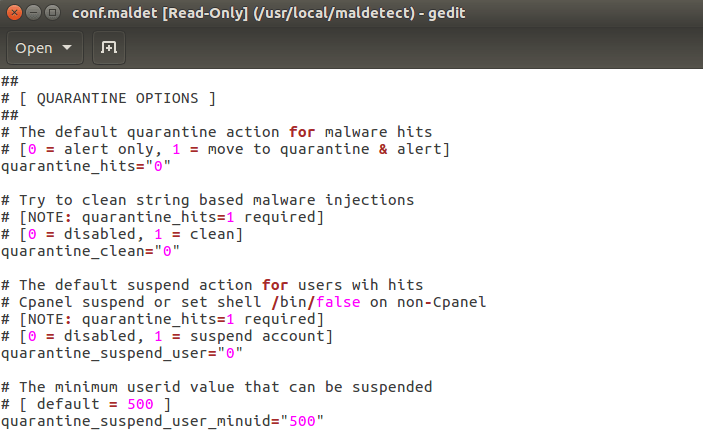

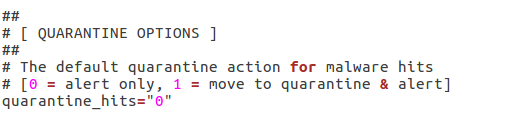

Параметры карантина

Действия, которые необходимо предпринять при обнаружении вредоносного ПО:

- Установите для параметра «quarantine_hits» значение 1, чтобы затронутые файлы автоматически помещались в карантин.

- Установите для параметра «quarantine_clean» значение 1, чтобы автоматически очистить затронутые файлы. Установка значения 0 позволяет сначала проверить файлы перед их очисткой.

- Если для параметра «quarantine_suspend_user» установлено значение 1, пользователи, учетные записи которых затронуты, будут заблокированы, а параметр «quarantine_suspend_user_minuid» задает минимальный идентификатор пользователя, который будет заблокирован. По умолчанию установлено значен

Конфигурация

изменить.

Существует множество других параметров конфигурации, которые вы можете просмотреть и внести необходимые изменения. Закончив настройку, сохраните и закройте файл.

Сканирование вредоносного ПО

Вы можете запустить базовое сканирование вручную или автоматизировать периодическое сканирование.

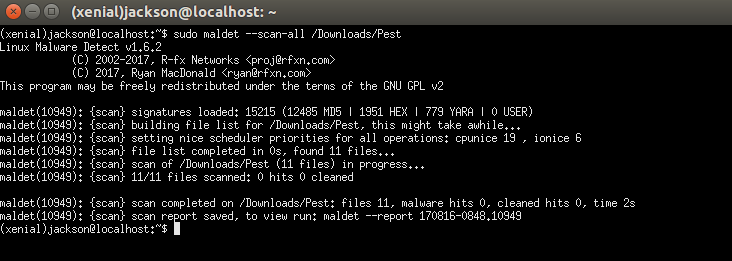

Чтобы запустить сканирование, выполните следующую команду:

sudo maldet --scan-all /folders/to/scan

При запуске этой команды созда

Уведомление по электронной почте

начинается сканирование файлов. Измените путь к файлу «/folders/to/scan» на каталог, в котором вы хотите, чтобы Maldet сканировал. После сканирования создается отчет, и вы можете увидеть, какие файлы затронуты.Как поместить затронутые файлы в карантин

Если вы установите для параметра «quarantine_hits» значение 1, Maldet автоматически переместит затронутые файлы в карантин. Если для него установлено значение 0, в созданном отчете показано расположение затронутых файлов. Затем вы сможете просмотреть файлы и решить, очищать их или нет.

Восстановление файла

Иногда у вас может быть ложное срабатывание, приводящее

Параметры карантина

в карантин по неправильной причине. Чтобы восстановить такой файл, выполните следующую команду:sudo maldet -restore FILENAME

Автоматическое сканирование

Во время установки Maldet функция cronjob также устанавливается в «/etc/cron.daily/maldet». При этом будут ежедневно сканироваться домашние каталоги, а также любые файлы/папки, которые недавно были изменены. Он всегда будет уведомлять вас о любых вредоносных программах по адресу электронной почты, указанному в файле конфигурации.

Заключение

Многие говорят, что системы Linux невосприимчивы к вредоносным программам, но это неправда. Вас могут обманом заставить установить вредоносное программное обеспечение, или вредоносное ПО может даже распространяться по электронной почте, и это может привести к повреждению вашей системы. Существует также множество других уязвимостей, через которые хакеры пытаются получить несанкционированный доступ, что делает систему небезопасной. Чтобы оставаться в безопасности, вы можете использовать Maldet для поддержания чистоты вашей системы. Другие меры, которые вы можете предпринять, включают настройку мониторинг сети и правила брандмауэра среди других.