Вы обеспокоены тем, что ваш компьютер Linux может быть заражен вредоносным ПО? Вы когда-нибудь проверяли? Хотя системы Linux, как правило, менее восприимчивы к вредоносному ПО, чем Windows, они все равно могут быть заражены. Во многих случаях они менее явно скомпрометированы.

Существует несколько отличных инструментов с открытым исходным кодом, которые помогут вам проверить, не стала ли ваша система Linux жертвой вредоносного ПО. Хотя ни одно программное обеспечение не является идеальным, эти три имеют надежную репутацию, и им можно доверять в обнаружении большинства известных угроз.

1. КламАВ

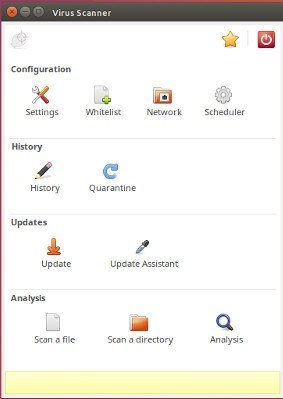

ClamAV — это стандартный антивирус, который, вероятно, будет вам наиболее знаком. На самом деле существует версия ClamAV для Windows.

Установить ClamAV и ClamTK

ClamAV и его графический интерфейс упаковываются отдельно. Это потому, что ClamAV можно запустить из командной строки без графического интерфейса, если вы захотите. Тем не менее, графический интерфейс ClamTK проще для большинства людей. Ниже описано, как его установить.<

Contents

1. КламАВ

утива на основе Debian и Ubuntu:sudo apt install clamav clamtk

Вы также можете найти clamavи clamtkв менеджере пакетов вашего дистрибутива, если вы не используете дистрибутив на основе Ubuntu.

После установки обеих программ необходимо обновить их вирусные базы. В отличие от всего остального с ClamAV, это нужно делать от имени пользователя root или с помощью sudo.

sudo freshclam

Возможно, freshclamзапускается как демон. Чтобы запустить его вручную, остановите демон с помощью Systemd. После этого вы сможете запустить его в обычном режиме.

sudo systemctl stop clamav-freshclam

Это займет некоторое время, поэтому позвольте ClamAV обо всем позаботиться.

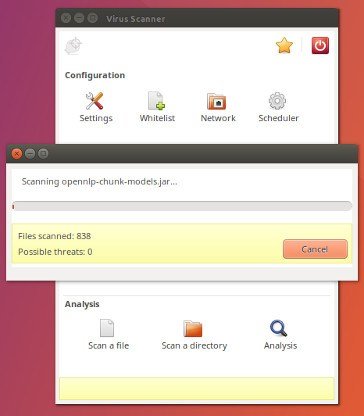

Запустите сканирование

Прежде чем запустить сканирование, нажмите кнопку «Настройки» и установите флажки «Сканировать файлы, начинающиеся с точки», «Сканировать файлы размером более 20 МБ» и «Сканировать каталоги рекурсивно».

Вернитесь в главное меню и нажмите «Сканировать каталог». Выберите каталог, который вы хотите проверить. Если вы хотите просканировать весь компьютер, выберите «Файловая система». Возможно, вам придется перезапустить ClamTK из командной строки с помощью sudo, чтобы это заработало.

После завершения сканирования ClamTK сообщит вам обо всех обнаруженных угрозах и позволит вам выбрать, что с ними делать. Их удаление, очевидно, лучше, но может дестабилизировать систему. Это сводится к тому, что вам придется вынести приговор.

2. Чкруткит

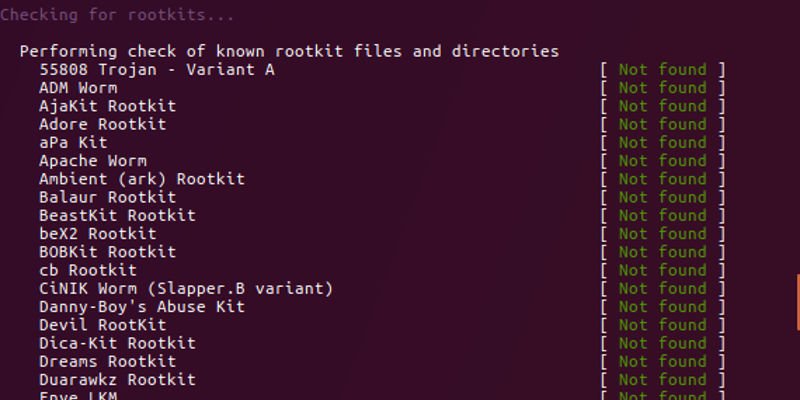

Следующее сканирование для установки — Chkrootkit. Он сканирует тип вредоносного ПО, специфичный для Unix-подобных систем, таких как Linux и Mac, — руткит

Запустите сканирование

ированиеь руткитов — получить root-доступ в целевой системе.Chkrootkit сканирует системные файлы на наличие признаков вредоносных изменений и сверяет их с базой данных известных руткитов.

Chkrootkit доступен в большинстве репозиториев дистрибутива. Установите его с помощью менеджера пакетов.

sudo apt install chkrootkit

Проверить наличие руткитов

Этим очень легко управлять. Просто запустите команду от имени пользователя root или с помощью sudo.

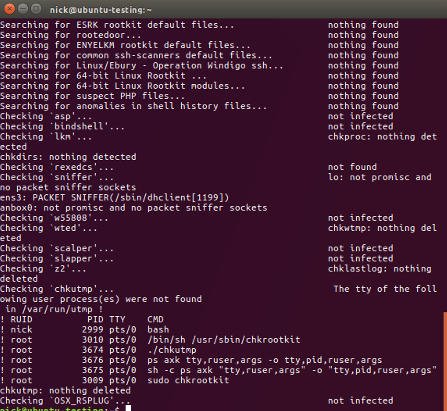

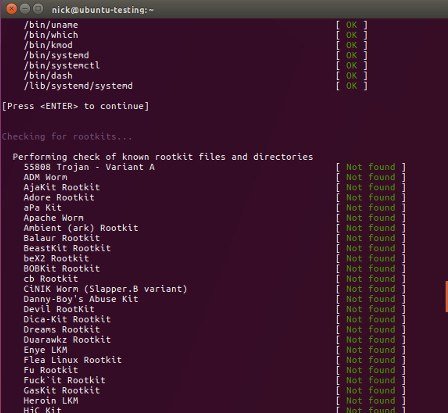

sudo chkrootkit

Он очень быстро исчерпает список потенциальных руткитов. Иногда он может приостанавливать работу во время сканирования файлов. Рядом с каждым из них должно быть указано «ничего не найдено» или «не заражено».

Программа не выдает окончательный отчет по завершении, поэтому вернитесь и вручную проверьте, нет ли результатов.

Вы также можете передать программу в grepи найти INFECTED, но это не уловит все.

Известные ложные срабатывания

В Chkrootkit есть странная ошибка, которая сообщает о ложном срабатывании для Linux/Ebury — операция Windigo. Это давно известная ошибка, вызванная введением в SSH флага -G. Чтобы убедиться в ложном срабатывании, можно выполнить пару ручных тестов.

Сначала запустите следующую команду от имени пользователя root.

find /lib* -type f -name libns2.so

Ничего не должно появиться. Затем убедитесь, что вредоносная программ

2. Чкруткит

т Unix.netstat -nap | grep "@/proc/udevd"

Если ни одна из команд не дает результатов, система чиста.

Похоже, что появилось довольно новое ложное срабатывание для tcpdв Ubuntu. Если он возвращает положительный результат в вашей системе, продолжайте расследование, но имейте в виду, что результат может быть неверным.

Вы также можете встретить записи для wted. Это может быть вызвано повреждением или ошибками регистрации при сбоях системы. Используйте last, чтобы проверить, совпадает ли время с перезагрузками или сбоями. В этих случаях результаты, вероятно, были вызваны самими событиями, а не злонамеренной деятельностью.

3. Рхутер

Rkhunter — еще один инструмент для поиска новичков. Полезно запустить оба Chkrootkit в вашей системе, чтобы убедиться, что ничего не ускользну

Проверить наличие руткитов

.Опять же, этот файл должен находиться в репозиториях вашего дистрибутива.

sudo apt install rkhunter

Запустите сканирование

Сначала обновите базу данных rkhunter.

sudo rkhunter --update

Затем запустите сканирование.

sudo rkhunter --check

Программа останавливается после каждого раздела. Вероятно, вы увидите несколько предупреждений. Многие из них возникают из-за неоптимальных конфигураций. Когда сканирование завершится, вам будет предложено просмотреть полный журнал активности по адресу /var/log/rkhunter.log. Там вы можете увидеть причину каждого предупреждения.

Он также предоставляет вам полную сводку результатов сканирования.

Заключительные мысли

Надеемся, ваша система оказалась чистой. Будьте осторожны и проверяйте полученные результаты, прежде чем предпринимать какие-либо радикальные действ

Известные ложные срабатывания

е так, взвесьте свои варианты. Если у вас есть руткит, создайте резервную копию файлов и отформатируйте диск. Другого пути действительно нет.Обновляйте эти программы и регулярно сканируйте их. Безопасность постоянно развивается, а угрозы приходят и уходят. Вам следует оставаться в курсе событий и быть бдительными.