Потребность в безопасности WordPress растет быстрыми темпами. В отчетах говорится, что сайты WordPress подвергаются 90 978 атакам в минуту. С момента своего выпуска WordPress исправил более 2450 уязвимостей. В дополнение к тем основным мерам безопасности, которые вы уже принимаете для защиты своего сайта, вот некоторые расширенные меры безопасности WordPress, в том числе способы предотвращения DDoS (распределенного отказа в обслуживании) WordPress на вашем веб-сайте.

1. Отключите функцию HTTP Trace

Такие атаки, как межсайтовый скриптинг (XSS) и межсайтовое отслеживание (XST), ориентированы на системы с включенной функцией HTTP Trace. Большинство веб-серверов по умолчанию настроены на работу с HTTP Trace, который используется для таких действий, как отладка. Используя запросы заголовков, ха

Contents

- 1 1. Отключите функцию HTTP Trace

- 2 2. Удалить выходные данные заголовка установки WordPress

- 3 3. Изменить префикс базы данных по умолчанию для WordPress

- 4 4. Блокировать потенциально опасные строки запроса

- 5 5. Используйте Deflect, чтобы предотвратить DDoS-атаку

- 6 6. Используйте Secure Sockets Layer (SSL) и защиту брандмауэра

- 7 Подведение итогов

1. Отключите функцию HTTP Trace

рмацию, такую как файлы cookie, выполнив атаку с межсайтовым отслеживанием. Десять лучших проектов OWASP предлагает полные списки уязвимостей и атак на веб-сайты WordPress.

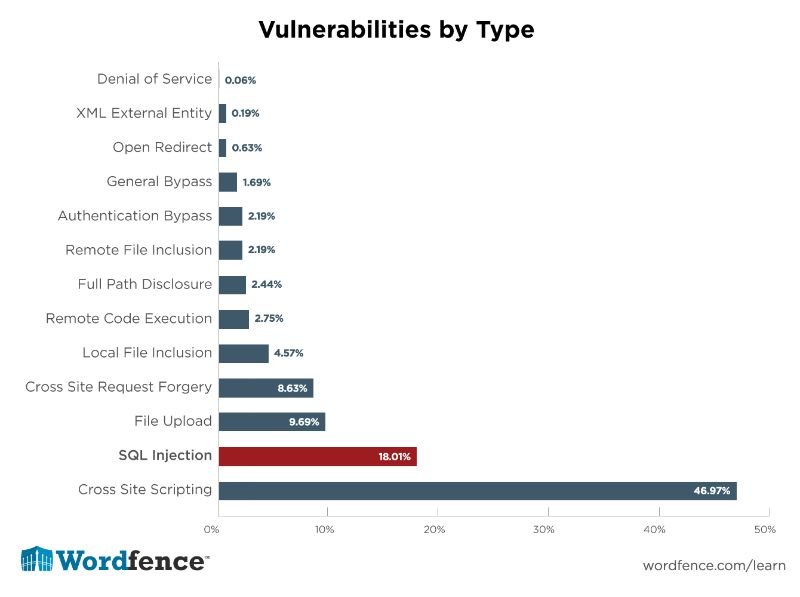

Из всех типов уязвимостей межсайтовый скриптинг занимает первое место. Фактически, 46,9% всех веб-сайтов уязвимы для атак этого типа. Чтобы отключить функцию HTTP Trace, добавьте следующий код в файл.htaccess.

RewriteEngine On RewriteCond %{REQUEST_METHOD} ^TRACE RewriteRule .* - [F]

2. Удалить выходные данные заголовка установки WordPress

Сервисы, специфичные для различных частей вашего веб-сайта WordPress, требуют добавления большого количества вывода в заголовок. Вы можете удалить эти выходные данные, добавив приведенный ниже код в файл «functions.php» вашей темы.

remove_action( 'wp_head', 'index_rel_link' ); remove_action( 'wp_head', 'feed_links', 2 ); remove_action( 'wp_head', 'feed_links_extra', 3 ); remove_action( 'wp_head', 'rsd_link' ); remove_action( 'wp_head', 'wlwmanifest_link' ); remove_action( 'wp_head', 'parent_post_rel_link', 10, 0 )<2. Удалить выходные данные заголовка установки WordPress

/span>, 'start_post_rel_link', 10, 0 ); remove_action( 'wp_head', 'adjacent_posts_rel_link_wp_head', 10, 0 ); remove_action( 'wp_head', 'wp_generator' ); remove_action( 'wp_head', 'wp_shortlink_wp_head', 10, 0 ); remove_action( 'wp_head', 'noindex', 1 );

3. Изменить префикс базы данных по умолчанию для WordPress

Значение префикса по умолчанию для таблиц базы данных WordPress — «wp_». Хакеры и вредоносные боты могут использовать это значение префикса, чтобы успешно угадать имена таблиц вашей базы данных. Поскольку в файле wp-config.php задается значение префикса вашей базы данных WordPress, проще изменить это значение префикса при установке WordPress. Вы можете использовать плагин Изменить префикс таблицы или, если предпочитаете делать это вручную, выполните следующие действия:

1. Полностью создайте резервную копию вашей базы данных и обязательно сохраните резервную копию в безопасном месте. Вот некоторые из плагины резервного копирования , которые вы можете использовать.

2. Используйте «phpmyadmin» в панели управления хостингом, чтобы полностью сохранить базу данных WordPress в текстовый файл. Также сделайте резервную копию этого текстового файла.

3. Затем с помощью редактора кода заменит

3. Изменить префикс базы данных по умолчанию для WordPress

тивируйте все плагины в панели администратора.5. Теперь, используя файл, который вы отредактировали на третьем шаге выше, импортируйте новую базу данных после удаления старой через phpMyAdmin.

6. Используя новое значение префикса базы данных, отредактируйте файл «wp-config.php».

7. Теперь повторно активируйте плагины WordPress.

8. Чтобы сохранить настройки постоянных ссылок, перейдите в «Настройки», а затем в «Постоянные ссылки»; это обновит структуру постоянных ссылок вашего сайта. Обратите внимание, что изменение префикса базы данных не должно привести к изменению вашего доменного имени, URL-адреса и настроек постоянных ссылок.

4. Блокировать потенциально опасные строки запроса

Чтобы предотвратить атаки межсайтового скриптинга (XSS), добавьте следующий код в файл.htaccess. Во-первых, прежде чем добавлять код, определите потенциально опасные строки запроса. Этот набор правил избавляет URL-запросы от многих вредоносных внедрений. Здесь следует отметить две важные вещи:

- Некоторые плагины или темы нарушают функциональность, если вы не исключаете строки, которые они уже используют.

- Хотя приведенные ниже строки являются наиболее распространенными, вы можете добавить дополнительные строки.

RewriteCond %{REQUEST_METHOD} ^(HEAD|TRACE|DELETE|TRACK) [NC] RewriteCond %{QUERY_STRING} ../ [NC,OR] RewriteCond %{QUERY_STRING} boot.ini [NC,OR] RewriteCond %{QUERY_STRING} tag= [NC,OR] RewriteCond %{QUERY_STRING} ftp: [NC,OR] RewriteCond %{QUERY_STRING} http: [NC,OR] RewriteCond %{QUERY_STRING} https: [NC,OR] RewriteCond %{QUERY_STRING} mosConfig [NC,OR] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>|'|"|;|?|*).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(%22|%27|%3C|%3E|%5C|%7B|%7C).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(%0|%A|%B|%C|%D|%E|%F|127.0).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(globals|encode|config|localhost|loopback).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(request|select|insert|union|declare|drop).* [NC] RewriteRule ^(.*)$ - [F,L]

5. Используйте Deflect, чтобы предотвратить DDoS-атаку

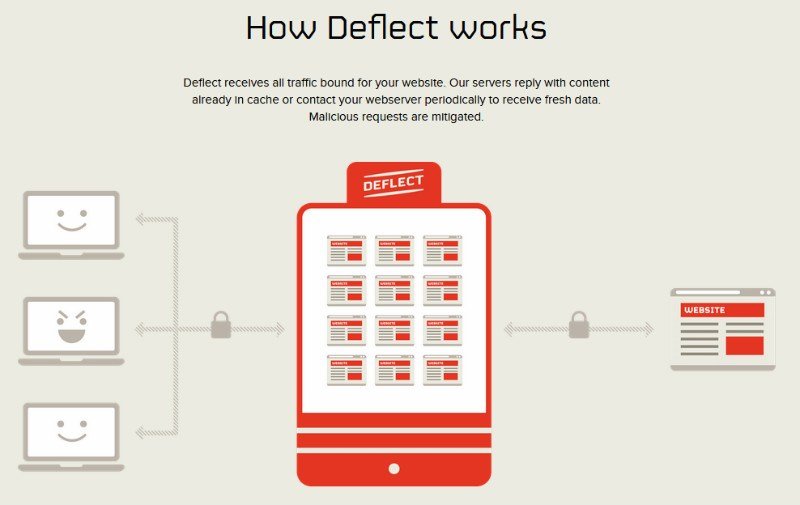

Новые веб-сайты, независимые медиа-группы и сайты большинства правозащитников/групп обычно не имеют технических и финансовых ресурсов, чтобы противостоять распределенной атаке типа «отказ в обслуживании» (DDoS). Именно здесь на помощь приходит Deflect. Deflect позиционирует себякак решение, которое ЛУЧШЕ, чем коммерческие варианты защиты от DDoS.

Коммерческие варианты защиты от DDoS-атак стоят больших денег и могут изменить условия их обслуживания, если веб-сайт, находящийся под их защитой, регулярно подвергается DDoS-атакам. Deflect активно останавливает DDoS-атаки, обеспечивая постоянную защиту веб-сайтов.

Дополнительным преимуществом использования Deflect на вашем веб-сайте является то, что он экономит ваши деньги за счет снижения нагрузки на сервер вашего клиента и ресурсы системного администратора. Deflect размещает все свои исходные коды и документацию в открытом доступе по лицензии Creative Commons; это позволяет любому с

4. Блокировать потенциально опасные строки запроса

ожете зарегистрируйтесь на их сайте БЕСПЛАТНО и сразу же начать пользоваться сервисом.6. Используйте Secure Sockets Layer (SSL) и защиту брандмауэра

Службы безопасности как Сукури предлагают такие варианты безопасности, как установка сертификата Secure Sockets Layer (SSL) и защита брандмауэра, совместимого с PCI. Это легко доступный вариант для всех, в том числе для нетехнических специалистов.

Вы можете легко настроить подобные решения безопасности и позволить им работать в фоновом режиме, а в некоторых случаях обновляться по мере необходимости (например, Sucuri). Это высокоэффективный вариант обеспечения безопасности, не требующий особого обслуживания.

Для добавления сертификатов уровня защищенных сокетов (SSL) на ваш сайт можно использовать ряд плагинов WordPress. Некоторые из наиболее рекомендуемых плагинов WordPress SSL включают CM HTTPS Pro , Действительно простой SSL , WP Force SSL , 5. Используйте Deflect, чтобы предотвратить DDoS-атаку13..

Подведение итогов

Вы заметите заметное улучшение безопасности сайта, если воспользуетесь пунктами, изложенными выше. Полезно отметить, что безопасность WordPress постоянно развивается. Цель состоит в том, чтобы смягчить риски, а не устранить их, поскольку сделать это практически невозможно. Безопасность WordPress является динамической и работает по уровням, поэтому не существует единого плагина, подходящего всем, или одной тактики, подходящей всем.

Изображение предоставлено: DDoS-атак (http://www.epictop10.com/)