Обычные меры безопасности, такие как антивирусные программы, отстают от современных хакеров и вредоносных программ. К сожалению, антивирусное программное обеспечение и брандмауэры ставят пользователям оценку ложное чувство безопасности . На самом деле, новые угрозы разрабатываются и выпускаются в дикую природу каждый день, и даже лучшим антивирусным программам приходится догонять их.

Недавние атаки программ-вымогателей (также известные как WannaCry) нацелены на компьютеры под управлением Windows в более чем 150 странах. Кибербезопасность и конфиденциальность невероятно важны. Windows и macOS просты в использовании и популярны; однако они гораздо более восприимчивы к вредоносному коду.

Linux — бесплатная система с открытым исходным кодом, а это означает, что существуют сотни «разновидностей». Эти отдельные дистрибутивы настроены в соответствии с различными спецификациями. Пользователям, заботящимся о безопасности, будет приятно узнать, что существует ряд дистрибутивов Linux, разработанных с учетом требований безопасности и конфиденциальности.

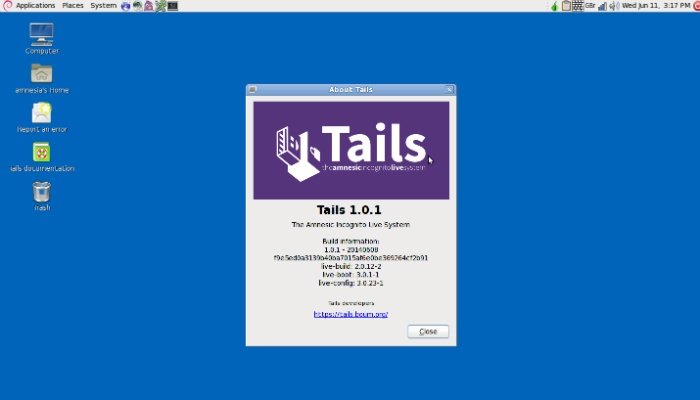

1. Решка

Известная благодаря криптоанархисту Эдварду Сноудену, Решка означает «Живая система инкогнито для амнезиаков». Операционная система загружается с Live DVD, USB или SD-карты. Tails полностью работает в оперативной памяти компьютера, а это означает, что как только вы выключаете компьютер, все его следы стираются. Это защитит вас от любых потенциальных методов восстановления данных после выключения.

Кроме того, Tails обеспечивает анонимность в Интернете, направляя весь ваш интернет-трафик через сеть Tor. Tor перехватывает вашу интернет-активность через ряд ретрансляторов, не позволяя людям узнать, какие сайты вы посещаете, и не позволяя сайтам узнать ваше физиче

1. Решка

ие. Наконец, Tails использует множество современных криптографических инструментов для надежного шифрования ваших данных.2. Кубы

Кубы использует совершенно другой подход к онлайн-безопасности и конфиденциальности. Разработчики называют это «безопасностью путем разделения». Это означает, что Qubes берет различные части вашей «цифровой жизни» и изолирует их в безопасных отсеках, которые они называют «qubes».

С точки зрения непрофессионала, пользователи настраивают различные «кубы» для выполнения разных задач. У вас может быть один куб, посвященный вашим личным финансам, а другой занимается деятельностью, связанной с работой. Таким образом, если вредоносное ПО атакует ваш рабочий куб, оно будет ограничено этим кубом, оставляя другие ваши кубы безопасными и незатронутыми. Qubes требует больше усилий для настройки; однако это может предотвратить разрушение всей вашей системы в результате одной атаки.

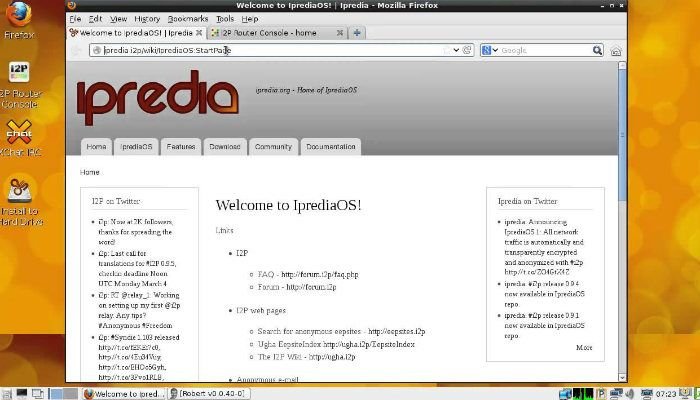

3. ИпредиаОС

В Iprediaконфиденциальность находится в центре внимания. Запустите Ipredia, загрузив Live DVD или USB, или установите его на жесткий диск. Как и в случае с Tails OS, основное преимущество Ipredia заключается в том, что она перенаправляет весь ваш интернет-трафик для защиты вашей анонимности. Разница между ними заключается в том, что Tails маршрутизирует ваш трафик через сеть Tor, тогда как Ipredia использует сеть I2P. I2P — это сокращение от «

2. Кубы

ет-проект». Не вдаваясь в технические подробности, I2P использует оверлейную сеть, позволяющую приложениям безопасно и анонимно взаимодействовать друг с другом.Ipredia поставляется с предварительно настроенным различным анонимным программным обеспечением, таким как почтовый клиент, веб-браузер и клиент BitTorrent. Пользователи также получают доступ к «eepsites» — анонимным сайтам, использующим специальные домены, оканчивающиеся на.i2p.

4. Ктоникс

Ктоникс немного отличается от остальных. Он не требует загрузки с Live CD или USB, а также не требует установки его на жесткий диск. Вместо этого Whonix предназначен для работы внутри виртуальной машины. Это обеспечивает еще один уровень защиты, поскольку атаки вредоносного ПО локализуются внутри виртуальной машины.

Дополнительным преимуществом является то, что весь пользовательский трафик автоматически настраивается для прохождения через сеть Tor. Это направляет вашу активность через ряд ретрансляторов, эффективно борясь с сетевым наблюдением. Поскольку Whonix работает на виртуальной машине, его можно использовать с любой операционной системой.

Почетное упоминание: Кали

Стал знаменитым благодаря выступлениям в Mr. Robot, 3. ИпредиаОС">Кали — операционная система, разработанная специально для аудита безопасности существующих систем. Kali поставляется с предустановленным множеством инструментов для криминалистической экспертизы. В основном они используются ИТ-специалистами для оценки уязвимостей и тестирования эффективных методов защиты.

Если вы не знакомы с инструментами безопасности, входящими в состав Kali, они не найдут для вас особой пользы. Если вы хотите узнать, как Kali может помочь вам предотвратить кибератаки, вам повезло. Создатели Kali бесплатно предлагают множество образовательные пособия , которые помогут пользователям максимально эффективно использовать Kali.

Используете ли вы дистрибутив Linux, ориентированный на безопасность или конфиденциальность? Какой из них вы используете? Помимо использования дистрибутива Linux, ориентированного на безопасность, какие еще советы вы можете дать, чтобы защитить себя от киберугроз? Дайте нам знать в комментариях ниже!