Древние скандинавские легенды рассказывают о массивном змее по имени Ёрмунганд, настолько огромном, что он окружает мир и держит в зубах собственный хвост.

О таких фантастических легендах часто говорят только в мифах, но в прошлую пятницу мы стали свидетелями рождения реального цифрового «мирового змея», червя, который распространился так далеко, что охватил весь земной шар, заражая такие сервисы, как Национальная служба здравоохранения Великобритании и крупные компании в других частях мира, например Telefónica в Испании.

Хотя эксперты все еще пытаются выяснить, как этот червь продолжает распространяться и как противостоять угрозе, у нас есть хорошее представление о том, что произошло и как можно предпринять действия, чтобы предотвратить вред вашей системе.

Что случилось?

12 мая 2017 года произошла массовая кибератака с использованием неизвестной программы-вымогателя (подробнее о программа-вымогатель здесь ). В конечном итоге получившее название WannaCry, вирусу удалось заразить беспрецедентные 230 000 систем в 150 странах, используя комбинацию фишинг и эксплуатацию неисправленных систем через блоки сообщений локального сервера (SMB).

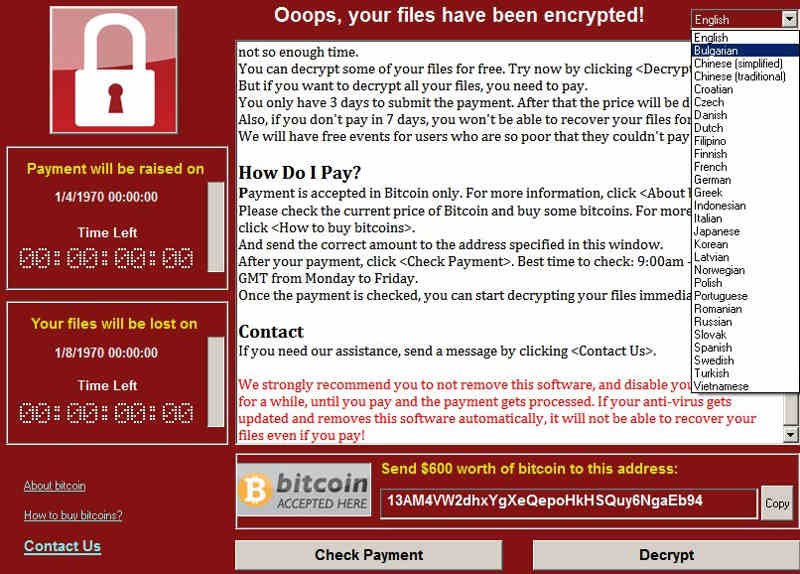

Программа-вымогатель заблокирует доступ к вашим файлам и покажет экран (показанный ниже), на котором для восстановления доступа к файлам потребуется 300 долларов США в биткойнах в течение трех дней, иначе цена удвоится.

Хотя программы-вымогатели обычно действуют именно так, была небольшая заминка, из-за которой они распространялись еще быстрее. WannaCry воспользовался уязвимостью в протоколе SMB (который отвечает за общий доступ к файлам и принтерам), что позволило ему распространиться на другие компьютеры в той же подсети. Достаточно было заражения одного-единственного компьютера, чтобы вывести из строя всю сеть. Именно это и сделало инфекцию кошмаром для Национальной службы здравоохранения и других крупных учреждений.

Возможно, еще одна примечательная вещь, о которой следует упомянуть, — это тот факт, что эксплойт SMB был взят из утечка хакерского инструментария АНБ более месяца назад. Мы сообщали об аналогичной утечке Файлы ЦРУ в Убежище 7 , которая также содержала множество действующих эксплойтов, которые в любой момент могли быть использованы хакерами для написания аналогичного вредоносного ПО.

Аварийный выключатель

Некий неизвестный исследователь безопасности под ником «MalwareTech» зарегистрировал домен, обнаруженный в коде WannaCry, который остановил распространение программного обеспечения. Видите ли, каждый раз, когда вредоносная программа запускалась на компьютере, она проверяла, существует ли домен (кстати, это iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com). Если он будет зарегистрирован, вредоносная программа сможет подключиться к нему и после этого немедленно прекратит свое распространение. Похоже, что хакер, написавший это, хотел проверить почву и иметь план действий на случай, если что-то пойдет не так. Этот случайный момент не позволил программе-вымогателю нанести еще больший ущерб… по крайней мере, на данный момент.

Вот суровая правда: здесь нет счастливого конца. Декомпилируйте код, и вы легко сможете найти фрагменты, в которых приложение вызывает функции WinAPI «InternetOpenURLA()» или «InternetOpenA()». Со временем вы сможете отредактировать фрагмент, в котором он пытается подключиться к домену аварийного отключения. Для этого не требуется чрезвычайно опытный программист, и если какому-то хакеру придет в голову блестящая идея создать новую версию WannaCry с отредактированным аварийным выключателем, прежде чем все исправят свои системы, распространение продолжится. Более предприимчивые хакеры даже отредактируют биткойн-счет, на который должны поступать платежи, и получат огромную прибыль.

Версии WannaCry с разными доменами аварийного отключения уже были обнаружены в дикой природе, и нам еще предстоит подтвердить, появилась ли версия без аварийного переключателя.

Что вы можете сделать?

В свете произошедшего Microsoft быстро отреагировала, выпустив исправления, охватывающие даже неподдерживаемые версии операционной системы, такие как Windows XP. Пока вы поддерживаете свою систему в актуальном состоянии, вы не должны столкнуться с заражением на уровне SMB. Однако вы все равно можете заразиться, если откроете фишинговое письмо. Помните, что никогда не следует открывать исполняемые файлы, отправленные в виде вложений электронной почты. Если вы проявите немного благоразумия, вы сможете пережить этот натиск.

Что касается взломанных государственных учреждений, этого бы не произошло, если бы они просто создать воздушный зазор в своих критически важных системах .

Следует ли нам ожидать более смелых атак после того, как хакеры реализуют эксплойты, обнаруженные в недавних утечках безопасности в США? Расскажите нам, что вы думаете в комментариях!