Моя предыдущая статья была посвящена основным советам и рекомендациям по безопасности для безопасный веб-сервер Apache в Ubuntu.

Здесь я собираюсь показать вам несколько дополнительных советов и рекомендаций по обеспечению безопасности веб-сервера Apache.

Защита Apache от атаки кликджекинга

Кликджекинг — широко известная уязвимость веб-сервера. Это известно как «атака восстановления пользовательского интерфейса». Это вредоносная техника, используемая злоумышлен

Contents

Защита Apache от атаки кликджекинга

еля. Кликджекинг состоит из двух слов – «клик» и «перехват». «Клик» означает «щелчок мышью», а «Хайджекинг» означает «заставить пользователя щелкнуть мышью». Кликджекинг означает принуждение пользователя щелкнуть веб-страницу, на которую хакер хочет, чтобы он щелкнул, чтобы выполнить желаемое вредоносное действие.Чтобы защитить ваш веб-сервер Apache от атаки Clickjacking, вам необходимо использовать «X-FRAME-OPTIONS» для ее предотвращения.

Вы можете сделать это, отредактировав файл «apache2.conf».

sudo nano /etc/apache2/apache2.conf

Добавьте следующую строку внутри Directory /var/www/html/:

Header always append X-Frame-Options SAMEORIGIN

Сохраните файл и перезапустите Apache.

sudo /etc/init.d/apache2 restart

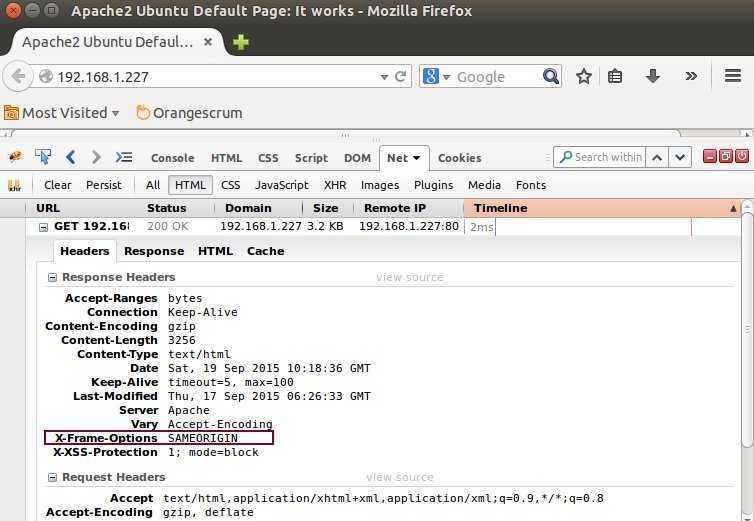

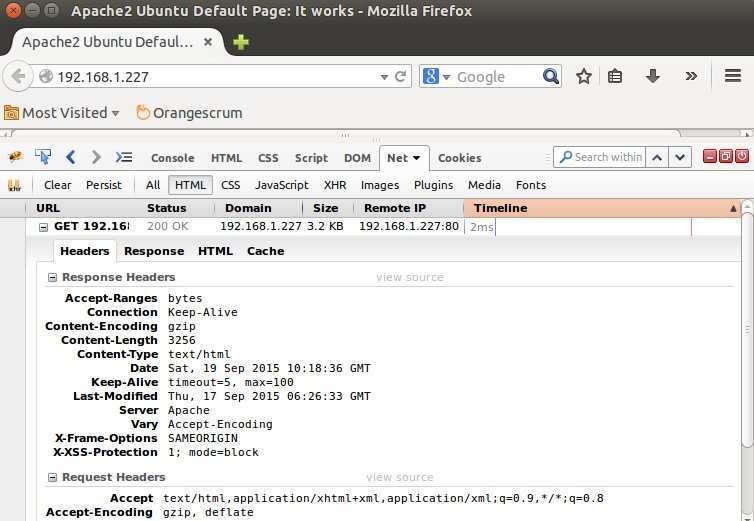

Теперь попробуйте открыть веб-браузер для доступа к вашему веб-серверу. Проверьте заголовки ответов HTTP в Firebug; вы должны увидеть X-Frame-Options, как показано на изображении ниже.

Отключить Etag

Etags, также известные как «теги объектов», представляют собой уязвимость в Apache. Они позволяют удаленным пользователям получать конфиденциальную информацию, такую как номер индексного дескриптора, идентификаторы дочерних процессов и составную границу MIME, используя заголовок Etag. Рекомендуется отключить Etag.

Вы можете сделать это, отредактировав файл «apache2.conf».

sudo nano /etc/apache2/apache2.conf

Добавьте следующую строку внутри Directory /var/www/html/:

FileETag None

Сохраните файл и перезапустите Apache.

Теперь попробуйте открыть веб-браузер для доступа к вашему веб-серверу. Проверьте заголовки ответов HTTP в Firebug; вы вообще не должны видеть Etag.

Отключить старый протокол

Старый протокол HTTP (HTTP 1.0) имеет уязвимость безопасности, связанную с перехватом сеанса и атакам

Отключить Etag

дуется отключить старый протокол.Вы можете отключить его с помощью правила «mod_rewrite», разрешив только протокол HTTP 1.1.

Для этого отредактируйте файл «apache2.conf».

sudo nano /etc/apache2/apache2.conf

Добавьте следующую строку внутри Directory /var/www/html/:

RewriteEngine On RewriteCond %{THE_REQUEST} !HTTP/1\.1$ RewriteRule .* - [F]

Сохраните файл и перезапустите Apache.

Методы HTTP-запроса

В Ubuntu протокол HTTP 1.1 поддерживает множество методов запроса, таких как «OPTIONS, GET, HEAD, POST, PUT, DELETE, TRACE, CONNECT», которые могут не потребоваться. Рекомендуется включать только методы запроса HEAD, POST и GET.

Чтобы это исправить, отредактируйте файл конфигурации Apache.

sudo nano /etc/apache2/apache2.conf

Добавьте следующую строку внутри Directory /var/www/html/:

deny from all

Сохраните файл и перезапустите Apache.

Защитить Apache от XSS-атаки

XSS (также известный как межсайтовый скриптинг) — одна из наиболее расп

Отключить старый протокол

иложения. Это позволяет злоумышленнику выполнить код на целевом веб-сервере из веб-браузера пользователя. Злоумышленники могут атаковать XSS-уязвимый веб-сервер, используя сценарии на стороне браузера (JavaScript), поэтому рекомендуется включить защиту XSS на Apache.Это можно сделать, отредактировав файл конфигурации Apache.

sudo nano /etc/apache2/apache2.conf

Добавьте следующую строку внутри Directory /var/www/html/:

Header set X-XSS-Protection "1; mode=block"

Сохраните файл и перезапустите Apache.

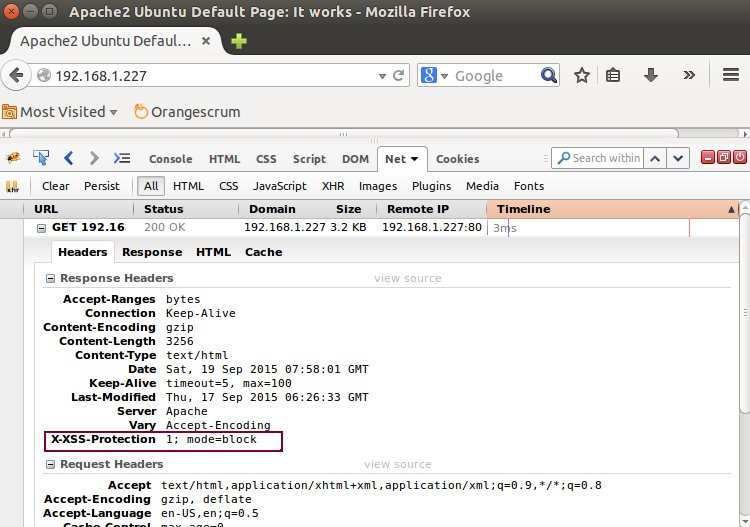

Теперь попробуйте открыть веб-браузер для доступа к вашему веб-серверу. Проверьте заголовки ответов HTTP в Firebug; вы должны увидеть параметры защиты X-XSS, как показано на рисунке ниже.

Защитить файлы cookie с помощью флага HTTPOnly

Файл cookie HTT

Методы HTTP-запроса

опасный файл cookie, используемый для передачи http или https через Интернет. В файле cookie рекомендуется использовать «HttpOnly» и «Флаг безопасности». Это защитит ваш веб-сервер Apache от наиболее распространенных атак, таких как CSS, атаки с использованием файлов cookie и внедрение файлов cookie.Чтобы это исправить, отредактируйте файл конфигурации Apache.

sudo nano /etc/apache2/apache2.conf

Добавьте следующую строку внутри Directory /var/www/html/:

Header edit Set-Cookie ^(.*)$ $1;HttpOnly;Secure

Сохраните файл и перезапустите Apache.

Заключение

Надеюсь, теперь у вас достаточно зн