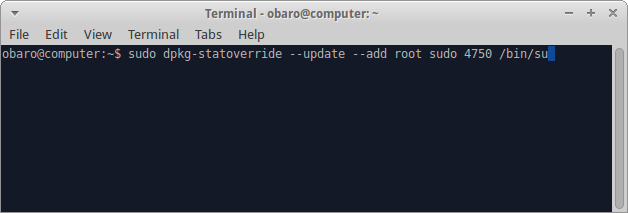

Запретить программу «su» лицам, не являющимся администраторами

24/05/secure-ubuntu-thumbnail.jpg" alt="безопасный-ubuntu-миниатюра">Без сомнения, только что установленная система Linux менее подвержена вредоносному и шпионскому ПО и хакерским атакам, чем только что установленная система Windows. Однако большинство систем Linux настроены с некоторыми настройками по умолчанию, которые по своей сути небезопасны. Некоторые дистрибутивы Linux предназначены для установки с очень безопасными настройками по умолчанию, но это приводит к тому, что системы создают значительные трудности для новых пользователей, особенно для тех, кто не является профессионалом в области компьютерной безопасности.Ubuntu, пожалуй, самый популярный сегодня дистрибутив Linux, и это связано с большим количеством факторов, одним из которых является его дружелюбие к новым пользователям. Многие настройки Ubuntu по умолчанию предназначены для того, чтобы пользователи могли использовать свои системы сразу после установки с минимальными помехами. Хотя это имеет свои положительные стороны, это также приводит к тому, что система имеет несколько слабых мест, которыми можно воспользоваться ради удобства пользователя. В этой статье вы познакомитесь с некоторыми базовыми, но мощными изменениями конфигурации, которые покажут, как защитить недавно установленную Ubuntu от многих распространенных методов атак.

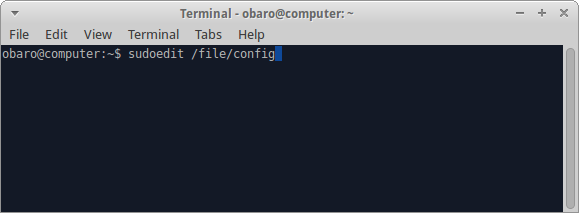

Большинство этих изменений безопасности требуют редактирования файлов конфигурации, и эти файлы обычно доступны для редактирования только с правами root (суперпользователя). Файлы конфигурации можно открыть с root-доступом разными способами, но ниже описаны три распространенных способа. Предположим, что мы хотим открыть файл «/file/config».

Чтобы открыть через терминал:

sudoedit /file/config

Или, если вы используете Gnome, нажмите «Alt + F2» и введите:

gksudo gedit /file/config

Или, если вы используете KDE, нажмите «Alt + F2» и введите:

kdesu kate /file/config

Примечание : на скриншотах ниже все редактирование выполняется с помощью терминала, поэтому все файлы конфигурации открываются с помощью sudoedit.

Основы

Эти шаги настройки зависят от того, как вы собираетесь использовать свою систему. Первое основное изменение — установить пароль для вашего пользователя. Даже если вы единственный пользователь в системе, важно защитить свой компьютер паролем. Если вы собираетесь предоставить доступ к вашей системе другим пользователям, создайте гостевую учетную запись (также защищенную паролем), которую вы бы предоставили своим гостям. Linux с самого начала создавался как многопользовательская система, поэтому переключение пользователей и нескольких пользователей в одной системе является неотъемлемой частью использования Linux.

Читайте также: Что такое Log4Shell и как защитить от него вашу систему Linux

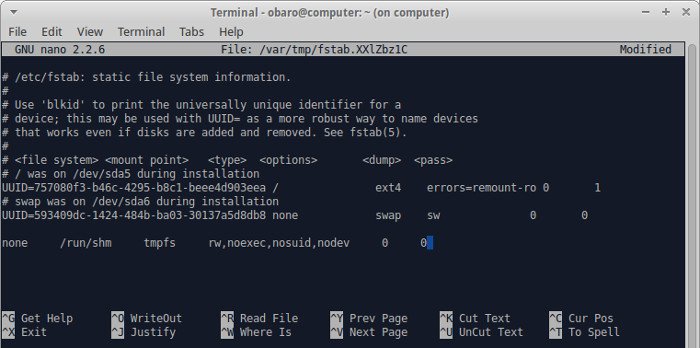

Перенастроить общую память

По умолчанию пространство общей памяти (/run/shm) подключено для чтения/записи и позволяет выполнять программы. В сообществе по безопасности это было отмечено как уязвимое, поскольку доступно множество эксплойтов, в которых «/run/shm» используется при атаке на работающие службы. Для большинства конфигураций настольных компьютеров и серверов рекомендуется смонтировать его только для чтения, добавив следующую строку в файл «/etc/fstab».

Откройте файл «/etc/fstab»:

sudoedit /etc/fstab

Добавьте следующую строку в конец файла:

Contents

Основы

pan>run/shm tmpfs defaults,ro 0 0

Однако есть несколько программ, которые не будут работать, если «/run/shm» установлен только для чтения, например Google Chrome. Если вы используете Chrome в качестве браузера (или собираетесь использовать Chrome), то «/run/shm» должен быть смонтирован для чтения/записи, и вместо этого вам следует добавить следующую строку:

none /run/shm tmpfs rw,noexec,nosuid,nodev 0 0

<

Запретить программу «su» лицам, не являющимся Перенастроить общую память

ей личной учетной записи, Ubuntu также имеет гостевую учетную запись, поэтому вы можете быстро переключиться на нее и одолжить свой ноутбук другу. «su» — это программа, которая позволяет пользователю выполнять программу от имени другого пользователя на машине. Это очень полезно при правильном использовании и является важной частью знаменитой системы безопасности Linux. Однако этим можно злоупотреблять в системе Ubuntu по умолчанию. Чтобы запретить гостевой учетной записи доступ к программе «su», введите в терминале следующую команду:

sudo dpkg-statoverride --update --add root sudo 4750 /bin/su

sudo dpkg-statoverride --update --add root sudo 4750 /bin/su

Читайте также: Как защитить ваши Linux-серверы с помощью SELinux

Защитите свой домашний каталог

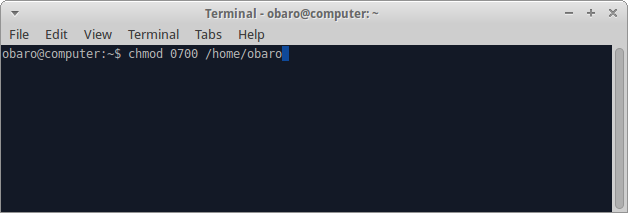

По умолчанию ваш домашний каталог доступен любому другому пользователю системы. Итак, если у вас есть гостевая учетная запись, ваш гостевой пользователь может открыть ваш домашний каталог и просмотреть все ваши личные файлы и документы. На этом этапе ваш домашний каталог станет нечитаемым для других пользователей. Откройте терминал и введите следующую команду (Примечание: замените «имя пользователя» на имя вашей учетной записи).

chmod 0700 /home/username

В качестве альтернативы вы можете установить разрешение 0750 (читайте здесь узнайте больше о разрешениях файлов в Linux ), чтобы предоставить доступ пользователям из той же группы, что и вы.

chmod 0750 /home/username

s>

Отключить корневой вход по SSH

По умолчанию Ubuntu не разрешает прямой SSH-доступ к пользователю root. Однако если вы установите пароль для своей учетной записи root, это может стать потенциально огромной угрозой безопасности. Возможно, в вашей системе не установлен sshd. Чтобы подтвердить, установлен ли у вас SSH-сервер, введите в терминале

ssh localhost

Вы получите сообщение об ошибке «Соединение отклонено», если у вас не установлен SSH-сервер. Это означает, что вы можете смело игнорировать остальную часть этого совета.

Если у вас установлен SSH-сервер, его можно настроить с помощью файла конфигурации, расположенного по адресу «/etc/ssh/sshd_config». Откройте этот файл и замените следующую строку

PermitRootLogin yes

с этой строкой

PermitRootLogin no

Заключение

Поздравляем. У вас есть достаточно безопасная система Ubuntu. С помощью вышеуказанных изменений конфигурации мы заблокировали некоторые из наиболее распространенных векторов атак и методов проникновения, используемых для использования систем Ubuntu. Дополнительные советы и рекомендации по безопасности Ubuntu, а также подробную информацию можно найти на странице Убунту Вики .