![]() Wireshark — это анализатор сетевых пакетов на основе графического пользовательского интерфейса, который позволяет проверять пакетные данные из действующей сети, а также из ранее захваченного файла. Несмотря на то, что это очень мощный инструмент, распространенная проблема, с которой сталкиваются новички, заключается в том, что он отображает так много данных, что им становится очень сложно точно определить ту информацию, которую они ищут. В этом вам помогут фильтры отображения Wireshark.

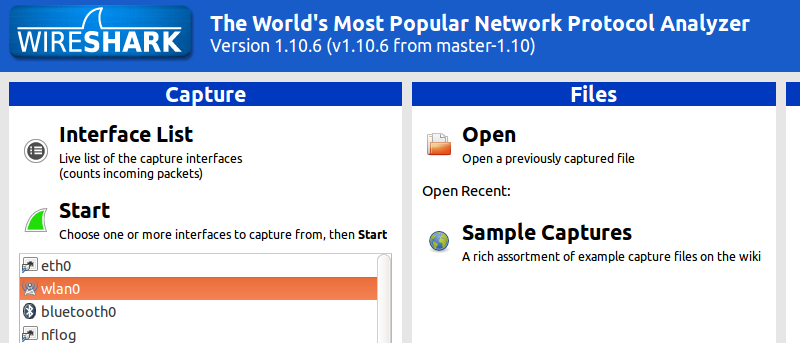

Wireshark — это анализатор сетевых пакетов на основе графического пользовательского интерфейса, который позволяет проверять пакетные данные из действующей сети, а также из ранее захваченного файла. Несмотря на то, что это очень мощный инструмент, распространенная проблема, с которой сталкиваются новички, заключается в том, что он отображает так много данных, что им становится очень сложно точно определить ту информацию, которую они ищут. В этом вам помогут фильтры отображения Wireshark.

Примечание. Если вы новичок в Wireshark, рекомендуется сначала пройти базовый учебник .

Фильтры отображения

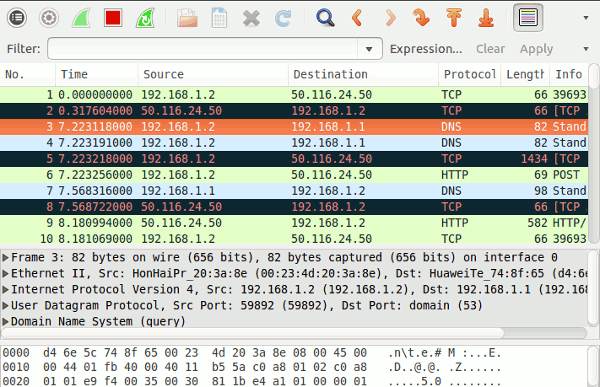

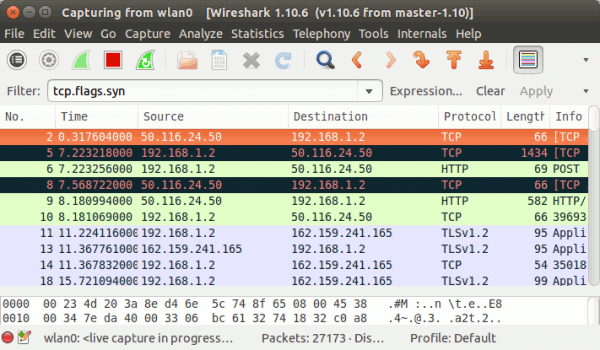

Вот пример живого захвата в Wireshark:

Обратите внимание, что основная часть графического пользовательского интерфейса используется для отображения информации (например, времени, источника, места назначения и т. д.) обо всех входящих и исходящих пакетах. Чтобы отфильтровать эту информацию в соотв

Contents

Фильтры отображения

и, вам необходимо использовать поле «Фильтр», расположенное в верхней части окна.1. Фильтрация информации по протоколу

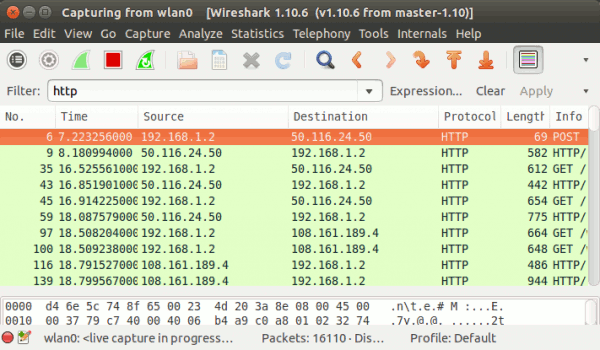

Чтобы отфильтровать результаты по определенному протоколу, просто введите его имя в поле фильтра и нажмите Enter. Например, на следующем снимке экрана показана информация, связанная с протоколом HTTP:

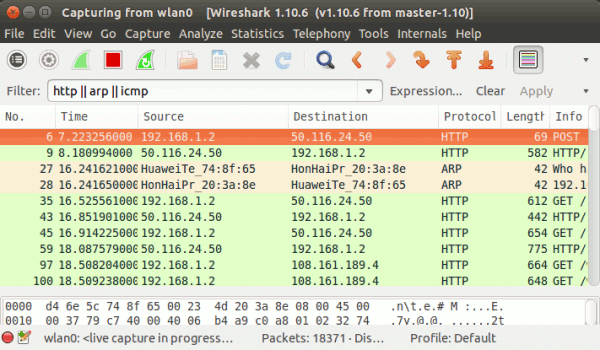

Обратите внимание, что столбец «Протокол» содержит только записи HTTP. Если требуется информация, относящаяся к более чем одному протоколу, введите имена протоколов, разделенные двойной вертикальной чертой (или логическим оператором ИЛИ) ||. Вот пример:

http || arp || icmp

2. Фильтрация информации по IP-адресу

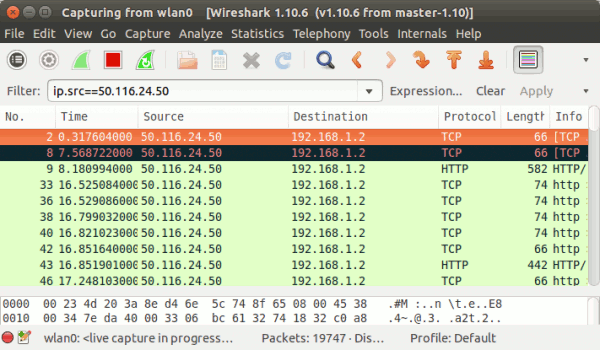

Чтобы отфильтровать результаты по IP-адрес

1. Фильтрация информации по протоколу

code>. Вот пример:ip.src==50.116.24.50

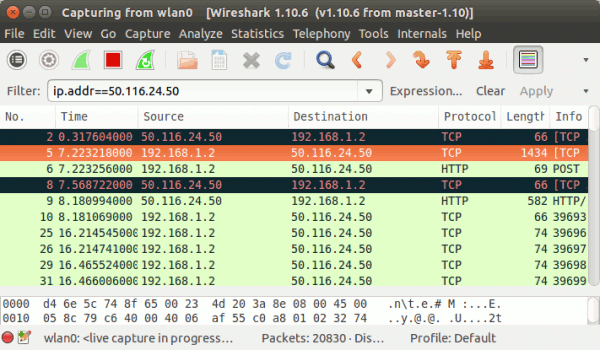

Аналогично используйте ip.dstдля фильтрации результатов по IP-адресу назначения. Чтобы отобразить пакеты источника и назначения с определенным IP-адресом, используйте фильтр ip.addr. Вот пример:

ip.addr==50.116.24.50

Обратите внимание, что в выходных данных отображаются пакеты с IP-адресом источника или назначения 50.116.24.50.

Чтобы исключить пакеты с определенным IP-адресом, используйте оператор !=. Вот пример:

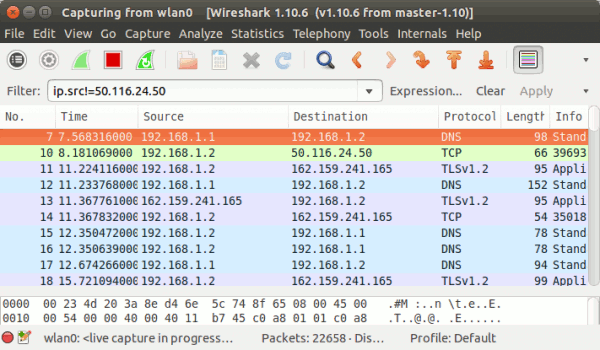

ip.src!=50.116.24.50

3. Фильтрация информации по порту

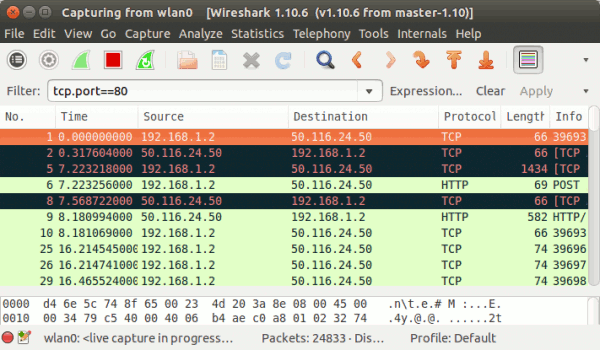

Вы также можете фильтровать перехваченный трафик по сетевым портам. Например, чтобы отображать только те пакеты, которые содержат TCP-порт источника или назначения 80,

2. Фильтрация информации по IP-адресу

пример:tcp.port==80

Аналогично вы можете использовать tcp.srcportи tcp.dstportдля отдельной фильтрации результатов на основе TCP-портов источника и назначения соответственно.

Wireshark также имеет возможность фильтровать результаты на основе флагов TCP. Например, для отображения в тех TCP-пакетах, которые содержат флаг SYN, используйте фильтр tcp.flags.syn. Вот пример:

Аналогично вы также можете фильтровать результаты на основе других флагов, таких как ACK, FIN и других, используя такие фильтры, как tcp.flags.ack, tcp.flags.finи другие соответственно.

4. Еще несколько полезных фильтров

Wireshark отображает данные, содержащиеся в пакете (который выбран в данный момент), в нижней части окна. Иногда при отладке проблемы требуется фильтровать пакеты по определенной последовательности байтов. Вы можете легко сделать это с помощью Wireshark.

Например, TCP-пакеты, содержащие последовательность байтов 00 00 01, можно фильтровать следующим образом:

tcp contains 00:00:01

3. Фильтрация информации по порту>

Двигаясь дальше, точно так же, как вы можете фильтровать результаты на основе IP-адресов (объяснялось ранее), вы также можете фильтровать результаты на основе MAC-адресов, используя фильтр eth.addr. Например, чтобы увидеть весь входящий и исходящий трафик машины с MAC-адресом, скажем, AA:BB:CC:DD:EE:FF, используйте следующую команду фильтра:

eth.addr == AA:BB:CC:DD:EE:FF

<

Заключение

Мы едва прикоснулись к этой теме, поскольку Wireshark может предложить гораздо больше. Для получения дополнительной информации о фильтрах отображения Wireshark посетите Официальный сайт Wireshark или Вики-сайт Wireshark . Если у вас есть сомнения или вопросы, оставьте комментарий ниже.